Рассказываем, как работает биометрическая аутентификация — и какие у нее есть подводные камни.

Биометрические персональные данные — это уникальные характеристики человека, по которым можно подтвердить его личность. Это могут быть отпечатки пальца, геометрия лица, голос, а также менее очевидные вещи — например, почерк или манера двигаться.

Как и где используют биометрические персональные данные

В кибербезопасности биометрические данные применяются для идентификации и аутентификации пользователей:

- аутентификация — это проверка, действительно ли пользователь является тем, за кого себя выдает. Сюда можно отнести разблокировку телефона по отпечатку пальца или подтверждение покупки через FaceID;

- идентификация — это когда система пытается определить, кто перед ней, и сравнивает персональные данные с базой. Так, например, работают видеокамеры с распознаванием лиц или автоматические пропускные системы в офисах. Цель идентификации — найти человека, а не подтвердить его личность.

Биометрические персональные данные используют в совершенно разных сферах: в приложениях, госучреждениях, частных компаниях, на транспорте. Биометрию могут использовать, чтобы защитить данные, контролировать вход и выход из помещений и многое-многое другое.

Типы биометрии

- Биологическая биометрия — это «вшитые» в человека данные, которые практически не меняются со временем: например, ДНК. Такой метод биометрии редко применяют в кибербезопасности — это скорее что-то из мира криминалистики или сюжетов шпионских фильмов.

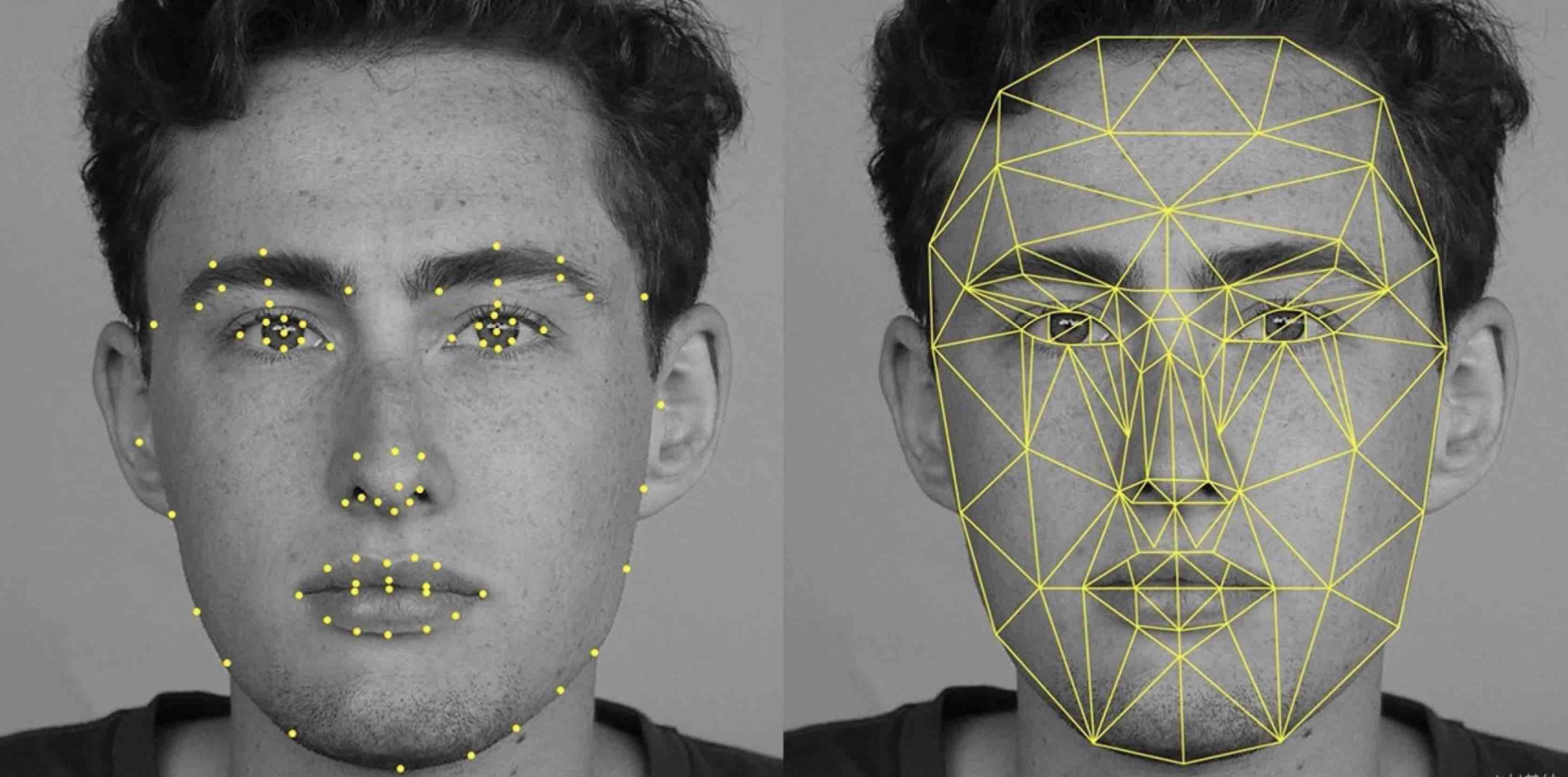

- Морфологическая биометрия основана на внешних физических признаках: это могут быть отпечатки пальцев, геометрия лица, форма уха или скан радужки. Такую биометрию часто используют в смартфонах, системах видеонаблюдения и банках.

- Поведенческая биометрия связана с привычками и манерами человека, которые собирают как из реальной жизни, так и при работе с устройствами. К ней относят, например, почерк, скорость печати, тембр голоса или движение курсора.

Для анализа поведенческой биометрии есть автоматизированные ПО: они создают портрет пользователя на основе его поведения. Их часто используют в банках и крупных корпорациях для контроля над сотрудниками и предотвращения взломов и атак.

Такие системы умеют наблюдать за тем, какие файлы открывает человек на корпоративном компьютере, в какое время суток он обычно заходит в приложение и с какой скоростью вводит текст. Если паттерны сильно отличаются, система передает информацию об этом специалистам по кибербезопасности. Еще такие ПО могут автоматически блокировать доступ и запрашивать дополнительную проверку.

Как работает биометрическая аутентификация

Шаг 1. Сбор биометрии

Пользователь взаимодействует с устройством: например, прикладывает палец к сканеру или говорит в микрофон. Система получает сырые биометрические данные: изображение, звуковой файл или поведенческие метрики.

Пример: чтобы активировать FaceID, устройство Apple делает инфракрасный 3D-скан лица из 30 тысяч точек. Система считывает глубину лица и составляет двухмерное инфракрасное изображение.

Шаг 2. Данные преобразуются в шаблон

Система оцифровывает данные и извлекает из них уникальные признаки. Благодаря математическим преобразованиям биометрия превращается в уникальный шаблон (biometric template). Это вектор чисел, который позже сравнивается с эталоном для идентификации или аутентификации пользователя.

Шаблон может храниться либо локально на устройстве (например, на смартфоне в Secure Enclave или TEE), либо на сервере компании, которой вы пользуетесь. Еще это может быть сервер стороннего сервиса, с которым компания заключила соглашение. Шаблон обязательно шифруется — обычно с помощью AES, RSA, ECC и других алгоритмов.

Шаг 3. Сравнение с эталоном и принятие решения

Затем система сравнивает предоставленную биометрию с той, которая уже есть в базе или локальном хранилище. Есть два способа это сделать:

- 1:1 сравнение — для аутентификации (подтверждение, что вы — это вы);

- 1:N поиск — для идентификации («найди меня среди всех»).

Сравнение обычно происходит по метрике расстояния (например, евклидово расстояние или расстояние Хэмминга). Если разница меньше заданного порога, проверка проходит.

Уязвимости биометрии

Ненадежное шифрование и зависимость от серверов

Чтобы сравнить два шаблона, их нужно расшифровать на сервере — а если он недостаточно защищен, под угрозой оказываются все биометрические данные. Даже биометрия, которая хранится локально, может периодически отправляться на сервера.

Сейчас криптографы возлагают надежды на гомоморфное шифрование (homomorphic encryption, сокращенно HE) — это способ шифровать данные так, чтобы с ними можно было выполнять вычисления прямо в зашифрованном виде. Результат операций тоже зашифрован, он раскрывается только на стороне получателя. Пока что шифрование HE не так популярно из-за ресурсоемкости, но ученые прогнозируют рост рынка на 8% к 2032 году.

Есть и другие решения — например, когда биометрические данные связывают с ключами-passkeys. Сервер получает только цифровую подпись, созданную устройством на основе случайного набора байтов, и сверяет ее с открытым ключом. Таким образом работает WebAuthn.

Незаменимость биометрических данных

В отличие от пароля, утекшие биометрические персональные нельзя просто заменить — вы не сможете легко «сменить» свое лицо или отпечаток пальца.

С точки зрения кибербезопасности, биологические и морфологические биометрические данные не отвечают требованию об уникальности: мы не меняем свое лицо, когда регистрируемся на новом сервисе. Поэтому полагаться только на биометрическую аутентификацию нельзя — иначе, в случае взлома или утечки, злоумышленник получит доступ ко всем вашим аккаунтам.

Отчасти может помочь подход Cancelable Biometrics, когда шаблоны заранее и намеренно искажаются. Получается что-то вроде «маски» реальных данных: система все еще может распознать пользователя, но в случае утечки или взлома шаблон можно отозвать и сгенерировать новый.

Но и тут есть подводные камни: проверки становятся менее точными, есть риск ложноотрицательных результатов. И, хотя шаблон можно заменить, злоумышленник может попытаться самостоятельно восстановить эталон.

Фальсификации

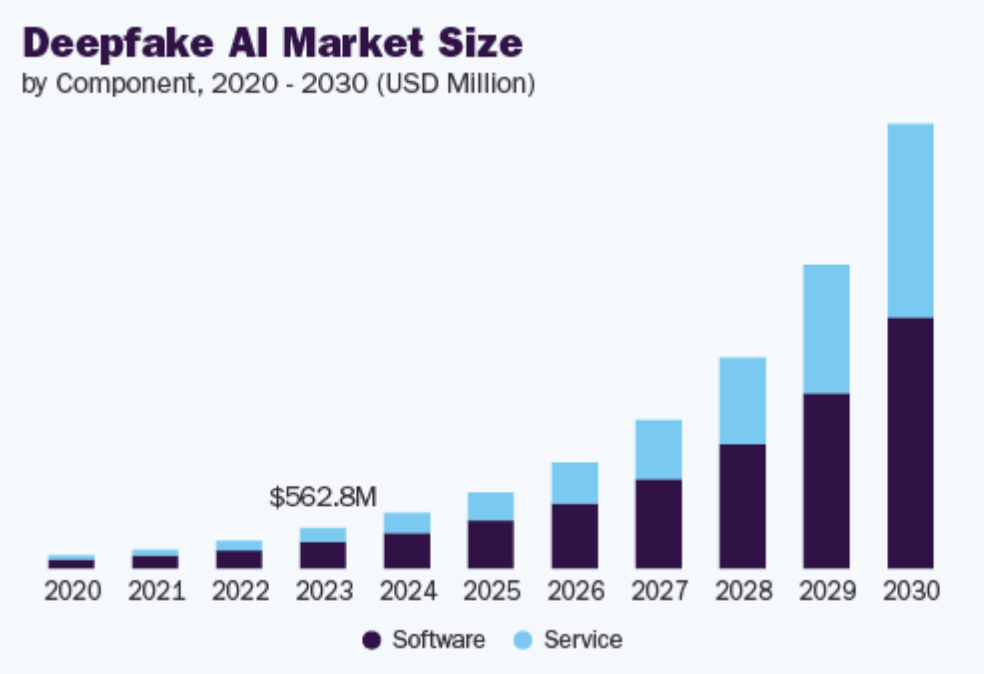

Благодаря генеративным нейросетям злоумышленники научились создавать правдоподобные 3D-модели и фальсифицировать биометрические данные. С конца 2023-го по начало 2025 года количество случаев дипфейк-атак выросло на 700%, а применение дипфейков вместе со спуфингом — на 672%.

В конце мая компания AU10TIX зафиксировала новую тактику кражи биометрических данных. Хакеры создают набор практически идентичных видеодипфейков и многократно загружают их в систему, внося небольшие изменения в выражение лица, освещение, фон и мимику. В результате хакеры находят пробелы в системе аутентификации и обходят защиту.

Где хранят биометрические данные в России

По закону, все частные и государственные организации, которые собирают биометрические данные, обязаны передавать их в Единую биометрическую систему (ЕБС). Хранить биометрию локально запрещено.

Собирать биометрию могут сотовые операторы, медицинские и государственные учреждения, всевозможные частные компании — от фитнес-центров до мобильных приложений. Все они обязаны передавать ваши биометрические персональные данные в ЕБС, как и любая другая компания в российской юрисдикции.

Незаконные сбор и использование биометрии

Собирать биометрические данные без согласия человека нельзя, кроме отдельных случаев, которые оговорены в законе. На практике же биометрию собирают и без согласия пользователя; происходит это по разным причинам. Частные компании таким образом настраивают таргетную рекламу и продают данные другим компаниям и маркетологам, а государственные ведомства — пополняют внутренние базы.

Но есть и другая проблема, связанная с отсутствием должной регуляции и законодательных ограничений. Во многих странах до сих пор непонятно, кто отвечает за безопасность биометрических данных, в каких случаях их вообще можно собирать и как долго хранить. Из-за слабой защиты доступ к биометрии получают мошенники — затем данные продают в даркнете и используют для взломов.

Стоит ли отказаться от биометрической аутентификации

Биометрическая аутентификация — отличный инструмент, но использовать его как основной метод защиты не стоит. Лучше сочетать биометрию с другими видами аутентификации: SMS, физическими ключами, специальными приложениями.

Биометрию невозможно пересоздать или сбросить, поэтому важно проверять, как именно сервисы обрабатывают и хранят данные, передают ли они их третьим лицам — и если да, то для чего. Это вся та информация, которую обычно пролистывают в пользовательском соглашении.

Коротко о биометрии

- Биометрические данные используют для аутентификации и идентификации. Аутентификация подтверждает, что вы — это вы. Идентификация позволяет определить личность пользователя из множества других.

- Есть разные виды биометрии: биологическая, морфологическая и поведенческая.

- Биометрическая аутентификация делает доступ к сервисам удобнее и быстрее, а в сочетании с другими методами — безопаснее.

- При этом у биометрии есть и серьезные риски: утечки, слежка, невозможность сбросить данные и слабая защита. Сейчас криптографы ищут решения для надежного шифрования биометрии.

- Чтобы снизить риски, биометрию используют не как единственный способ входа, а как часть многофакторной аутентификации.