Фишинг остается одной из самых распространенных атак, несмотря на усилия по специалистов по кибербезопасности. Хакеры используют все более изощренные методы, чтобы обманом выманить данные и получить доступ к системам, часто обходя стандартные меры защиты.

В этой статье разберем, какие существуют виды фишинговых атак, как они работают и какие меры помогают компаниям защититься от фишеров.

Что такое фишинг

Фишинг, или fishing, — тип кибератаки, в котором злоумышленники обманным путем заставляют пользователей предоставить конфиденциальную информацию, такую как пароли, данные кредитных карт или доступ к корпоративным системам. Строится фишинг на социальном инжиниринге: атакующие маскируются под доверенные лица или организации, создавая поддельные электронные письма, веб-сайты или сообщения в социальных сетях.

Фишинг — один из самых распространенных типов кибератак. В 2023 году количество фишинговых сервисов в России увеличилось в 3 раза, в начале 2024-го количество атак — в 5 раз. Цель злоумышленников — не только обычные люди, но и компании. При успешной атаке фишеры могут получить доступ к корпоративной информации, что ведет к финансовым потерям, нарушению конфиденциальности и репутационным рискам.

Виды фишинга

Поскольку фишинг строится на доверии пользователей, мошенники используют разнообразные методы, чтобы сделать свои сообщения или сайты реалистичными. Они отличаются целями и способом распространения. Рассмотрим основные виды фишинга.

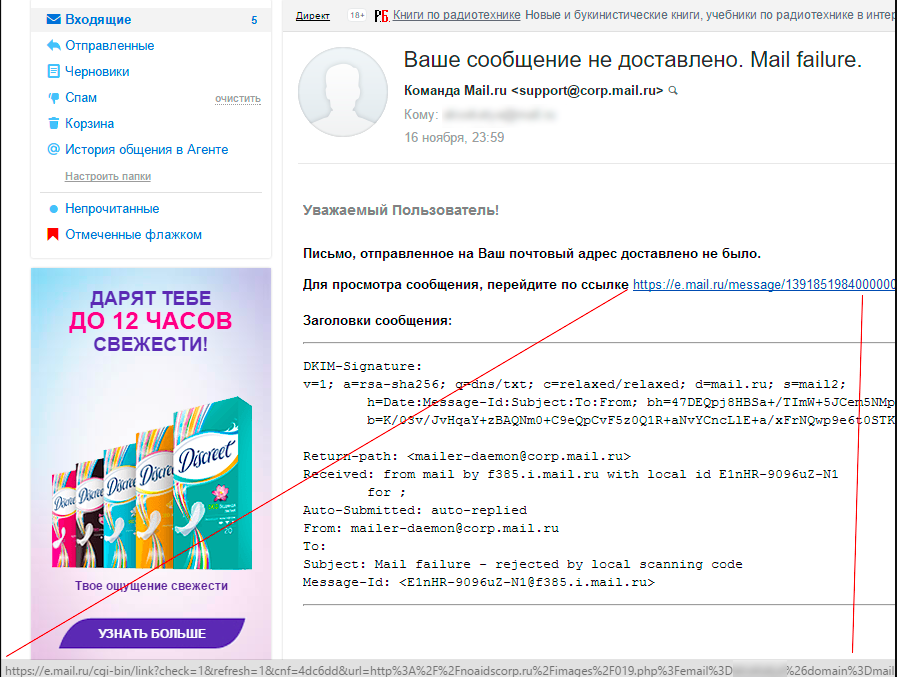

Email-фишинг

Фишеры рассылают поддельные электронные письма, пытаясь обмануть пользователей и заставить их раскрыть личную информацию, например перейдя по вредоносной ссылке.

Мошенники часто отправляют письма, которые выглядят как уведомления от известных компаний, банков или госслужб. В таких сообщениях они могут создавать ощущение срочности: заявлять о подозрительной активности на счету или требовать немедленного ответа, чтобы избежать блокировки аккаунта.

Spear-фишинг

Spear-фишинг — это более персонализированная версия обычного фишинга. Вместо массовой рассылки злоумышленники выбирают конкретных людей или компании. Они могут заранее собрать информацию о своей цели через соцсети или другие доступные источники, чтобы сделать свое сообщение максимально убедительным и правдоподобным.

Spear-фишинг часто применяют для кражи корпоративных данных или компрометации конкретных сотрудников.

Whaling

Whaling (охота на «крупную рыбу») представляет собой форму spear-фишинга, нацеленную на высокопоставленных лиц компании: например, генеральных и финансовых директоров. Атаки могут быть более тщательно продуманными, поскольку ставки здесь намного выше.

У руководителей есть доступ к важным сведениям, финансовым транзакциям и ресурсам компании. Поэтому успешная атака на них может привести к серьезным финансовым потерям, утечке данных или компрометации бизнеса в целом.

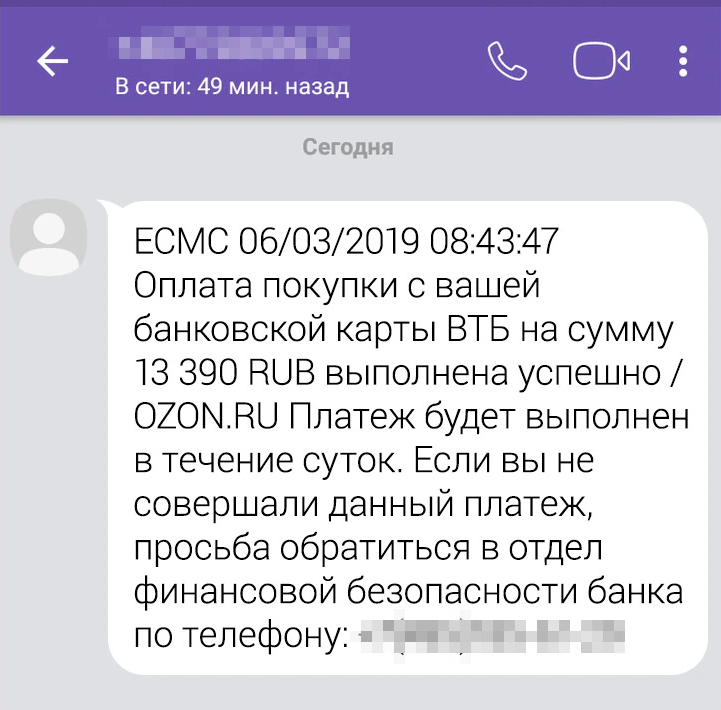

Smishing

Smishing — это разновидность фишинга, когда мошенники используют SMS-сообщения. Как и в случае с email-мошенничеством, злоумышленники отправляют фальшивые сообщения, предлагая перейти по ссылке или позвонить на номер, чтобы якобы решить проблему.

Хотя SMS часто воспринимаются как более надежный канал связи, их защита значительно слабее. В отличие от электронной почты, где спам-фильтры могут блокировать вредоносные письма, SMS не имеют таких механизмов защиты, что делает их более уязвимыми для атак.

Vishing

Vishing — это фишинг через телефонные звонки. Мошенники звонят пользователям и представляются сотрудниками банка, служб безопасности, технической поддержки, чтобы получить конфиденциальные данные банковских карт, логины от систем или другую информацию. Часто злоумышленники используют технологии подмены номеров, это позволяет сделать звонки похожими на звонки от доверенных организаций.

Фарминг

Специфический, технический тип атаки, при которой фишеры перенаправляют трафик пользователя с легитимного сайта на поддельный без ведома владельца. Для этого мошенники изменяют записи DNS или устанавливают вредоносное ПО на устройство пользователя.

Жертва может не осознавать, что оказалась на поддельном сайте, и ввести свои личные данные, передавая их злоумышленникам. Это может включать пароли, данные банковских карт или другую информацию, которую мошенники затем используют для кражи денег или доступа к аккаунтам.

Социальные сети и мессенджеры

Социальные сети и мессенджеры также являются популярными каналами для фишинговых атак. Злоумышленники могут отправлять поддельные сообщения, притворяясь друзьями, знакомыми или даже компаниями.

Пример: сообщение во «ВКонтакте» или WhatsApp с ссылкой на якобы выигрыш в конкурсе и предложением ввести данные для получения приза.

Как компании защищают сотрудников от фишинга?

Для бизнеса важно не только уметь распознавать фишинг, но и активно защищать сотрудников и инфраструктуру компании. Существует множество подходов и инструментов, которые компании используют для борьбы с фишингом и иными угрозами утечки конфиденциальной информации.

Обучение сотрудников

Обучение сотрудников — важная часть защиты от фишинга. Даже самые современные технологии не дают 100% гарантии безопасности, поэтому важно, чтобы сотрудники умели распознавать угрозы и избегать подозрительных писем и ссылок.

Ключевые моменты обучения:

- Регулярные тренинги: сотрудников обучают, что такое фишинг и как вести себя при обнаружении подозрительной активности.

- Практика: симуляции фишинговых атак помогают на практике распознавать угрозы.

- Развитие навыков: тренировки развивают критическое мышление и внимательность при работе с письмами и сообщениями.

- Актуальная информация: тренеры обновляют материалы, рассказывая о новых методах фишинга и приводя реальные примеры мошенничества.

- Интерактивное обучение: онлайн-курсы, игры и викторины делают обучение увлекательным и полезным.

Фильтрация электронной почты

Многие компании используют продвинутые фильтры для почты и других каналов связи. Эти системы проверяют входящие письма, блокируют подозрительные сообщения или отмечают их как спам.

Как это работает? Фильтры проверяют заголовки на подлинность отправителя и сверяют домены с известными фальшивыми. Они сканируют содержание писем на подозрительные ключевые слова, вредоносные вложения и ссылки. Используя машинное обучение, фильтры находят отклонения в стиле писем. Это помогает блокировать опасные сообщения до их попадания к получателю.

Несмотря на это, фильтрация — важная, но не абсолютная защита. Более сложные и целенаправленные атаки могут обходить эти меры.

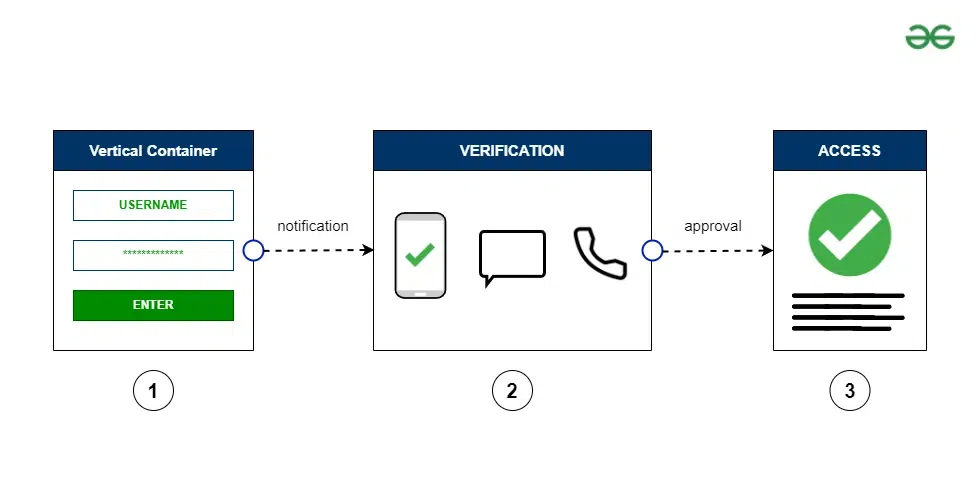

Использование многофакторной аутентификации (MFA)

Следующий шаг — внедрение многофакторной аутентификации (MFA), которая существенно повышает безопасность корпоративной информации. Даже если злоумышленник получит логин и пароль через фишинг, ему все равно потребуется дополнительный код из SMS или приложения для доступа.

Более продвинутые MFA-системы могут включать биометрические данные, такие как отпечатки пальцев или распознавание лица.

Защита на уровне DNS

DNS-защита (Domain Name System) блокирует доступ к опасным сайтам еще до того, как пользователь на них зайдет. Система проверяет домен на безопасность, когда кто-то пытается открыть сайт.

Компании используют сервисы вроде OpenDNS или Cloudflare для фильтрации DNS-запросов. Эти решения автоматически блокируют подозрительные сайты и предупреждают сотрудников и администраторов о возможных угрозах.

Использование антивирусного ПО и файрволов

Антивирусные программы и файрволы также играют важную роль в защите от фишинговых атак.

Антивирусы сканируют письма и вложения на наличие вредоносных файлов и, при обнаружении угрозы, блокируют их или предупреждают пользователя.

В дополнение к ним компании используют корпоративные файрволы, которые можно настроить для блокировки доступа к подозрительным или нежелательным сайтам.

EDR DMARC, SPF и DKIM

Системы проактивной защиты EDR (Endpoint Detection & Response) помогают компаниям быстро реагировать на угрозы, включая фишинговые атаки. Эти решения постоянно отслеживают действия сотрудников, чтобы выявлять аномалии и подозрительные активности. Если система замечает угрозу, она может автоматически блокировать подозрительные действия и ограничить доступ.

Другие технологии, такие как DMARC, SPF и DKIM, помогают защитить корпоративную почту от подмены отправителей.

- SPF проверяет, имеет ли сервер право отправлять письма от имени домена.

- DKIM добавляет цифровую подпись для подтверждения подлинности письма.

- DMARC задает правила для обработки писем, которые не прошли проверки SPF или DKIM.

Резервное копирование и восстановление данных

Резервное копирование данных напрямую не защищает от фишинга. При этом оно может помочь бизнесу минимизировать последствия успешной атаки. Если атака привела к заражению системы вредоносным ПО, компания может восстановить свои данные.

Создание политики безопасности

Наконец, для защиты данных и предотвращения фишинговых атак компании важно внедрять внутренние политики информационной безопасности. Эти документы устанавливают правила работы с почтой, использования паролей, доступа к конфиденциальной информации.

Такие политики могут включать в себя:

- обязательное внедрение многофакторной аутентификации;

- запрет на использование корпоративной почты в личных целях;

- правила по созданию и регулярному обновлению паролей;

- проверку подозрительных писем через ИТ-отдел или службу безопасности.

Оперативное реагирование на инциденты

Если фишинговая атака все же произошла, важно, чтобы система безопасности компании могла быстро среагировать. Для этого создаются специальные группы, которые расследуют инциденты и принимают меры по снижению ущерба. Сотрудники таких отделов могут оперативно заблокировать учетные записи, отключить зараженные устройства от сети и запустить процесс восстановления системы из резервных копий.

Также эти отделы могут проводить регулярные тренировки по реагированию на инциденты, помогают командам быть готовыми к реальным атакам.

Взаимодействие с внешними экспертами и партнерами

Бизнес также может прибегать к экспертизе внешних экспертов по безопасности или сотрудничать со специализированными организациями, которые предоставляют услуги кибербезопасности. Подобные предложения есть у некоторых консалтинговых компаний или технологических провайдеров. Привлеченные эксперты могут проводить аудиты безопасности, выявлять уязвимости в системах и предлагать дополнительные меры защиты.

Фишинг — кратко

- Фишинг — это популярная форма кибератаки, при которой злоумышленники пытаются обманом получить конфиденциальную информацию.

- Основные виды фишинга включают email-фишинг, spear-фишинг, whaling, smishing, vishing и фарминг.

- Для защиты от фишинга компании используют комплексные меры, такие как обучение сотрудников, многофакторная аутентификация (MFA), фильтрация электронной почты, DNS-защита, антивирусное ПО и системы обнаружения угроз (EDR). Технологии DMARC, SPF и DKIM помогают предотвратить подмену писем.

- Также важны разработка политики безопасности и мониторинг активности сотрудников.