Представьте, что менеджер случайно переслал письмо не тому адресату. А инженер скопировал чертеж на флешку, чтобы закончить его дома. Кажется, что это мелочи, но иногда такие ситуации могут сильно ударить по репутации компании. Чтобы защитить конфиденциальные данные, используют DLP-системы. Как они работают — разбираемся в этой статье.

Как расшифровывается DLP

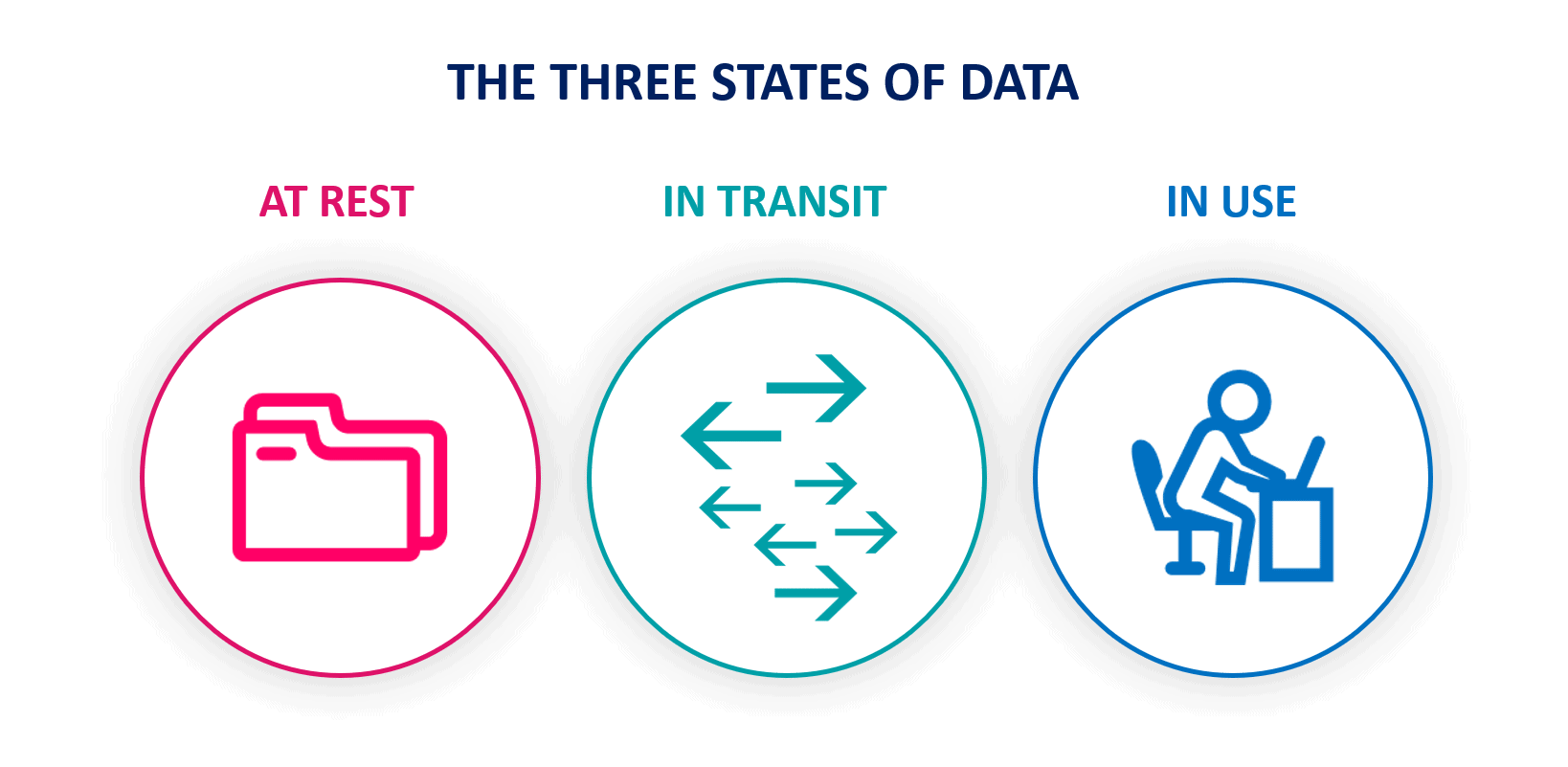

DLP — это Data Loss Prevention. Инструмент, который отслеживает, где находятся важные данные компании, кто с ними работает и куда они уходят. DLP следят не только за коммерческой тайной или уникальными разработками, а за всей информацией внутри бизнеса:

- Data-in-use. Данные, которые используют прямо сейчас — открывают, копируют, печатают.

- Data-in-motion. Данные, которые перемещаются по каналам связи — отправляются по почте, через мессенджеры или загружаются в облако.

- Data-at-rest. Данные, которые хранятся на серверах, в базах и корпоративных хранилищах.

Например, банки используют DLP system для защиты персональных и финансовых данных, промышленные компании — для охраны коммерческих секретов и чертежей, медицинские организации — для соблюдения требований к персональным данным пациентов.

Функции DLP

Главная цель DLP — предотвратить утечку информации. Для этого система:

- контролирует каналы передачи данных — от электронной почты до USB-носителей;

- анализирует содержимое и контекст. Проверяет текст, вложения, адресата, которому пересылают сообщение;

- мониторит действия сотрудников. Например, может сказать, кто из работников пытался вывести данные из CRM или скачать слишком большой объем файлов;

- расследует инциденты. При обнаружении подозрительной активности предоставляет отчет, чтобы разобраться в произошедшем.

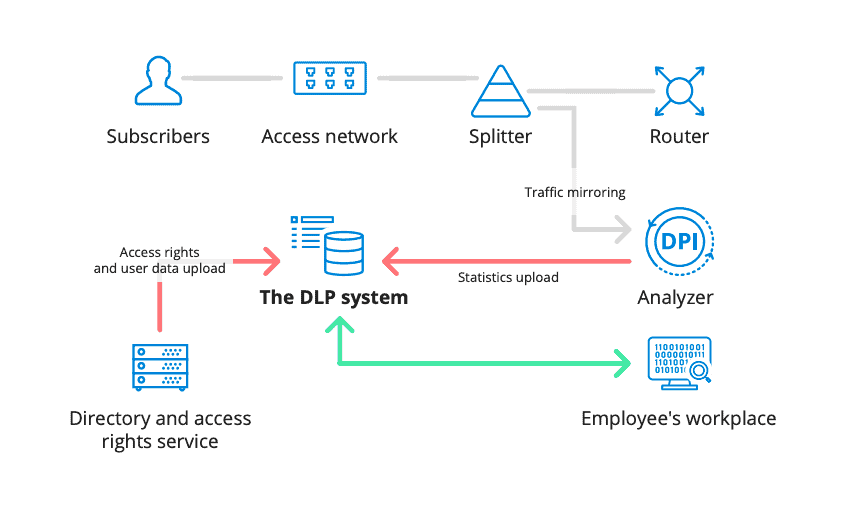

Как работает DLP-система

Чтобы «следить» за сотрудниками, на рабочих местах устанавливают агентов, которые отслеживают действия с файлами и программами. В центре системы находится сервер с политикой безопасности. В ней описано, какие данные считаются критичными и куда их можно передавать.

Для оценки информации DLP-системы используют:

- контентный анализ: система ищет в файлах ключевые слова, шаблоны банковских карт, паспортов или использует «цифровые отпечатки» конкретных документов;

- контекстный анализ: оценивает не только сам файл, но и обстоятельства — кому, куда и как он был отправлен.

При этом DLP system может следить за всеми каналами коммуникации в зависимости от настроек: корпоративной почтой, мессенджерами, облачными сервисами, веб-загрузками, USB-дисками, принтерами.

Виды DLP-систем

Есть несколько классов DLP:

- Endpoint работает на компьютерах сотрудников и контролирует действия с файлами — копирование, печать, подключение носителей.

- Network отслеживает сетевые каналы — электронную почту, трафик мессенджеров, передачу через FTP и облако.

- Data Discovery сканирует хранилища данных, базы, файловые серверы и помогает выявить, где лежит конфиденциальная информация;

- Cloud интегрируется с облачными сервисами и SaaS—приложениями, чтобы предотвратить утечку вне корпоративной сети;

- Enterprise: комплексное решение, которое объединяет все перечисленное выше.

Еще есть легкие решения для малого бизнеса. Они проще по функционалу, но закрывают базовые сценарии: например, контролируют отправку файлов по почте или блокируют копирование документов на флешку.

Как выбрать DLP

При выборе DLP учитывайте:

- Масштаб и бюджет. Для малого бизнеса подойдут легкие облачные сервисы, вроде SearchInform. Крупным компаниям лучше использовать комплексные платформы, например Symantec, Forcepoint или McAfee.

- Совместимость с инфраструктурой. DLP должно хорошо интегрироваться с корпоративной почтой, облачными сервисами, CRM, мессенджерами и компьютерами сотрудников.

- Удобство управления. Понятные отчеты и дашборды снижают нагрузку на службу безопасности.

- Гибкость и масштабируемость. DLP должно расти вместе с бизнесом. Для начала можно ограничиться базовой версией, а потом подключить дополнительные функции.

Универсального DLP-решения, которое подойдет всем, нет. Важно найти баланс между ценой, функциональностью и удобством.

Как внедрить DLP

DLP нужно правильно интегрировать в бизнес-процессы. Это делают по этапам.

Этап 1. Подготовка и оценка

Важно понять, какие данные являются критичными. Для этого делают:

- аудит информационных потоков — смотрят, какие данные куда отправляют, кто с ними работает, через какие каналы;

- классификацию данных — определяют категории конфиденциальной информации, чтобы система могла отличать критичное от обычного;

- приоритизацию — решают, какие угрозы нужно закрыть и какие каналы контролировать в первую очередь.

Этап 2. Настройка политики и правил

В основе DLP лежит политика безопасности. Она определяет:

- Какие данные и по каким каналам можно передавать?

- Что считается подозрительной активностью?

- Как реагировать на нежелательные действия сотрудника — предупреждать об опасности, блокировать или просто фиксировать событие?

Правила должны быть реалистичными: слишком строгие блокировки парализуют работу, слишком мягкие — не обеспечивают должной защиты.

Этап 3. Пилотный проект

Перед массовым развертыванием DLP-систему запускают в тестовом режиме на конкретный отдел или несколько рабочих мест. Это помогает:

- проверить, как система реагирует на реальные действия сотрудников;

- донастроить правила и политику безопасности;

- избежать лишних блокировок и протестов с стороны команды.

Этап 4. Обучение сотрудников

Работники должны понимать, зачем нужна DLP и как реагировать на ее уведомления. Поэтому важно:

- обучить правилам работы с конфиденциальной информацией;

- объяснить, что предупреждения системы — не наказание, а способ защитить информацию;

- показать реальные примеры утечки.

Чтобы обеспечить безопасность цифровых данных, после внедрения DLP важно поддерживать: пересматривать правила, обновлять документы, анализировать инциденты.

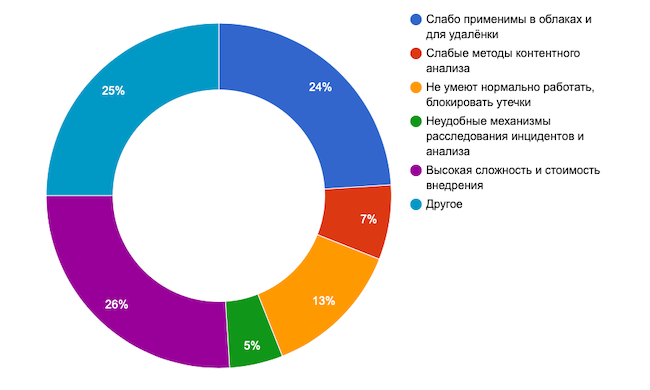

Сложности и ограничения DLP

Главные минусы DLP:

- Высокая цена. DLP-системы с полной защитой стоят дорого, а точечные решения не защищают от всех угроз.

- Ложные срабатывания. Система может блокировать легитимные действия и вызывать недовольство сотрудников.

- Сложная настройка. Чтобы DLP работала правильно, нужно грамотно выстроить политику безопасности.

- Этика и право. Фактически DLP мониторит действия сотрудников, поэтому при настройке важно соблюдать закон «О персональных данных» и письменно уведомлять работников о том, какие данные собирает система.

Так, слежка «за каждым кликом» без причины может быть признана нелегальной. По закону фиксировать можно только рабочие действия с корпоративной информацией, а не личные переписки.

Главное о DLP-системах

- DLP system помогает бизнесу контролировать данные в реальном времени и предотвращает случайные и умышленные утечки.

- Есть разные виды DLP. Одни следят только за пересылкой документов по почте, другие могут предотвратить даже копирование информации на флешку.

- DLP нужно внедрять поэтапно: сначала понять, какую информацию нужно защищать, потом прописать политику безопасности, протестировать на небольшой выборке, затем обучить сотрудников.

- Слишком строгие правила безопасности раздражают работников, слишком мягкие — не защищают данные.

- Работу DLP важно поддерживать — регулярно обновлять данные и расследовать инциденты.