Хорошо защищенный сайт или веб-приложение — это важно. Такие сайты стабильнее работают, поисковые системы лучше их ранжируют, и, конечно, сайту с высоким уровнем защиты доверяют пользователи. Делимся советами от эксперта о том, как защитить свой сайт от взлома и кибератак.

Почему нужно защищать сайт от взлома

В России с января по март 2023 года зафиксировали около 290 000 случаев подозрительной активности, связанной с кибербезопасностью. Это на 60% превышает показатель аналогичного периода 2022 года.

А вот мировая статистика по кибербезопасности за 2023 год:

- более 71 миллиона человек ежегодно становятся жертвами киберпреступлений;

- кибератака происходит примерно один раз в 39 секунд;

- в 2019 году 88% компаний по всему миру столкнулись с фишингом;

- 43% инцидентов утечки данных затрагивают малый бизнес, при этом только менее 15% предприятий готовы к атаке.

Важность кибербезопасности очевидна, но не всегда высокий уровень защищенности сайта виден на практике. Когда все хорошо, это воспринимается как должное. Разберем на примерах, почему важно защищать веб-ресурсы от кибератак.

Чтобы сохранить данные с сайта и качество его работы

Взлом сайта может привести к потери коммерческих и технических данных, повреждению или уничтожению содержимого, распространению вредоносного ПО, которое влияет на работу сервиса. Например, сайт не будет корректно обрабатывать пользовательские запросы или сохранять нужную информацию.

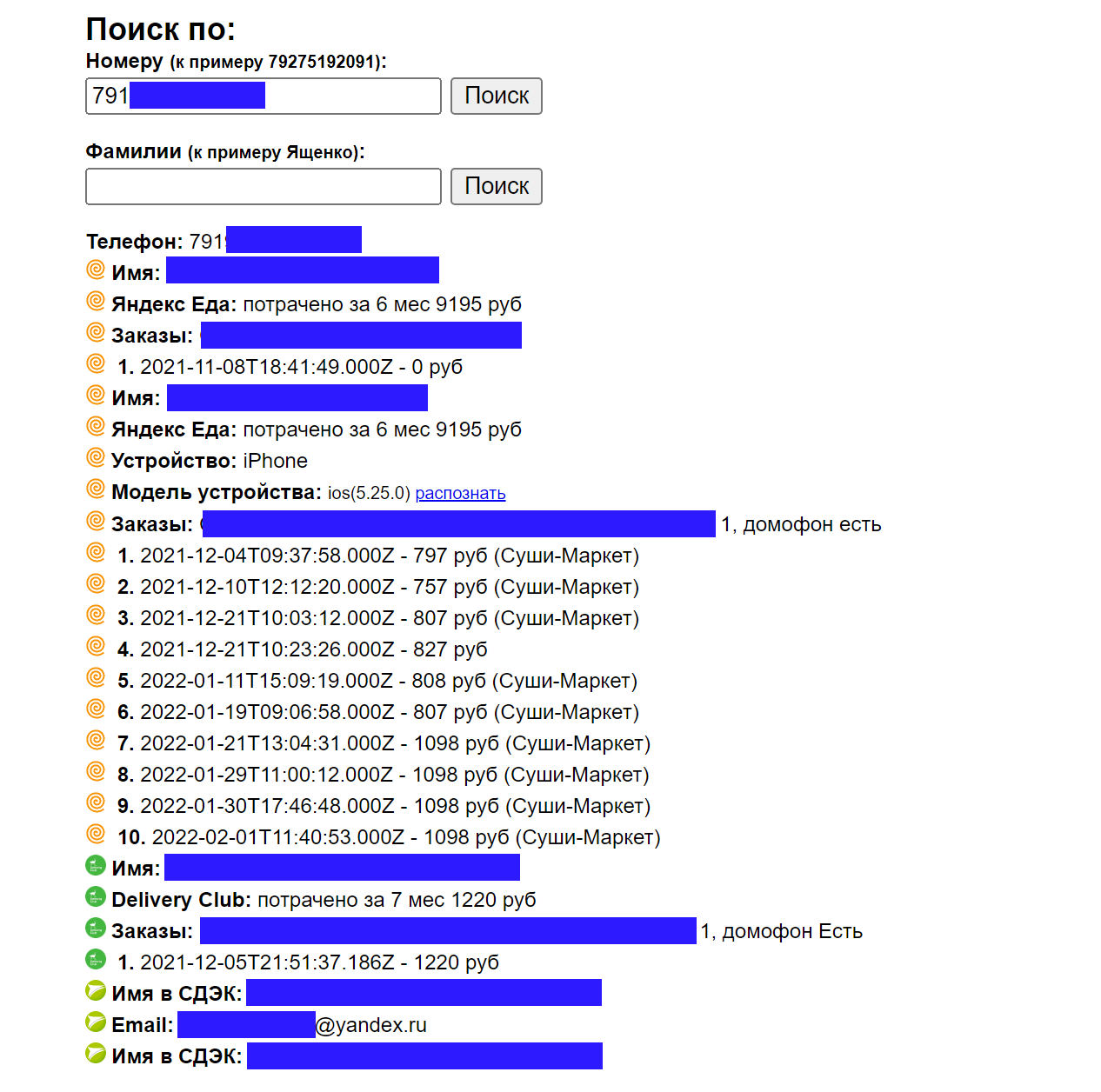

Чтобы защитить персональные данные пользователей

В 2023 году количество утечек данных пользователей за первое полугодие выросло в четыре раза по сравнению с аналогичным периодом 2022 года.

Если сайт хранит и обрабатывает персональную информацию: имена, адреса, электронные почты, финансовые данные, — то надо уделить защите особое внимание. С помощью кибератаки злоумышленники могут получить доступ к базе пользователей и слить ее в общий доступ со всеми конфиденциальными данными, подвергая людей дополнительной опасности со стороны других мошенников.

Чтобы соблюдать правовые нормы

Существует ряд правовых нормативов, например Общий регламент о защите данных (GDPR) в Европейском союзе или Закон о защите данных (CCPA) в США. В России также существует перечень законов, которые предписывают защищать данные пользователей и организаций, — например, 152-ФЗ «О персональных данных». Эти и ряд других документов регулируют сбор, хранение и обработку персональных данных. Несоблюдение правовых норм может вызвать иски со стороны пользователей или государства к владельцам сайта. Также существует система штрафов за нарушения в этой области. Если неправильно хранить, извлекать и систематизировать персональные данные, компания может получить штраф от 1 до 6 млн рублей.

Что сделать, чтобы защитить сайт от кибератак

Все понятно, защита сайта — это очень важно. Но как ее организовать? Делимся советами.

Совет 1. Регулярно обновляйте CMS (системы управления контентом) и плагины

CMS — инструмент, который помогает создавать контент для веб-сайтов или других платформ и управлять им. Существуют пользовательские и готовые CMS. Для большей безопасности используйте пользовательский CMS. Функционал этого инструмента обширнее, и его можно адаптировать под свои нужды, например улучшать системы безопасности.

Плагины расширяют, добавляют новые функции и возможности для уже работающего ПО или движка сайта. Своевременное обновление этих систем улучшает работу сайта, потому что:

- Разработчики обновлений CMS и плагинов часто включают в них исправления ошибок и уязвимостей, улучшение функционала. Обновления помогут оптимизировать производительность сайта, укрепят его безопасность, добавят новые возможности и улучшат пользовательский опыт.

- Сайт всегда будет совместим с новыми технологическими требованиями. Со временем CMS и плагины перестают быть совместимыми с новыми версиями браузеров, языками программирования. Регулярное обновление поддерживает синхронизацию вашего сайта с новыми требованиями. Это предотвращает сбои или неправильное отображение контента.

Также при обновлении CMS и плагинов вы поддерживаете работу разработчиков, например покупаете обновления, делитесь обратной связью или тестируете бета-версии. Это помогает программистам в перспективе делать более качественные и защищенные продукты.

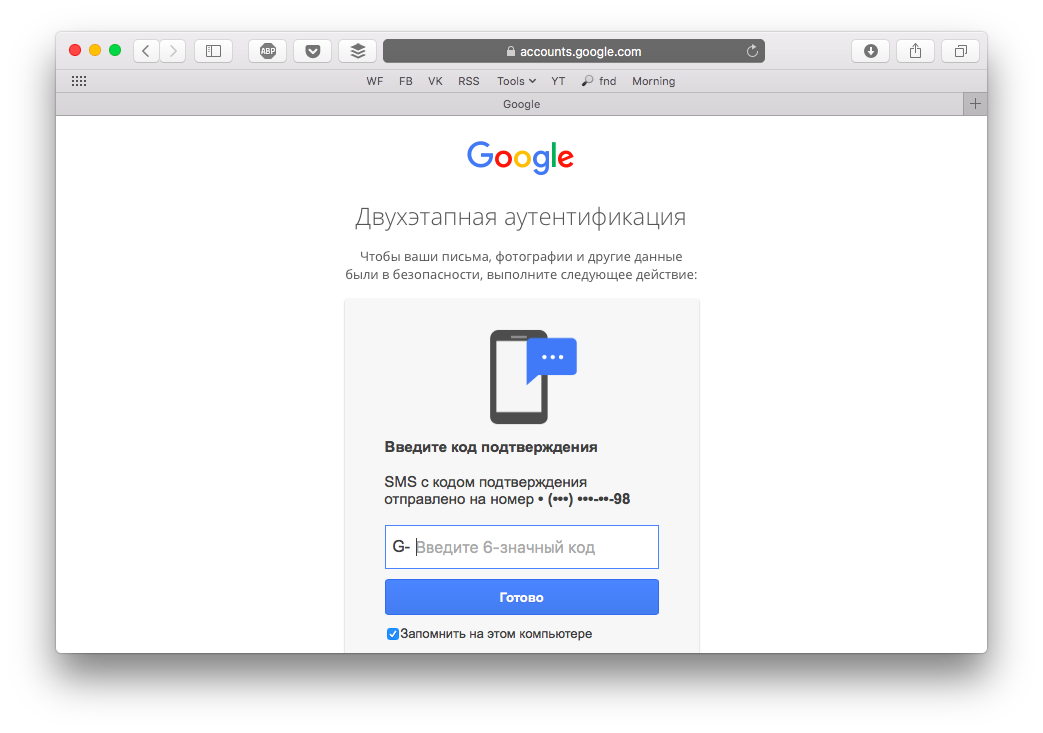

Совет 2. Используйте сложные пароли и двухэтапную аутентификацию

Этот пункт применим как для администраторов сайта, так и для его пользователей. Как обеспечить безопасность входа на сайт:

- При создании пароля требуйте использование сложных конструкций: различные символы, прописные и строчные буквы, цифры. Логика проста: чем сложнее пароль, тем дольше злоумышленник будет его взламывать путем перебора.

- Меняйте пароли с выбранным интервалом. Договоритесь с командой в определенный день Х менять пароли в системах. Эта несложная процедура защитит сайт от слива данных, к примеру, бывшими сотрудниками.

- Используйте двухэтапную аутентификацию (2FA). Она требует предоставить дополнительную информацию или устройство для подтверждения личности. Например, код, отправленный на электронную почту или мобильное устройство, отпечаток пальца или другие биометрические данные. 2FA обеспечивает дополнительный уровень безопасности — злоумышленнику требуется другое устройство или вообще ваш отпечаток пальца.

И да, в очередной раз напоминаем, что пароль 123456, qwerty123 или один пароль для всех ресурсов — это плохая идея.

Совет 3. Регулярно создавайте резервные копии данных

Введите правило создавать резервные копии информации с сайта с выбранным интервалом. Копирование можно организовать как автоматическое, так и мануальное. Использование этого инструмента решает сразу несколько задач.

- Возвращение после перебоев или ошибок. Предположим, сайт «упал» из-за технического сбоя в период распродажи. После его восстановления резервная копия позволяет вернуться к работе с минимальными потерями.

- Восстановление после кибератак. Если сайт взломали злоумышленники, нанесли ему урон и даже потребовали выкуп за данные (рансомвар), то резервная копия пригодится для возвращения к нормальному функционированию.

- Безопасная доработка и обновление сайта. Резервные копии данных позволяют вернуться к предыдущей рабочей версии сайта без вреда для него. Это пригодится, если обновления приводят к нежелательным результатам: сбоям в системе, потерям данных.

- Защита от случайного удаления или перезаписи данных. Резервные копии помогут восстановить утерянную или удаленную информацию, минимизируя эту потерю.

- Поддержка миграции и переноса. Резервные копии облегчают миграцию или перенос вашего сайта на другой хостинг или сервер за счет сохранения важных данных и настроек.

Совет 4. Обеспечьте защиту от SQL-инъекций и XSS-атак

SQL-инъекция (SQL injection) — атака, при которой злоумышленник внедряет часть вредоносного кода в запросы, которые приложение делает к своей базе данных. В результате хакер может работать с базой данных сайта: читать, изменять или удалять ее, а также трансформировать поведение приложения.

Чтобы защитить сайт от этих инъекций, следует сразу использовать параметризованные запросы и фильтрацию входных данных в коде своего сайта.

XSS-атака (Cross-Site Scripting attack) — это атака, в результате которой злоумышленник внедряет вредоносный скрипт в веб-страницу, который выполняется на стороне клиента (браузера) других пользователей. Это дает злоумышленнику доступ к личной информации пользователей для выполнения действия от их имени.

Для защиты от XSS-атак нужно правильно экранировать или фильтровать вставляемые данные, использовать контекстно-зависимые экранирования и установить заголовки Content Security Policy (CSP), а также работать с методами защиты от CSRF (Cross-Site Request Forgery). Все эти команды также должны быть в коде вашего сайта.

Также существуют общие рекомендации, чтобы обезопасить сайт от SQL-инъекций и XSS-атак:

- Регулярное обновление CMS, фреймворков и плагинов помогает предотвратить уязвимости, которые могут быть использованы для атак.

- Установка минимально необходимых привилегий для пользователей базы данных помогает ограничить возможности атакующего.

- Фильтрация и валидация входных данных помогают предотвратить внедрение зловредного кода и использование некорректных данных в запросах.

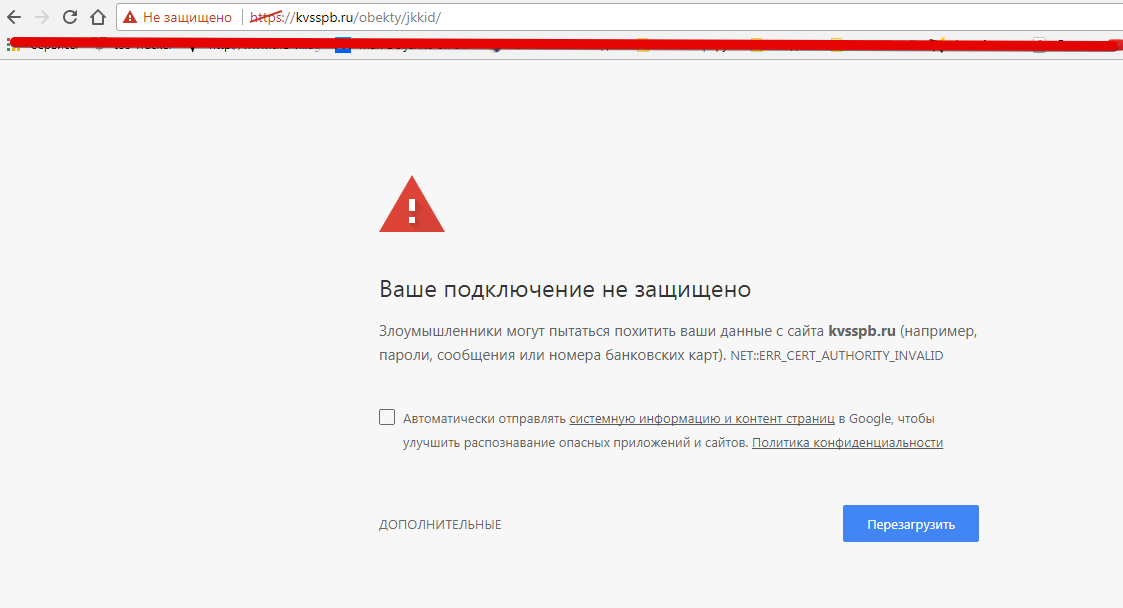

Совет 5. Переходите на защищенный протокол HTTPS

HTTPS (Hypertext Transfer Protocol Secure) — это защищенная версия протокола HTTP. Он проводит аутентификацию сервера и шифрует информацию между веб-сервером и клиентом. Его работа осуществляется с помощью криптографических сертификатов SSL и TLS. SSL/TLS — своего рода цифровая подпись сайта. Перед тем как установить защищенное соединение с сайтом, браузер запрашивает эту подпись, затем обращается к центру сертификации, чтобы подтвердить легальность документа. Если подпись действительна, то браузер начинает обмен данными с сайтом. Если же сайт продолжает работать на менее защищенной версии — HTTP, то пользователь получает уведомления об этом.

Переход на протокол HTTPS и его использование особенно важны для онлайн-магазинов, финансовых учреждений и других организаций, которые собирают и обрабатывают личные данные пользователей.

Протокол играет важную роль в обеспечении безопасности при передаче информации онлайн по нескольким причинам.

- Защита данных. HTTPS шифрует данные, передаваемые между сервером и клиентом. Значит, злоумышленникам намного сложнее перехватывать и просматривать информацию. Это особенно важно при передаче логинов, паролей, данных кредитных карт и других личных данных.

- Проверка подлинности сервера. HTTPS выполняет аутентификацию сервера и проверяет, что клиент подключается к правильному и доверенному серверу. Это помогает предотвратить атаки типа «man-in-the-middle», при которых злоумышленник может подставить свой сервер и перехватить или изменить передаваемую информацию.

- Улучшение рейтинга в поисковых системах. Многие поисковые системы, такие как Google, отдают предпочтение веб-сайтам, работающим через HTTPS. Значит, веб-сайты с HTTPS могут получать преимущества в поисковых результатах, повышать свою видимость в сети.

Совет 6. Установите межсетевые экраны и системы обнаружения вторжений

Межсетевой экран — это сетевое устройство или программное обеспечение, оно контролирует трафик между сетями и применяет набор правил для разрешения или блокировки соединений. Экран считается едва ли не первой линией защиты, «фильтром», который блокирует нежелательный или вредоносный трафик извне и предотвращает несанкционированный доступ. Межсетевой экран устанавливается на границе сети (например, между локальной сетью и интернетом), чтобы контролировать входящий и исходящий трафик.

Его основные функции:

- может блокировать доступ к определенным портам и протоколам, отфильтровывать нежелательные IP-адреса. Это позволяет предотвратить известные атаки и неавторизованный доступ к вашему сайту;

- защищает от DDoS-атак, которые направлены на ваш сайт. Это помогает обезопасить сайт от перегрузки и временных отказов в обслуживании;

- обеспечивает логирование и мониторинг. Межсетевые экраны регистрируют события и действия, связанные с сетевым трафиком. Эта фиксация позволяет вам анализировать активность и быстро реагировать на нарушения безопасности.

Примеры межсетевых экранов:

- pfSense. ПО можно устанавливать на физический ПК или виртуальную машину. У платформы обширные настройки и функции — например, фильтрация пакетов, балансировка нагрузки.

- Cisco ASA (Adaptive Security Applianc — аппаратно-программный комплекс, также подходит для ПК и виртуальной машины. Решение идет с функцией межсетевого экрана, обнаружения и предотвращения вторжений (IDS/IPS).

- Windows Firewall — уже встроенный в операционную систему Windows межсетевой экран. Внутри ПО — базовые функции блокировки/разрешения трафика и управления портами.

Системы обнаружения вторжений (IDS/IPS) — это устройства или программное обеспечение, которые контролируют сетевой трафик и обнаруживают аномалии или подозрительную активность. Например, они реагируют на попытки несанкционированного доступа, внедрение вредоносного ПО (malware) или эксплойт — фрагмент кода программы, который позволяет проникать в систему и влиять на ее работу.

Система работает следующим образом: при обнаружении подозрительных инцидентов IDS отправляет уведомление администратору или создает журналы событий. После фиксации инцидента администратор может принимать меры для предотвращения атак.

Система обнаружения вторжений чаще всего установлена внутри сети и мониторит активности внутри нее. Распространенными системами IDS/IPS являются Suricata, Suricata IPS (Emerging Threats), Snort IPS (Talos), Cisco Firepower (бывший Sourcefire).

Межсетевой экран (firewall) и системы обнаружения вторжений (IDS/IPS) часто используются вместе для комплексной безопасности сети. Межсетевой экран выполняет роль первого «буфера», а система обнаружения вторжений помогает обнаружить и отследить активности, связанные с потенциальными угрозами или несанкционированным поведением в сети.

Совет 7. Повышайте осведомленность сотрудников про кибератаки

Во-первых, время от времени рассказывайте сотрудникам всех уровней про кибербезопасность: новые способы атак, «красные флаги» при работе с ПО, другими сайтами и почтой. Ежедневно киберпреступления становятся всё изощреннее, поэтому кто предупрежден, тот вооружен.

Во-вторых, объясните сотрудникам, что такое социальная инженерия и какой урон она может нанести сайту и компании.

Кроме того, богатейшие личности, которые тратят миллионы на личную безопасность, также могут стать жертвой кибератак. В 2018 году Джефф Безос получил видео, отправленное с учетной записи наследного принца Саудовской Аравии Мухаммеда ибн Салмана в WhatsApp*. Они знакомы, поэтому видео от принца не показалось чем-то необычным.

Когда Безос открыл видеофайл, с его телефона началась передача гигабайтов данных. Сообщалось, что среди них были фотографии и переписки. Случай с Безосом — это пример того, что нельзя открывать вложения, получать которые вы не планировали, даже от настоящих наследных принцев.

Если же вы их получили, свяжитесь с отправителем через другой мессенджер или позвоните, чтобы узнать наверняка.

* Принадлежит компании Meta, деятельность которой признана экстремистской в России.