«Информзащита» — одна из ведущих компаний-интеграторов в сфере информационной безопасности и партнер Skillfactory. Эксперты рассказали о наиболее популярных угрозах и о том, как от них защититься.

Обстановка в российском киберпространстве

Атаки на компании

В 2022 году хакеры всерьез взялись за отечественные компании. В ряды сетевых агрессоров вступили политические хактивисты. Обычные пользователи проводят простые атаки по заготовленным профи-сценариям. Например, распространяют приложения, атакующие ресурсы жертвы.

Излюбленные приемы опытных кибермошенников — социальная инженерия и взлом внешнего периметра организаций. Преступники «играют» на доброте и наивности сотрудников, чтобы физически проникнуть в офисы компаний или на объекты критической инфраструктуры. Например, под видом страховых агентов или социальных работников узнают пароли, логины, графики смены охраны и другие сведения у ничего не подозревающих сотрудников. Считывают и копируют пропуска важных работников в общественном транспорте и незаконно проникают на охраняемые территории.

Атаки на обычных пользователей

Простым пользователям сети расслабляться тоже не стоит: повсюду расставлены фишинговые «капканы». Хакеры создают поддельную копию окна в браузере — повторяют даже значки доверия, и жертвы оплачивают покупки и авторизуются в привычных сервисах, не замечая подмены. Данные и деньги уходят мошенникам.

Попасть в фишинговую ловушку теперь можно не только по ссылке, но и по QR. Фейковые коды преступники распространяют через Google Play, рекламные листовки, парковочные талоны, меню заведений с расчетами по QR. «Улова» у хакеров становится все больше.

Чего стоит опасаться

DDoS

Они же атаки отказа в обслуживании. Не первый год «ломают» многомиллионные сайты и сервисы: злоумышленники в DDoS-нападении имитируют искусственный наплыв пользователей на объект-жертву и вытесняют настоящих пользователей. А иногда и «роняют» сайт объемом трафика, к которому тот был не готов.

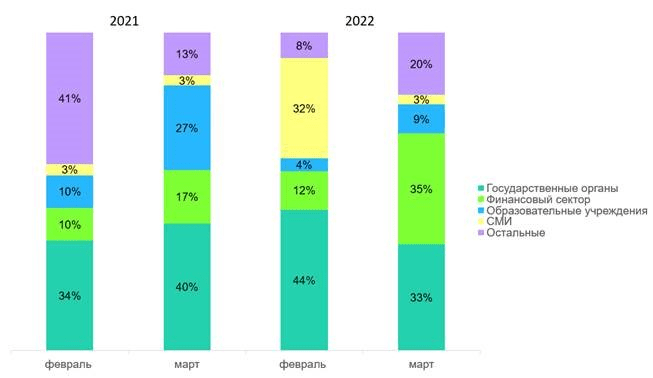

В 2022 году средняя продолжительность нападений увеличилась с 12 минут до 29 часов. Такие цифры опубликовали в «Лаборатории Касперского». Интенсивно защищаться пришлось государственным компаниям, медиа и телекому.

Программы-вымогатели

Вирусы, например CryptoLocker, удерживают и шифруют файлы пользователей и требуют выкуп за возврат и код дешифровки. Подобная кибератака в 2022 парализовала работу касс государственного ЖД-оператора Италии Ferrovie dello Stato SpA. Компании пришлось продавать билеты лично пассажирам строго после посадки в поезда.

Один из самых громких инцидентов случился в марте — жертвой стал «Мираторг». Вирус BitLocker через уязвимости Windows зашифровал все данные в дисковой системе зараженных компьютеров, серверов и рабочих станций агрохолдинга. Цифровой документооборот был блокирован на несколько суток.

В случаях тройного вымогательства одна компания попадает под удар трижды. Сначала организуется утечка информации, затем приходят шифровальщики и берут в заложники данные. А в финале на сцену выходят DDoS. Такая схема в разы увеличивает давление на организацию. Служба безопасности вкладывает много ресурсов в первые два инцидента, и в итоге к третьему соглашается на любые условия вымогателей, чтобы вернуть клиентов и потерянные данные.

Незащищенные мобильные приложения

Атака стала популярна с 2020 года. Все массово перешли на удаленку, сотрудники стали работать с планшетов и смартфонов, подключенных к корпоративным сетям. Итог: 97% компаний по всему миру пострадали из-за атак на мобильные устройства. Чем больше каналов входа во внутреннюю сеть компании — тем выше кибер-риски.

Чаще всего злоумышленники заставляют жертв установить вредоносное приложение или загрузить файлы с зараженных сайтов. Невнимательный менеджер скачал вирус-шифровальщик — данные клиентов под угрозой.

Незащищенные облачные решения

Зарубежные сервисы (Amazon Web Services, Google Cloud и Microsoft Azure) ушли из России, бизнес в спешке перешел на внутренние аналоги. Рынок развивается — это плюс. Вместе с тем облака стали более уязвимы, чем классическая инфраструктура хранения данных в закрытом периметре. И, на радость хакерам, компании щедро раздают доступы к облачным сервисам сотрудников для личного пользования. При этом правилам кибергигиены следуют далеко не все — каналов утечки становится больше.

В марте 2023 эксперты Check Point Software Technologies обнаружили в сети незащищенные данные из мобильных приложений. Конфиденциальную информацию мог погуглить любой желающий: стали доступны фото пользователей и их семей, адреса электронной почты и пароли, геолокации, банковские реквизиты, номера телефонов, личные сообщения, информация криптовалютных платформ. «Пробоина» нашлась в бесплатном инструменте VirusTotal: базы 2 тысяч популярных мобильных приложений не были защищены в облаке. Количество загрузок «наследивших» программ — от 10 тысяч до 10 миллионов.

Внутренние нарушители

Нарушения конфиденциальности в XXI веке обходятся жертвам невероятно дорого. И хакерам не всегда нужно стараться ради очередной утечки — сотрудники компаний сами «сливают» личные данные пользователей в сеть.

Из громких примеров — кейс «Яндекс.Еды». По вине сотрудника сервиса в открытый доступ попали истории заказов и личная информация клиентов. В итоге компания отказалась от ручной обработки заказов и втрое сократила число сотрудников с доступом к персональным данным.

Внутренние нарушители-инсайдеры нередко «дружат» с хактивистами: помогают агрессорам проникнуть в инфраструктуру компаний. Инсайдерские предложения активно мелькают в даркнете и в Telegram-каналах.

Как в сети атакуют общественное сознание

Фейковых новостей о кибернападениях тоже стало больше. Например, громкие атаки на СМИ не всегда были атаками по своей сути. Злоумышленники подменяли и накачивали дезинформацией первые страницы интернет-медиа. Но сервера и IT-структуры самих СМИ при этом не страдали.

Подобные «атаки» случались со «Сбером» и Министерством Обороны. Утечку в «Яндекс.Еде» тоже пытались записать на счет внешних злоумышленников, но на деле виновник нашелся внутри.

Злоумышленники умело используют новостную повестку. Например, выкатывают фальшивые сайты с продукцией брендов, которые приостановили торговлю в стране. Или рассылают фишинговые письма от госорганов. Многие сообщения об утечках, атаках сегодня откровенно дезинформируют или намеренно недоговаривают. Их цель — давление на психику человека, провокация хаоса и паники.

Как защититься

От психологического давления

Перепроверять информацию в нескольких источниках. Не верить слишком агрессивным заголовкам и словам окружающих в стиле «Я вот где-то прочитал». И обращаться к специалистам, если чувствуете, что информационное давление стало невыносимым.

От фишинговых атак

Чтобы не стать жертвой, придется обострить бдительность до предела. Не подключайтесь к Wi-Fi, если требуется авторизации через соцсети, не вводите свои данные на сайтах и в приложениях, пока не убедитесь в их подлинности. Желательно дважды.

Не переходите по ссылкам в письмах «счастья» и в мессенджеры из проверенных приложений со встроенными чатами. Например, мошенники с «Авито» часто просят пообщаться в WhatsApp* ради удобства и присылают жертве фишинговые сайты сервиса доставки или банковского окна.

От утечек и угроз в бизнесе

Главное средство от кибератак — профилактика. Сетевую угрозу лучше предотвратить, чем разбирать ее последствия и ловить хакеров после.

Но кибергруппировки с каждым годом бьют собственные рекорды изобретательности. При этом в феврале 2022 IT-рынок страны и сфера информационной безопасности в частности резко лишились иностранных производителей и многолетних партнерских связей. Изощренных атак становятся больше, средств защиты — меньше.

Выход — вкладываться в интенсивное обучение новых кадров. Среди хакеров много молодых людей, они быстро и современно мыслят, двигают незаконное ремесло вперед. То же нужно делать на «светлой стороне».

Как Skillfactory помогает бизнесу защититься от атак

Skillfactory совместно с «Информзащитой» запустили стажировку для студентов курса «Белый хакер». Потоки стартуют каждый месяц, на каждом — 6–8 строго отобранных участников. По итогам каждый из них может попасть на официальную оплачиваемую стажировку «Информзащиты» или получить рекомендации в «Лабораторию Касперского» и Positive Technologies.

Стажировка проходит в два этапа. Первый — виртуальное погружение в задачи компании: студенты решают тестовые задания, слушают лекции топовых экспертов, решают лабораторные. А в финале проходят интервью с тимлидом команды пентеста.

На втором этапе лучших участников ждет практика в команде «Информзащиты». Студенты поработают с внутреннем пентестом, посетят личные встречи с заказчиками, увидят, как «вживую» действуют команды техсапа и аудита. Стажировка позволяет погрузиться в сферу кибербезопасности, научиться справляться с реальными угрозами, предвидеть уязвимости. И начать вырабатывать свои методики защиты еще во время обучения.

* Принадлежит компании Meta, деятельность которой признана экстремистской в России.