Урон мировой экономике от киберпреступности ежегодно исчисляется триллионами долларов. Но не все хакеры — злодеи. А еще — не каждый сетевой взломщик проводит сутки напролет за монитором. Приключения на киностудии, знакомство с ФСБ и телефонные разводы: собрали самое интересное из будней этичных хакеров в распорядке дня нашего героя, выпускника курса «“Белый” хакер» Егора Зайцева.

08:00. Просыпаюсь и завтракаю. Обычно овсянкой или яичницей — классика. Утренний душ — тоже важный ритуал. Стараюсь в состоянии полусна составить в голове таск-лист, обдумать текущие задачи. Затем снова классика — кофе. Неотъемлемая часть утра. А пока завариваю и пью, фоном читаю что-нибудь полезное или настраиваюсь на дневные планы.

09:00. Выдвигаюсь из дома. Пока еду на работу в метро, люблю слушать музыку и читать статьи. Я меломан, так что треки находятся сами собой под погоду или настроение. Новости стараюсь не читать — там сплошное расстройство. Предпочитаю вылавливать что-нибудь в профильной тематике — мне повезло, что моя работа и есть мое главное хобби.

09:40. Прибываю в офис. Отвечаю на письма в мессенджерах и почте, формирую четкий план на день и приступаю к работе. Если проект локальный, собираю вещи, отправляюсь на завод или предприятие заказчиков и пытаюсь «сломать» местную систему. Если заказчик крупный, уезжаю в командировки. В последнее время успел отметиться во многих городах Сибири.

Задачи бывают очень разные. Когда работаем с банком или бизнес-стартапом, все просто. Приезжаю в офис заказчика, меня встречает служба безопасности. Получаю условный принтер, обхожу защиту Port security, проникаю в корпоративную сеть и пытаюсь получить доступ к контроллеру домена, где хранятся учетные записи тысяч сотрудников. По сути, в таких сценариях я притворяюсь внутренним нарушителем, который должен найти уязвимости в сети, сервисах или конфигурациях, которые позволят получить удаленный доступ к чужому компьютеру и похитить данные компании. В финале делаю отчет о проделанной работе и описываю основные уязвимости.

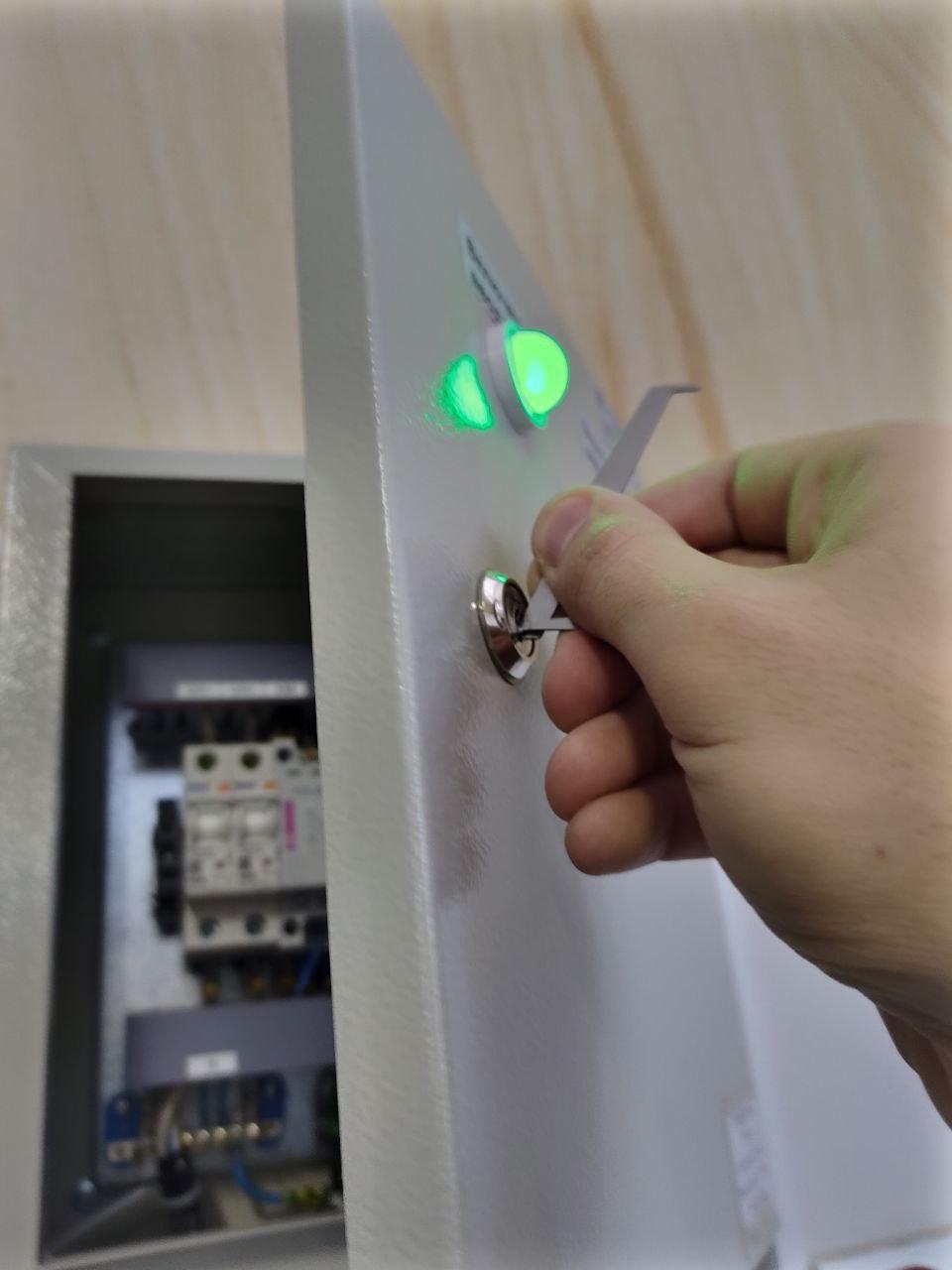

Если выпадет командировка на какой-нибудь крупный завод или электростанцию, день проходит интереснее — начинается настоящий промышленный шпионаж. Или red team на сленге пентестеров. Мы моделируем и инсценируем поведение реального злоумышленника. Первый этап — обойти систему охраны и попасть в здание заказчика.

Для этого можно отловить в общественном транспорте невнимательного сотрудника и скопировать его пропуск. После важно успеть воспользоваться проходом раньше «донора» — поздравляю, вы внутри охраняемого объекта. Дальше ищем отдел программистов или сисадминов. Главное — не вызвать подозрений своими блужданиями и заранее придумать себе правдоподобную роль. Например, прикинуться подрядчиком-потеряшкой, который приехал налаживать интернет и не может разобраться в плане предприятия. Обычно попасть в серверные несложно: в мире много добрых и отзывчивых людей, а пентестеры умеют этим пользоваться. Когда доступ к сети обеспечен, начинается этап захвата инфраструктуры — снова сканируем сеть, ищем уязвимости, выполняем боковое перемещение, получая доступ к контроллеру домена, и проворачиваем что-нибудь коварное, например, дампим ntds.

Такие пентесты и работа над их результатами защищают не только деньги и информацию. Например, если подобную операцию удалось провести на электростанции, значит, при должной сноровке настоящего хакера целый город может остаться без света в результате реальной атаки. Ни охрана, ни сотрудники ничего не знают о пентесте, поэтому иногда бывают неприятности. Однажды дошло до вызова ФСБ.

12:30. Инвестирую. Это еще одно маленькое хобби. Оно зародилось, когда к нам в коллектив пришел бывший менеджер по недвижимости — у него был опыт в инвестициях, а также приличные знания бизнеса. Коллега был готов делиться информацией.

Мне кажется, что у населения массово нет даже базовых понятий финансовой грамотности. Люди думают, что покупка акций, облигаций — это какое-то казино. Но на самом деле это обычный инструмент накоплений и пассивного заработка. Стоит немного почитать, приложить минимум усилий и можно, например, обойтись без ипотеки при покупке квартиры. Вот мы с коллегой и решили по четвергам проводить «Дни финансовой грамотности» — вкладывать небольшую часть зарплаты в потенциально интересный бизнес. Мы не спекулянты — не сидим сутками напролет в телефонах в ожидании удачного момента для покупки акций. Вместо этого смотрим на компании «изнутри» во время работы с ними. Изучаем, во что руководство вкладывается, какие продвигает идеи, есть ли перспективы. Если, например, компания проводит серьезные пентесты — наверное, перспективы есть, стоит вложиться.

13:00. Обед. Отправляемся с коллегами в кафе или на фудкорт в ближайший ТЦ. Во время такого брейка всегда находится время на неформальное общение. Вообще, я думаю, в любой работе главное — коллектив. Не деньги. Хорошо сложенная команда дает почву для роста и развития, и это важнее. У нас очень молодой коллектив: от 18 до 36 лет. А директору департамента всего 23 года — есть ощущение, что в современной компании всегда решают талант и трудолюбие, а не «мертвый» стаж. Все работают на равных, и результат зависит только от тебя — такие тезисы мотивируют эффективнее зарплаты.

Еще важно, что у нас нет дресс-кода, строгого графика, лишней бюрократии. И, когда над тобой не висит этот корпоративный «кнут», ты сам заинтересован в том, чтобы расти и выдавать максимум в работе. Не хочется подводить коллег и отставать от них.

Здесь я быстро профессионально расту, да и отрываться от команды не хочется. Уже на собеседовании я отметил, что рекрутеры смотрели больше на софт-скиллы, составляли мой психологический портрет, а не мучали глубокими профильными вопросами. Значит, к сотрудникам относятся как к ценному ресурсу и понимают, что грамотно составленная команда — гарант долгосрочного успеха. И так со всеми. Например, тот самый коллега, бывший менеджер, пришел к нам после пандемии, с начальными знаниями и нулевым опытом. Сейчас он уже востребованный специалист с конкурентным портфолио.

14:00. Возвращаюсь к работе. Обычно это самая продуктивная часть дня. Поделюсь на примере интересного кейса — пентеста крупной киностудии в Москве.

Чтобы проникнуть в здание, мой коллега позвонил в студию, представился продюсером и предложил очную встречу для обсуждения выгодного предложения. Напрямую попросил оформить пропуск — выдали без проблем. Дальше по отработанной схеме: я воспользовался проходом раньше коллеги, а он на входе устроил охране выговор о плохо работающей системе. Вдаваться в подробности никто не стал — всегда проще списать казус на технический сбой и выписать новый пропуск.

Итак, мы оба в здании — началась квест-игра. На карте было обозначено три важных точки — наши цели: режиссерская комната, серверная и эфирное помещение. Каждая локация за закрытой дверью со СКУДом — допуск внутрь только по личным пропускам. Иронично, но киностудию подвела наша хорошая актерская игра. Под видом типичного айтишника-сноба, уткнувшись очками в компьютер, я проскользнул в режиссерскую вслед за случайным прохожим. Сработала фраза «Я тут сеть проверяю, спасибо». Дальше пришлось поиграть уже в шпиона-разведчика: незаметно перебраться через стеклянную перегородку и отыскать пароли от местных компьютеров. Возиться долго не пришлось — все пароли нашлись на цветном стикере. Зафиксировав импакт на фото, вернулся к коллеге.

Под видом заблудившихся ремонтников сети мы так же, без проблем, вошли в серверную и эфирную. А теперь представьте, что могли бы сделать двое хакеров в эфирной, например, федерального телеканала? Все три точки критического назначения пали, рабочий «квест» был успешно пройден. В этом пентесте мы использовали социальную инженерию — это когда разговоры и злоупотребление добротой человеческой становятся первым пойнтом на пути к кибератакам. Кстати, в тот день мы весело поболтали с Виктором Сухоруковым — актером из фильма «Брат». На нашей работе никогда не знаешь, что тебя ждет сегодня.

К одной из разновидности атак методом социальной инженерии относятся прозвоны: проверяем сотрудников и руководителей компаний по телефону. Звоним и убеждаем людей продиктовать паспортные данные, пароли и другие конфиденциальные данные. Можно узнать, какие пропуски и операционные системы использует компания, в какое время пересменки у охранников. «Раскрутка» происходит в несколько этапов и, как правило, компании, которые не проводят специальной подготовки, всегда проваливают такие проверки. Главное — заранее определить, кем представиться, прописать сценарии разговора, отвечать быстро и уверенно.

18:30. Завершение рабочего дня. Точнее, основного рабочего. Нужно успеть перекусить — кофе с булочкой Синнабон отлично восстанавливает силы.

В свободное от проектов время занимаюсь ресерчингом и решением лабораторных задач для повышения хард-скиллов. Площадки использую в основном платные. Например, Hack The Box для тренировки взлома корпоративных структур. Или бесплатные лаборатории Port Swigger для веб-пентеста — взлома веб-приложений. Такие тренировки повышают скорость выполнения реальных задач и помогают освоить логику незнакомых уязвимостей.

Ресерчинг — тоже полезная штука. Находите любой вредоносный код и пытаетесь залезть в голову разработчика, чтобы разобраться, как код устроен и для чего предназначен. Это дает академические знания в профессии и закладывает ресурс на будущее. Например, ресерчинг необходим, если хотите стать архитектором по кибербезопасности или уйти в область AppSec.

19:00. Преподаю и консультирую. Веду курсы на CuberEd и в SkillFactory, а также провожу консультации по информационной безопасности для частных компаний. Везде своя специфика. Мне важно довести учеников до конкретного оффера. За последние месяцы трое моих студентов устроились в компании уровня «Газпрома» и «Норникеля».

22:10. Выдвигаюсь домой. Пока еду в метро, снова слушаю музыку по настроению и продолжаю поглощать полезную информацию о любимой работе.

23:00. Ужин, если нужен. А дальше душ и новости. Только профильные или экономические. И немного развлекательного контента перед сном.