Burp Suite — это интегрированная платформа для тестирования безопасности веб-приложений как в ручном, так и в автоматических режимах. Работает на всех популярных операционных системах.

Выпускается в трех различных по функциональности редакциях:

- Burp Suite Enterprise Edition — корпоративная версия. Стоимость лицензии на год — от 6 015 до 25 320 евро. Демонстрация работы доступна на официальном сайте.

- Burp Suite Professional — версия для профессиональных тестировщиков. Стоимость подписки — 349 евро. Видеопрезентация есть на официальном YouTube-канале разработчиков.

- Burp Suite Community Edition — бесплатная версия для начинающих специалистов по кибербезопасности.

Платные версии, корпоративная и профессиональная, доступны для бесплатного ознакомительного использования. Необходимо оставить заявку на официальном сайте. Также на сайте разработчиков можно получить сертификат после прохождения бесплатного обучения в Академии и успешной сдачи экзамена.

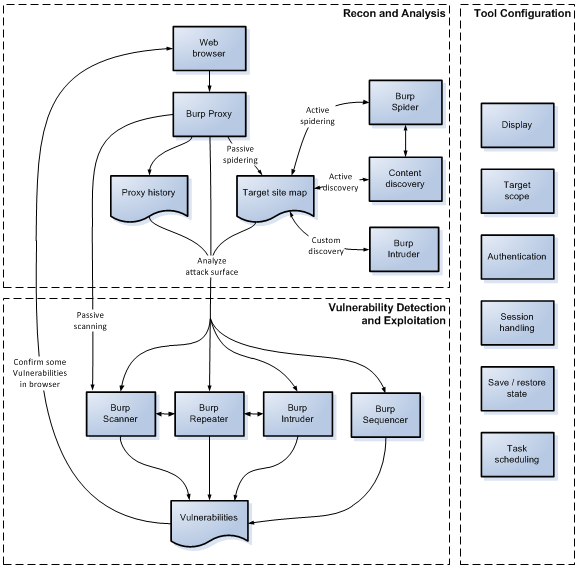

Основные компоненты Burp Suite

Пакет состоит из набора утилит, среди которых есть инструменты для сбора и анализа информации, моделирования разных типов атак, перехвата запросов и ответов сервера и так далее.

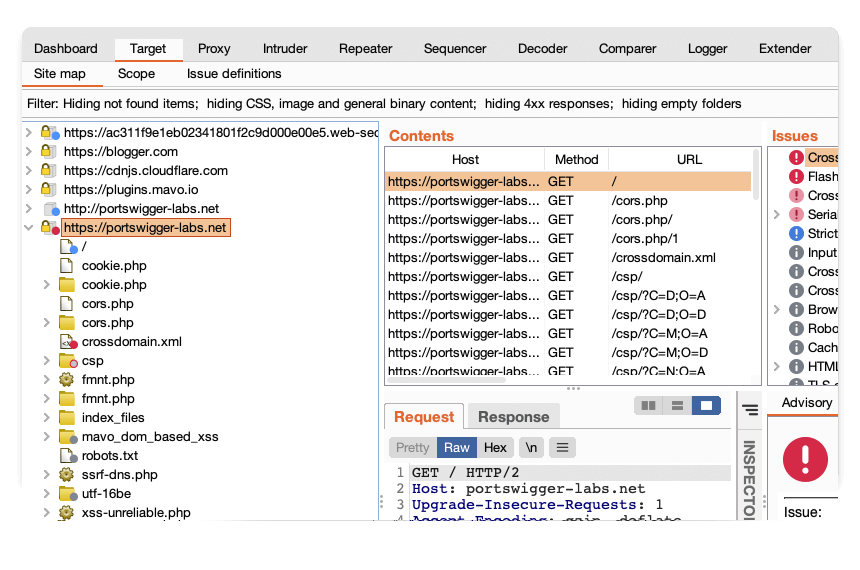

Target — создает карту сайта с подробной информацией о тестируемом приложении. Показывает, какие цели находятся в процессе тестирования, и позволяет управлять процессом обнаружения уязвимостей. В этом видео показана работа с Target.

Proxy — находится между браузером пользователя и тестируемым веб-приложением. Перехватывает все сообщения, передаваемые по протоколу HTTP(S).

Spider — автоматически собирает данные о функциях и компонентах веб-приложения.

Clickbandit — моделирует кликджекинг-атаки (clickjacking attacks), при которых поверх страницы приложения загружается невидимая страница, подготовленная злоумышленниками.

DOM Invader — проверяет веб-приложение на уязвимость DOM-based межсайтовому скриптингу ( основанномуна объектной модели документа), внедрению вредоносного кода на страницу.

Scanner (в профессиональной и корпоративной редакциях) — автоматически сканирует уязвимости в веб-приложениях. Также существует в бесплатной версии, но, предоставляет только описание возможностей.

Intruder — проводит автоматические атаки различного типа, от перебора открытых веб-директорий до внедрения SQL-кода.

Repeater — утилита для ручного манипулирования и повторной выдачи отдельных HTTP-запросов и анализа ответов приложения. Отправить запрос в Repeater можно из любой другой утилиты Burp Suite.

Sequencer — анализирует качество случайности в выборке элементов данных. Можно использовать для тестирования сеансовых маркеров приложения или других важных элементов данных, которые должны быть непредсказуемыми, например маркеров анти-CSRF, маркеров сброса пароля и так далее.

Decoder — преобразовывает закодированные данные в исходную форму или необработанные в различные закодированные и хешированные формы. Способен распознавать несколько форматов кодирования, используя эвристические методы.

Comparer — предоставляет функцию визуального сравнения различий данных. Можно сравнить:

- ответы на неудачные входы в систему с использованием действительных и недействительных имен пользователей;

- полученные в результате атаки злоумышленников несколько очень больших ответов, отличающихся по длине от базовых;

Extender — позволяет расширить функциональность пакета за счет дополнительных плагинов. Предоставляет опции по загрузке и управлению расширениями, а также по настройке параметров плагинов. Специальные расширения помогут, например, изменять HTTP-запросы и ответы, настраивать пользовательский интерфейс, добавлять пользовательские проверки сканера и получать доступ к ключевой информации во время выполнения. Расширения доступны в официальном магазине BApp Store.

Запрос задерживается для того, чтобы тестировщик смог, если нужно, модифицировать его до отправки на сервер.

Сканирование сайта

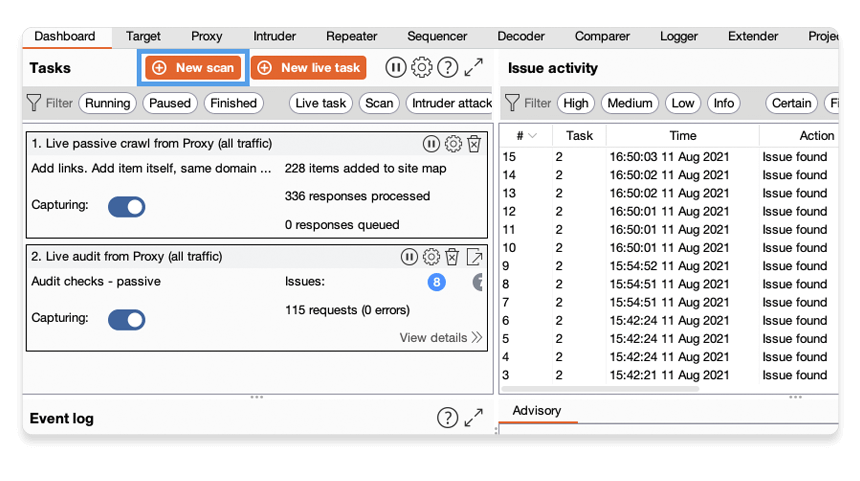

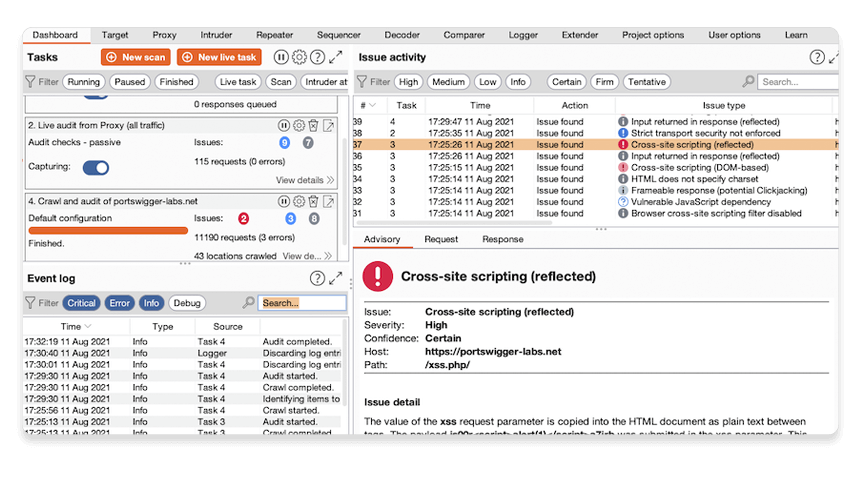

Для запуска сканирования нужно открыть панель управления Dashboard и выбрать New scan.

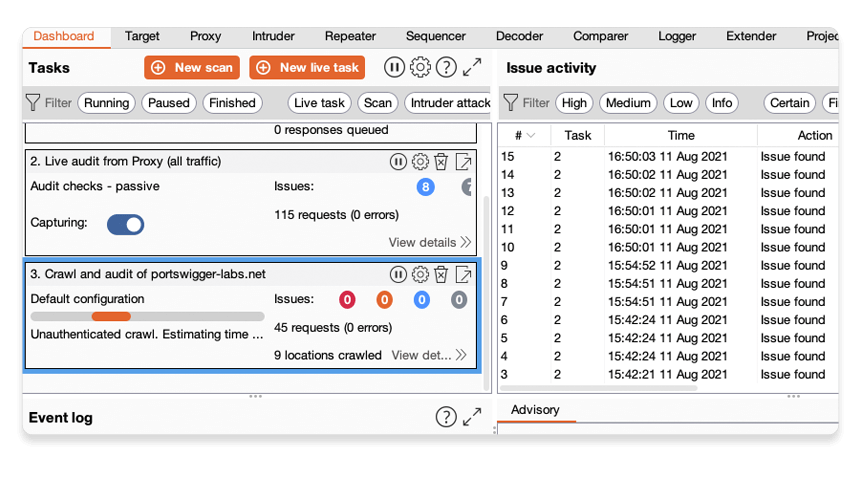

В поле URLs to scan ввести адрес тестового сайта portswigger-labs.net.

Нажать ОК — начнется сканирование. Разработчики Burp Suite предупреждают, что не следует сканировать сторонние сайты, если владельцы не давали на это разрешения, — процесс может вызвать нарушения в нормальной работе веб-приложения.

Во вкладке Target появится новая директория portswigger-labs.net. Нажмите для просмотра всего содержимого, которое собрал краулер.

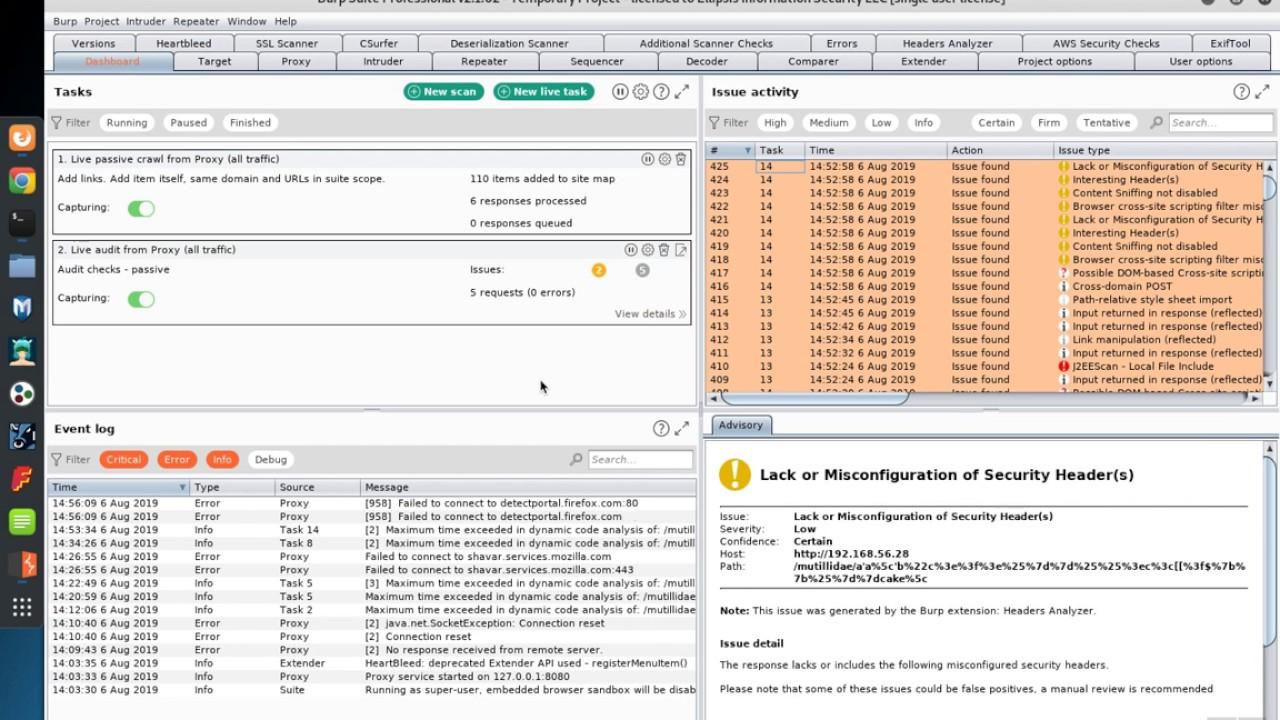

После завершения создания карты сайта, которое продолжается около двух минут, сканер начнет поиск уязвимостей. Список проблем доступен в окне Issue activity панели управления Dashboard.

При выборе проблемы в нижнем окне появятся три вкладки, содержащие детальное описание и возможный способ устранения уязвимости.

Burp Suite — один из самых популярных инструментов для аудита безопасности веб-приложений. Навыки работы с пакетом необходимы пентестерам и «белым» хакерам — специалистам, которые проводят аудит безопасности веб-приложений для обнаружения уязвимостей и багов.

0 комментариев