С распространением облачных сервисов, удаленной работы и онлайн-обучения традиционные методы кибербезопасности устаревают. Утечки данных происходят регулярно, несмотря на новые технологии защиты. Только в феврале 2024 года в России произошла утечка 500 миллионов записей с личными данными россиян.

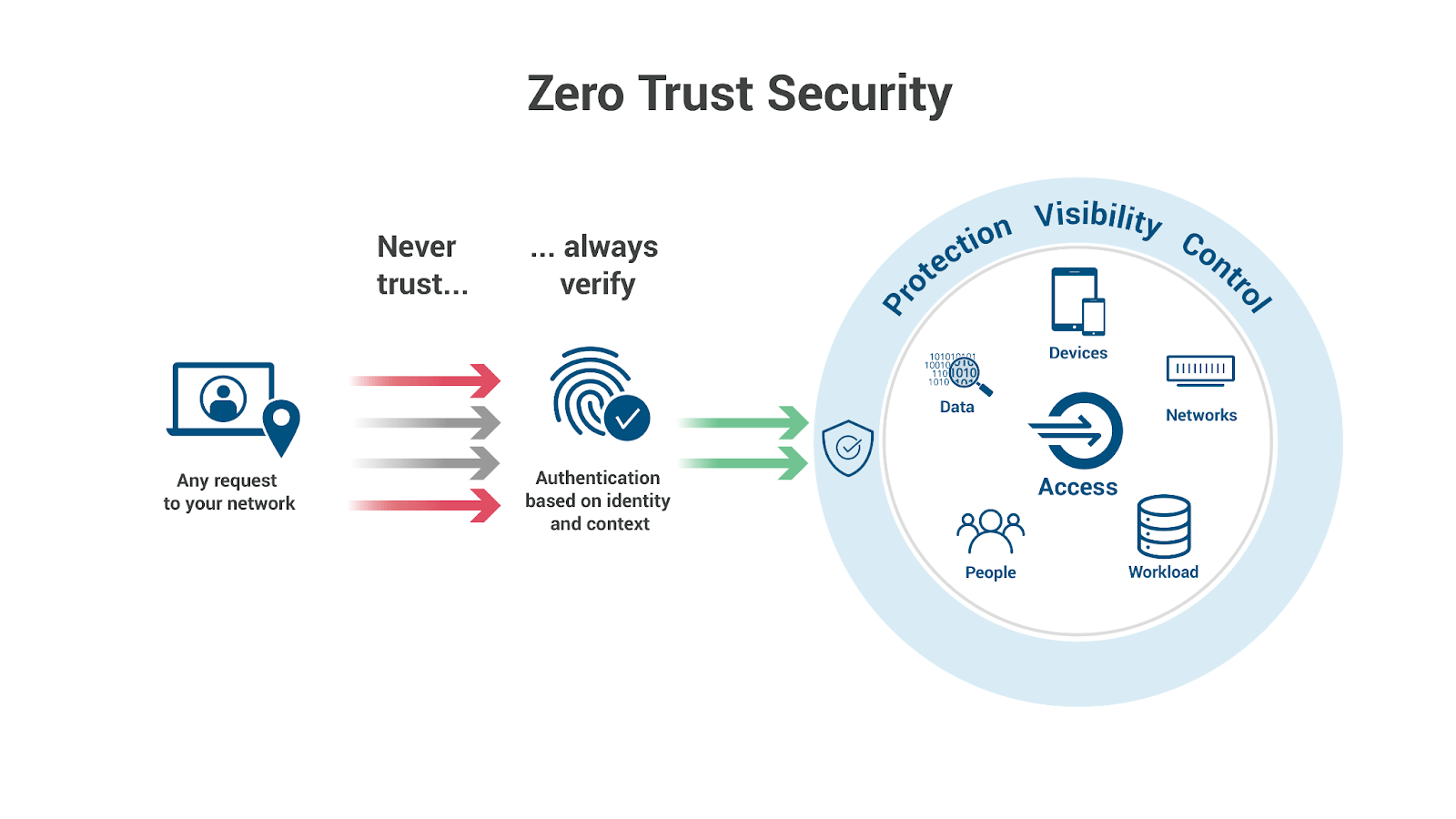

В таких условиях концепция Zero Trust становится особенно актуальной. Принцип «Никогда не доверяй, всегда проверяй» означает, что ни один пользователь или устройство не получают автоматического доступа к сети, независимо от их местонахождения. Доступ к данным возможен только после проверки по строгим политикам идентификации и контроля доступа.

Такой подход защищает корпорации с большим числом удаленных сотрудников, банки, медучреждения и другие организации от внутренних и внешних угроз. В этой статье мы рассмотрим подробно концепцию нулевого доверия, ее преимущества и принципы.

История развития концепции нулевого доверия

В 2010 году аналитик Forrester Research Джон Киндерваг предложил концепцию Zero Trust. Ее суть — доступ к данным разрешается только после проверки всех пользователей и устройств независимо от их местоположения.

Серьезный импульс усилению безопасности дала утечка данных Управления кадровой политики США в 2015 году, когда были раскрыты 22,1 миллиона записей. Этот инцидент заставил правительственные организации пересмотреть подходы к защите информации.

В 2018 году в США создали рабочую группу по внедрению Zero Trust в федеральные ИТ-системы, а в 2020 году Национальный институт стандартов и технологий (NIST) выпустил документ NIST SP 800-207, где описал принципы Zero Trust для федеральных агентств.

Основные принципы Zero Trust Architecture (ZTA) от NIST:

- Каждый пользователь и каждое устройство считаются ресурсом. Например, если смартфон сотрудника имеет доступ к данным компании, он также классифицируется как ресурс.

- Уровень безопасности постоянен, вне зависимости от местоположения. Запросы на доступ к данным проверяются и шифруются как изнутри сети, так и извне.

- Доступ предоставляется только к нужному ресурсу. Авторизация на один ресурс не открывает автоматический доступ к другим.

- Доступ контролируется по политике, учитывающей и личность пользователя, и поведенческие атрибуты.

- Все системы компании под постоянным мониторингом для максимальной защиты.

- Строгая аутентификация пользователя проводится при каждом запросе на доступ.

Архитектура Zero Trust

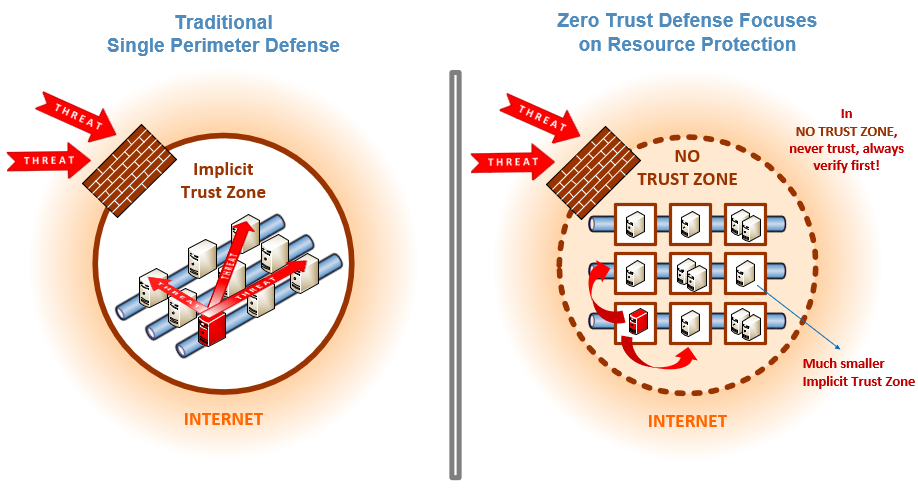

В традиционных моделях безопасности предполагается, что внутри сети организации все безопасно. При таком подходе игнорируются уязвимости безопасности, если пользователь уже зарегистрирован. Так хакер попадает внутрь сети и у него появляется минимальное сопротивление взлому внутренних приложений.

Основываясь на принципе «Никогда не доверяй, всегда проверяй», ZTA предполагает нарушение и проверяет каждый запрос на доступ независимо от его происхождения. В данной модели нет такого понятия, как доверенный пользователь.

Принципы Zero Trust Architecture:

- Многофакторная аутентификация (MFA). Пользователи подтверждают личность не менее чем двумя способами. Например, для входа в банковский аккаунт нужны не только пароль, но и код, отправленный на телефон или почту.

- Микросегментация сети. Сеть делится на зоны, каждая со своей политикой безопасности. Это позволяет ограничить доступ на уровне приложений и затруднить перемещение злоумышленников между сегментами.

- Мониторинг в реальном времени. Постоянно отслеживаются устройства и пользователи, частота доступа и поведение. Мониторинг выявляет аномалии и предупреждает потенциальных злоумышленников, что доступ им запрещен.

- Проверка устройств. Все устройства регулярно проверяются на соответствие требованиям безопасности. В Microsoft, например, гаджеты сотрудников и корпоративные устройства регистрируются в системе управления устройствами, которая контролирует их работоспособность.

- Непрерывное обновление политик доступа. Каждый пользователь, приложение и устройство получают только тот доступ, который нужен для работы.

User Gate в концепции нулевого доверия

В Zero Trust есть ключевой компонент, обеспечивающий управление доступом и проверку пользователей перед предоставлением доступа к корпоративным ресурсам. Он называется User Gate.

Когда пользователь запрашивает доступ к корпоративным приложениям через ZTA, его запрос сначала проходит через User Gate. Этот компонент действует как шлюз, проверяя каждый запрос по принципам нулевого доверия, даже если пользователь находится внутри корпоративной сети.

На основании авторизации User Gate решает, к каким приложениям или данным пользователь может получить доступ, управляя этим процессом в реальном времени в соответствии с политикой безопасности. Кроме того, компонент часто шифрует данные, передаваемые между пользователем и приложениями. Это обеспечивает безопасность трафика и предотвращает его перехват.

Реализация концепции нулевого доверия

Внедрение ZTA в устаревшую сеть — длительный и поэтапный процесс, требующий серьезных инвестиций в технологии, процессы и человеческие ресурсы. Рассмотрим ключевые шаги для перехода к модели Zero Trust.

- Идентификация всех данных, активов, приложений и услуг:

- конфиденциальные данные;

- компьютеры и ноутбуки;

- мобильные устройства;

- устройства интернета вещей;

- персональные устройства сотрудников;

- клиентские устройства;

- программное обеспечение и приложения;

- учетные записи пользователей;

- виртуальные ресурсы.

Каталог устройств и данных помогает отслеживать, где находятся активы и кому нужен к ним доступ, что позволяет контролировать их в рамках сегментов сети.

- Оценка текущего состояния безопасности предприятия.

Необходимо понять, где находятся наиболее уязвимые активы, данные и системы, которые нуждаются в защите. Это позволяет сосредоточить усилия на ключевых зонах риска.

- Картографирование потоков транзакций.

Анализ передачи конфиденциальной информации по сети для определения зависимостей между сегментами сети. На основе анализа создается карта трафика, которая документирует, как данные передаются между пользователями, устройствами и сетями и как они взаимодействуют с другими компонентами инфраструктуры.

- Разработка архитектуры сети с нулевым доверием и ее внедрение.

После первых трех шагов уже можно составить ZTA для своей компании самостоятельно или с помощью специальных экспертов. Выполнить микросегментацию, ввести многофакторную аутентификацию и внедрить конкретные политики безопасности для каждого сегмента.

- Обучение и повышение осведомленности.

Обучение всех сотрудников новым подходам к безопасности с объяснением им их роли в защите данных и инфраструктуры. Это повысит уровень осведомленности и снизит риски, связанные с человеческим фактором.

- Мониторинг сети с новыми правилами безопасности.

На этом этапе внедряются системы для постоянного мониторинга журналов трафика и поведения пользователей. Это помогает отслеживать эффективность новых правил безопасности и видеть, как модель нулевого доверия улучшает защиту сети.

Преимущества концепции Zero Trust

Концепция нулевого доверия представляет собой современный подход к обеспечению сетевой безопасности, исключающий риски традиционного подхода к киберзащите в компаниях.

Преимущества концепции:

Концепция нулевого доверия становится стандартом в современной кибербезопасности благодаря своей гибкости и высокому уровню защиты. Она позволяет компаниям лучше контролировать доступ к данным, защищать их от внешних и внутренних угроз и безопасно поддерживать удаленные и гибридные модели работы.