Рассказываем, что такое социальная инженерия в кибербезопасности, какие технические и психологические приемы используют злоумышленники. Делимся советами, как защититься от нее и мнением психолога.

Что такое социальная инженерия

Социальная инженерия (social engineering) — это психологические манипуляции, к которым прибегают киберпреступники и мошенники для вымогательства денег, доступа к приватным данным, а также взлома и заражения устройств. С помощью социальной инженерии преступники играют на эмоциях жертв, стараются вызвать панику и растерянность — или пытаются втереться в доверие.

Можно подумать, что сегодня вряд ли кто-то поведется на звонок от «генерала ФСБ» или от «банка», который сообщает, что с ваших счетов пытаются вывести все деньги. Но в эпоху постоянного стресса в любой неудобный момент жертвой мошенников может стать даже самый бдительный человек.

Такие ошибки совершают самые разные люди: опытные кибербезопасники, обеспокоенные родственники, знаменитости, руководители и рядовые сотрудники крупных компаний.

Техники и методы социальной инженерии

Фишинг

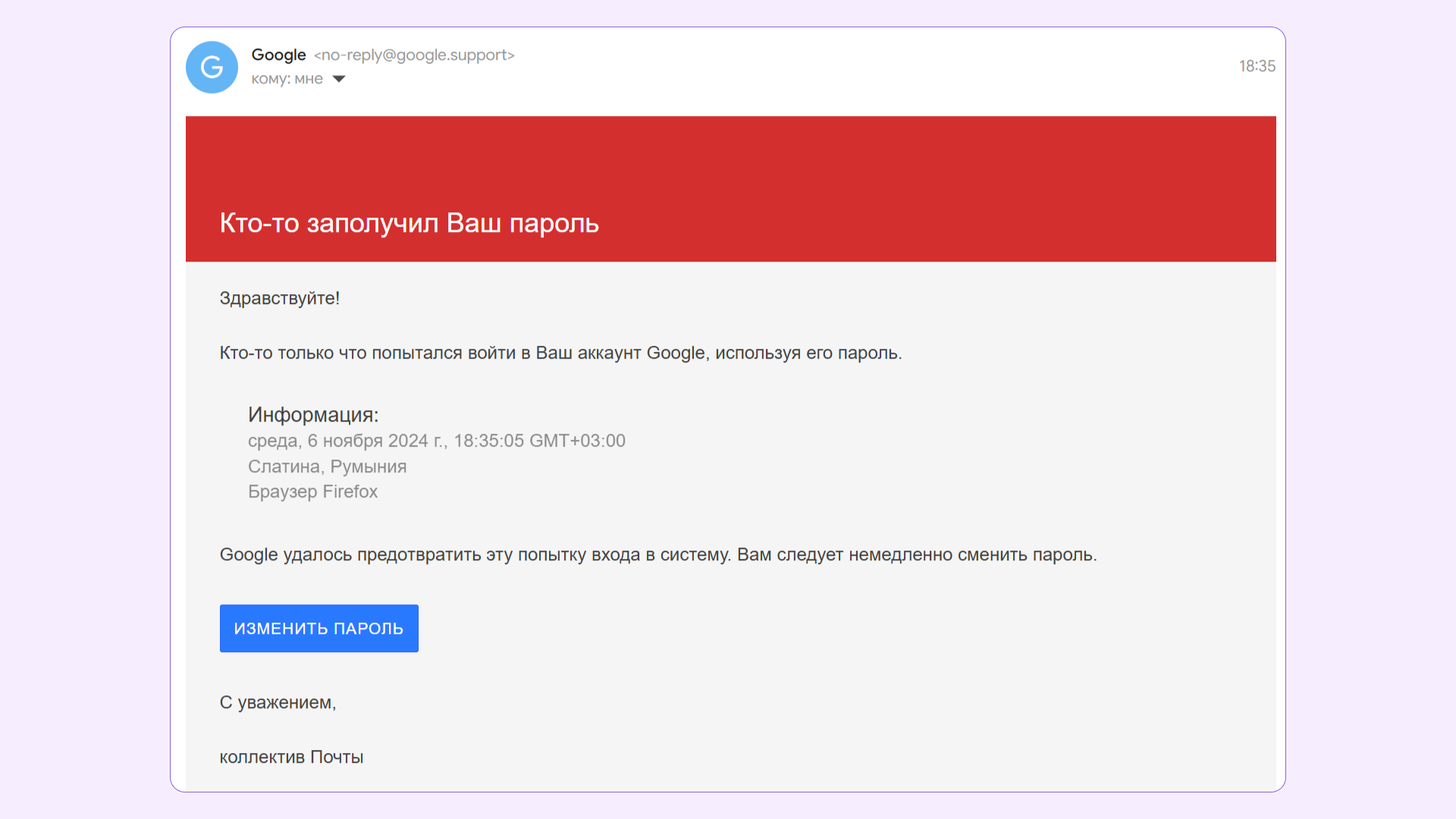

Традиционная кибератака, когда злоумышленники массово рассылают письма от имени компаний, банков, сервисов и коллег. Как правило, цель фишинга — заставить жертву перейти по вредоносной ссылке, чтобы украсть аккаунт и конфиденциальные данные. Часто в фишинговых письмах пишут о взломе аккаунтов, необходимости подтвердить рабочую встречу или «обновить данные». Фишинговые письма могут играть на эмоциях, а иногда просто-напросто рассчитывают на невнимательность человека.

Особо хитрые фишинговые рассылки также предупреждают пользователей о прошлых фишинговых письмах — как благородно с их стороны! Конечно, таким образом мошенники завоевывают доверие жертвы и «обрабатывают» ее дальше.

Именно поэтому нужно тщательно проверять имейлы собеседников и адреса сайтов: как правило, они содержат небольшие ошибки и изменения. В названиях поддельных сайтов обычно есть гомоглифы — символы, которые внешне неотличимы или очень похожи друг на друга (например, заглавная буква «i» — «I» и строчная «L» — «l»). Помимо этого, фишинговые сайты с большой вероятностью имеют свежую дату регистрации — можно обратиться к онлайн-ресурсам, которые проверяют возраст домена.

Дипфейки

Ситуация: злоумышленник представляется близким другом и просит перевести 100 тысяч на срочную операцию. Верим? Конечно нет, это не повод прощаться с накоплениями.

Если звонит друг с просьбой перевести 100 тысяч на срочную операцию из-за аварии, не спешите прощаться с накоплениями. К сожалению, с бурным развитием генеративного искусственного интеллекта реалистично подделать чей-то голос или даже внешность — дело нехитрое. Особенно если человек публично выкладывал фото и видео с собой.

Для пущей правдоподобности злоумышленники отправляют предзаписанные телеграм-кружки и голосовые сообщения — чаще всего с левого аккаунта, потому что к старому якобы «потерян доступ» или человек пишет «с чужого телефона».

В такой ситуации лучше напрямую позвонить человеку по знакомому номеру. Также можно проверить его геолокацию и спросить каверзный личный вопрос, ответ на который невозможно найти в открытых источниках.

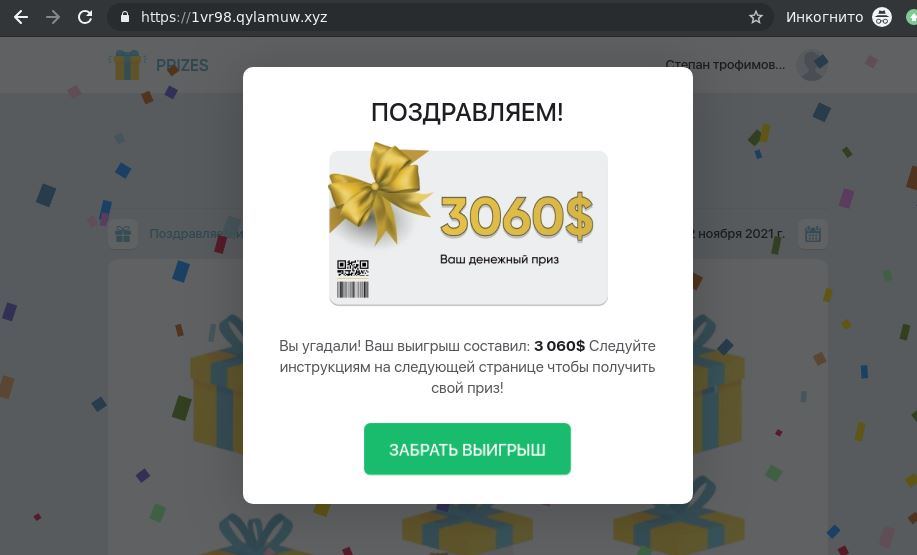

Байтинг (baiting)

Может выглядеть как слишком выгодное предложение на сайте или, например, «случайно» оставленная флешка за столом коворкинга. Если вам обещают несметные богатства за пару простых действий, есть повод напрячься.

Тут главное — руководствоваться принципом: если это слишком хорошо, чтобы быть правдой, скорее всего, это обман. И, конечно, не стоит пользоваться неизвестно откуда взявшимися дисками и флешками — такое любопытство может обернуться серьезными последствиями.

Watering hole

Злоумышленники выясняют, какие сайты чаще всего посещает нужная им аудитория, взламывают эти ресурсы и встраивают туда вредоносный код или ссылки. Иногда зараженная реклама показывается точечно, вплоть до таргетинга по конкретным IP-адресам.

Reverse social engineering

Фишинговая многоходовочка, в которой мошенники заставляют жертву самостоятельно обратиться к ним. Очень часто сочетается с атакой типа Quid pro quo («услуга за услугу»), когда злоумышленник предоставляет жертве (медвежью) услугу.

Например, человек получает тревожное сообщение о якобы несанкционированной попытке войти в аккаунт Госуслуг или вывести деньги с банковского счета. Обеспокоенная жертва звонит в «службу поддержки», где с ней начинают разговаривать «сотрудники из отдела безопасности». Под предлогом восстановления доступа к аккаунту или защиты денег мошенники просят назвать код из SMS, отключить двухфакторную аутентификацию или передать конфиденциальные данные. Это популярная схема угона аккаунтов.

В такой ситуации важно сохранять бдительность и звонить на официальную линию поддержки компании, номер которой указан на легитимном сайте или в приложении.

Психологические уловки, которыми пользуются при социальной инженерии

Разберемся на примере реальной мошеннической схемы.

Срочность

Вначале жертва общается с мошенниками, которые представляются сотрудниками оператора сотовой связи. Злоумышленники говорят, что у жертвы истекает срок договора и что они присылали несколько предупреждений на почту. Жертве предлагают «срочно» перезаключить контракт с помощью Госуслуг, потому что это якобы последний день, когда это можно сделать, — иначе номер заблокируют.

Для «утверждения» договора преступники просят код из SMS, который на самом деле дает доступ к аккаунту Госуслуг.

Запугивание

Далее жертве приходит уведомление в мессенджер о том, что ее или его «Госуслуги» взломали. Внизу указан номер «службы поддержки», на который нужно позвонить, чтобы защитить свой аккаунт. Человек впадает в панику: он понимает, что его только что развели и что его данные оказались в руках мошенников.

Из-за страха жертва не проверяет, настоящий ли номер у «службы поддержки», и набирает его.

Иллюзия легитимности

Все звучит максимально правдоподобно: на звонок отвечает консультант службы поддержки, которая спрашивает, как обращаться к жертве, просит описать ситуацию и подождать, чтобы она «завела заявку». Затем жертву перебрасывают на другую линию, и во время ожидания играет фоновая музыка.

Внушение вины или стыда

Жертва оказывается на линии «службы безопасности», где мужчина просит подробно описать схему, которую использовали мошенники. Когда он узнает, что человек назвал код из SMS, он начинает причитать: «Как же так?! Ну вы же знаете, что код нельзя никому называть — это даже в самом сообщении написано. Слышали же о таком? А почему вы тогда назвали код?»

Затем, чтобы развести еще больше паники, мужчина зачитывает названия микрофинансовых компаний, в которых мошенники якобы оформили кредит от лица жертвы. «Сотрудник службы поддержки» утверждает, что единственное ведомство, которое сможет помочь с такой ситуацией, — Центробанк. Жертву переводят на следующую линию (конечно же, снова с долгим ожиданием и музыкой).

Ощущение эксклюзивности

Теперь с человеком ведет диалог «сотрудник Центробанка», который говорит, что вообще-то их ведомство не работает с физическими лицами. Но — чудо! — для жертвы делается исключение: нужно только подождать полчаса, чтобы работник мог уговорить своего начальника. Жертва ликует и чувствует, что ей очень повезло.

Изоляция

«Сотрудник Центробанка» просит жертву заключить контракт для оказания юридической помощи и уверяет, что на время расследования все деньги нужно положить на некий «безопасный счет». Одно из условий контракта — не рассказывать никому о процессе, даже самым близким людям. Мошенники специально изолируют жертву, ведь близкие люди могут дать совет, сопоставить факты и вовремя распознать обман. В общем, разговор тет-а-тет с человеком в состоянии шока и паники — лучший сценарий для злоумышленника.

Черно-белое мышление

В этот момент жертва может на секунду протрезветь и подумать, что есть в этом что-то подозрительное. Но мошенник пытается внушить, что дела серьезно плохи: на жертву уже якобы оформили кредиты в семи микрозаймовых компаниях.

Далее следует ложная дилемма: либо контракт и перевод денег, либо все накопления уйдут мошенникам. Пугать могут не только потерей денег, но и «спонсированием запрещенных организаций», арестом имущества и микрозаймами. Страх методично нагнетают, пока не нащупают болезненное место жертвы.

Как защитить себя от социальной инженерии

В первую очередь важно помнить о базовых правилах безопасности:

- Не переходить по незнакомым ссылкам и не открывать вложения в подозрительных письмах. Если остаются сомнения, можно установить антивирус или защиту от спама.

- Связываться только по проверенным каналам. Незнакомые звонки и email-адреса можно смело игнорировать. Конечно, ситуации бывают разные, но необычные просьбы должны насторожить: начальник, который внезапно просит перевести деньги или решает обсудить секреты коллектива в переписке, — это явный «звоночек».

- Установить двухфакторную аутентификацию (2FA) для важных аккаунтов и приложений. И помнить: настоящие компании никогда не попросят своих клиентов назвать одноразовый код или отключить 2FA.

Однако главная проблема социальной инженерии заключается в том, что она работает даже на людей, подкованных в цифровой безопасности. Не менее важно заботиться о психологическом здоровье: усталость, стресс, тревога — идеальные состояния, чтобы попасть в ловушку мошенников.

На каких эмоциях и состояниях играют в социальной инженерии:

- любопытство;

- тревога (за данные, материальные блага, здоровье близких и т.д.);

- доверчивость;

- азарт;

- вина;

- невнимательность, усталость.

Социальная инженерия — коротко о главном

Социальная инженерия — это целенаправленное манипулирование людьми, с помощью которого злоумышленники совершают кибератаки, обманывают и получают несанкционированный доступ к данным. Методы социальной инженерии бывают разными: от дипфейков с родственниками до простой рекламы вроде «Вы выиграли приз!». Так или иначе, любые техники социальной инженерии предполагают игру на эмоциях.

Чтобы не попасться на крючок, нужно соблюдать базовые правила цифровой безопасности и гигиены, а также заботиться о своем психологическом состоянии.