Представьте: вы заходите на любимый сайт или важный рабочий сервис, но вместо привычного интерфейса видите сообщение об ошибке или вечную загрузку. Скорее всего, дело не в вашем интернете. Возможно, этот ресурс стал жертвой DDoS-атаки — одной из самых распространенных и разрушительных киберугроз, способных парализовать работу даже крупных онлайн-платформ. В этой статье рассказываем про причины DDoS-атак, их развитие, типы и способы защиты.

Цели DDoS-атак

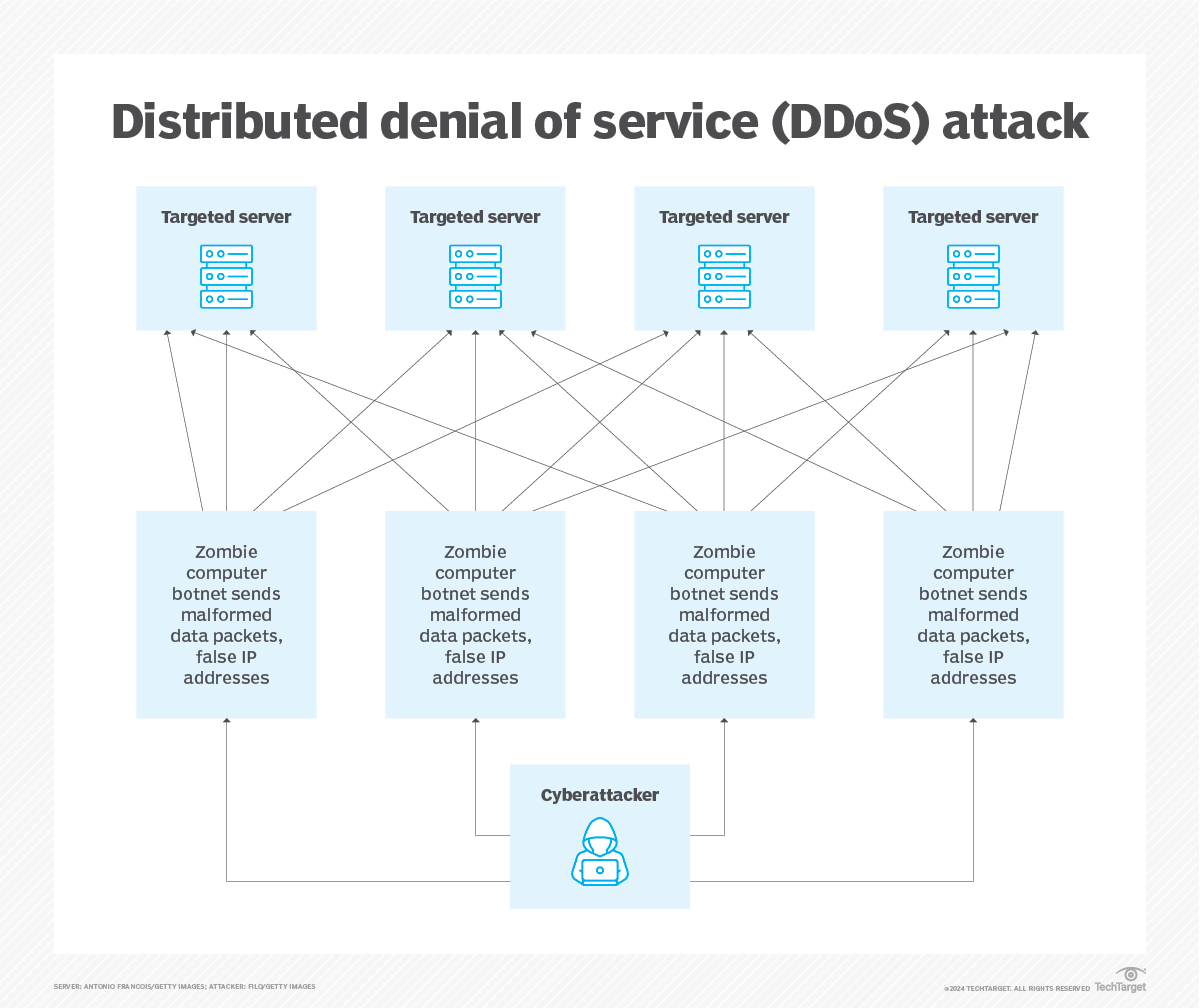

Принцип работы DDoS-атак (Distributed Denial of Service) прост, но их эффективность разрушительна. Злоумышленники используют сеть зараженных устройств — их называют ботнеты или зомби, — которые одновременно отправляют огромное количество запросов к целевой системе. В результате серверы перегружаются, исчерпав свои ресурсы, а сервисы перестают работать. Пугающая особенность таких атак — их глобальный характер: запросы поступают из разных точек мира, а источники контролируются удаленно, что значительно усложняет поиск виновных.

DDoS-атаки часто нацелены на высоконагруженные ресурсы, коммерческие сайты или системы, важные для жизнеобеспечения, — водоснабжение, энергосети и т. д. Несмотря на то что этот тип угроз появился десятилетия назад, он остается актуальным благодаря своей простоте и доступности для киберпреступников. Развитие интернета вещей (IoT) лишь усугубляет проблему, открывая злоумышленникам новые возможности для атак.

DDoS-атаки часто имеют политическую или идеологическую основу. Также они используются для вымогательства: злоумышленники угрожают запустить атаку, если компания не выплатит выкуп.

Рост и развитие DDoS-атак

DDoS-атаки продолжают набирать обороты, становясь серьезной угрозой для онлайн-сервисов и инфраструктуры по всему миру. По данным Cloudflare, одной из ведущих компаний в сфере кибербезопасности, с начала 2024 года было нейтрализовано более 14,5 миллионов таких атак — в среднем около 2200 в час.

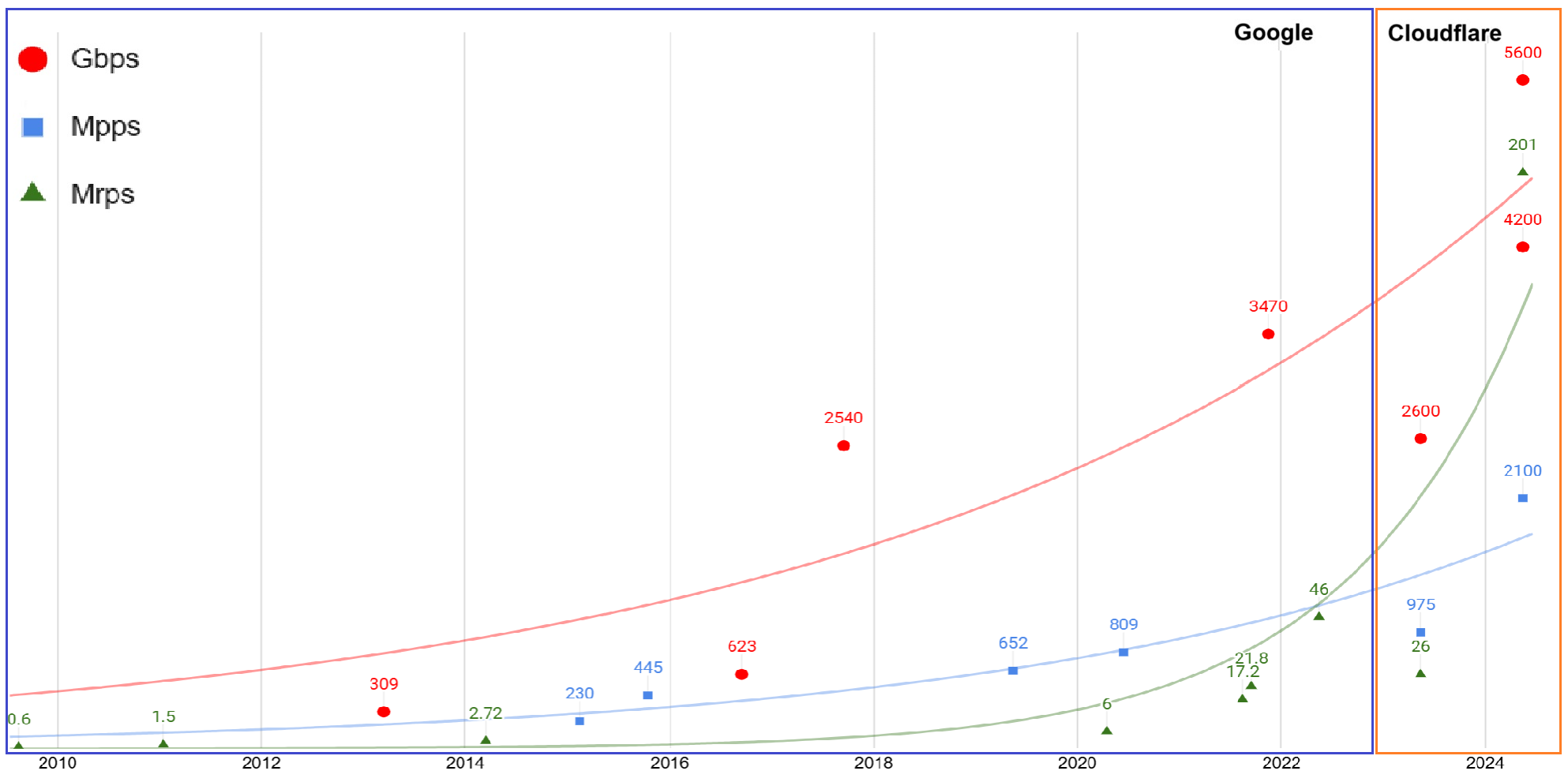

Анализ динамики DDoS-атак за последние десятилетия демонстрирует их стремительный рост. Только за последние годы ключевые показатели атак увеличились в разы:

- пропускная способность: с 309 Гбит/с в 2013 году до 5,6 Тбит/с в 2024 году (20-кратный рост);

- число пакетов в секунду (PPS): с 230 млн в 2015 году до 2,1 млрд в 2024 году (рост в 10 раз);

- количество запросов в секунду (RPS): с 6 млн в 2020 году до 201 млн в сентябре 2024 года (70-кратный рост по сравнению с 2014 годом).

Развитие стратегий атак

Причинами такого роста являются изменения в подходах злоумышленников:

- Использование мощных ботнетов: злоумышленники переходят от IoT-устройств к ботнетам на основе облачных виртуальных машин, обладающих высокой вычислительной мощностью.

- Эксплуатация облачных ресурсов: киберпреступники часто используют анонимный доступ к облачной инфраструктуре, что позволяет создавать компактные, но эффективные ботнеты, использующие украденные данные для организации мощных атак.

- Расширенные методы атак: появление новых методов атак, например HTTP/2 Rapid Reset, позволило злоумышленникам генерировать беспрецедентные объемы запросов, заставая многие системы защиты врасплох.

В ответ на рост угроз рынок решений для защиты от DDoS-атак активно развивается. По данным The Business Research Company, его объем увеличится с $3,97 млрд в 2023 году до $4,59 млрд в 2024 году, а к 2028 году достигнет $8,59 млрд. Основными факторами роста являются:

- развитие гибридных стратегий защиты;

- интеграция технологий искусственного интеллекта и машинного обучения;

- расширение использования периферийных вычислений и CDN;

- увеличение спроса на услуги по смягчению последствий DDoS.

Типы DDoS-атак: методы и примеры

DDoS-атаки делятся на три основные категории, каждая из которых нацелена на определенные уязвимости в инфраструктуре.

Основные методы DDoS-атак

Каждый метод DDoS-атаки отличается способом воздействия на сервер и сложностью защиты.

- UDP-флуд

Злоумышленники заваливают сервер «мусорными» данными, заполняя его порты. Сервер не может разобраться, что это за пакеты, и перестает отвечать. - ICMP-флуд (ping-флуд)

На сервер отправляется огромное количество запросов “ping” (проверка, что сервер работает). Сервер пытается ответить на каждый, но из-за этого у него заканчиваются ресурсы. - HTTP-флуд

Атака перегружает веб-сервер запросами:

— GET — сервер заваливают запросами на загрузку изображений или файлов;

— POST — повторяющиеся запросы на отправку данных.

- TCP SYN-флуд

Чтобы установить соединение, сервер и пользователь проходят «рукопожатие» — обмениваются запросами и подтверждениями. В этой атаке сервер получает много запросов на соединение, но их никогда не завершают. В результате сервер «зависает». - Fraggle-атака

Злоумышленники используют протокол UDP для отправки запросов, которые сеть переправляет обратно на сервер. Это создает перегрузку. - Smurf-атака

Похоже на Fraggle, но используется другой тип запросов — ICMP. Это тоже вызывает перегрузку сети.

Продвинутые методы

- Slowloris

Атака держит сервер занятым, отправляя запросы, которые долго остаются активными. Это мешает серверу обрабатывать другие запросы. - Переполнение буфера

Атака заставляет сервер использовать слишком много памяти, отправляя данные, которые он не может обработать:

— На основе стека: сервер «ломается» из-за перегрузки текущей памяти.

— На основе кучи: атакуют память, выделенную для программы. - Атака фрагментации

Отправляются IP-пакеты, которые сервер не может правильно собрать. Это перегружает его работу:

— Teardrop: пакеты невозможно собрать, сервер выходит из строя.

— Bonk: отправляются слишком большие пакеты, превышающие возможности сервера.

— Tiny Fragment: пакеты слишком малы, чтобы сервер их понял. - Ping of Death

Злоумышленники отправляют пакеты, которые превышают допустимый размер. Когда сервер пытается их собрать, он «ломается». - Атака усиления

Злоумышленники подделывают IP-адрес и заставляют другой сервер отправлять большие ответы жертве. Эти ответы перегружают сервер.

Индикаторы DDoS-атак — как распознать проблему

Вот несколько признаков, что ваш сервер может быть под атакой:

- Много запросов от одного IP или группы IP-адресов: сервер получает слишком много запросов от одного источника.

- Трафик с одной геолокации или устройства: большое количество запросов из одного региона или от одного типа устройств.

- Необычные схемы движения данных: резкие изменения в том, как приходят запросы. Например, вместо равномерного трафика в течение дня появляется шквал запросов за короткий период.

- Ошибки 500 или 503: пользователи начинают получать сообщения вроде «500 Internal Server Error» или «503 Server Unavailable».

- Уведомления о перегрузке: сервер отправляет оповещения, что у него заканчиваются процессорные мощности, память или пропускная способность.

- Истечение срока жизни пакетов (TTL): пакеты данных не доходят до цели из-за того, что канал связи перегружен.

Способы защиты от DDoS-атак

DDoS-атаки происходят внезапно, поэтому важно подготовиться заранее. Рассмотрим несколько эффективных мер:

- Постоянный мониторинг сети

Используйте инструменты для анализа трафика и выявления аномалий. - Брандмауэр веб-приложений (WAF)

Этот инструмент фильтрует подозрительные запросы, чтобы они не достигали сервера. - Сегментация сети

Делите сеть на небольшие участки, чтобы атака на одну часть не затронула все системы. - Ограничение скорости запросов

Установите лимиты на количество запросов, которые сервер может обрабатывать за секунду. Это помогает предотвратить перегрузки. - Сети доставки контента (CDN)

CDN распределяет запросы между множеством серверов, снижая нагрузку на один сервер. - Установка обновлений и исправлений

Регулярно обновляйте программное обеспечение, чтобы исключить уязвимости. - Соблюдение кибергигиены

Убедитесь, что системы безопасны: используйте сложные пароли, защищайте доступ к ключевым ресурсам.

DDos-атаки: угрозы и решения

За последние годы DDoS-атаки стали одной из самых серьезных угроз для бизнеса и сетевой инфраструктуры. Они усложняются, растут по масштабам и все чаще становятся инструментом шантажа или кибервойны. Именно поэтому важно понимать их природу и заранее принимать меры для защиты.

Такие современные технологии, как распределенные сети (CDN), брандмауэры приложений и инструменты мониторинга, помогают минимизировать ущерб от атак. Однако технические меры не заменяют хорошей подготовки: регулярное обновление систем, правильная настройка инфраструктуры и обучение сотрудников кибергигиене могут значительно повысить устойчивость к атакам. Кроме того, необходимо вовремя идентифицировать атаку.