Сегодня на всех современных устройствах установлены антивирусы, которые помогают находить вредоносные программы. Однако вместе с антивирусом за сетевую безопасность отвечает и другая важная технология — firewall (файрвол), который еще называют «брандмауэром» или «сетевым экраном».

Давайте разберемся, что такое firewall, как он работает и как вы можете начать им пользоваться. Материал подойдет всем, кто интересуется цифровой безопасностью и хочет защитить свои гаджеты от внешних угроз.

Что такое firewall и зачем он нужен

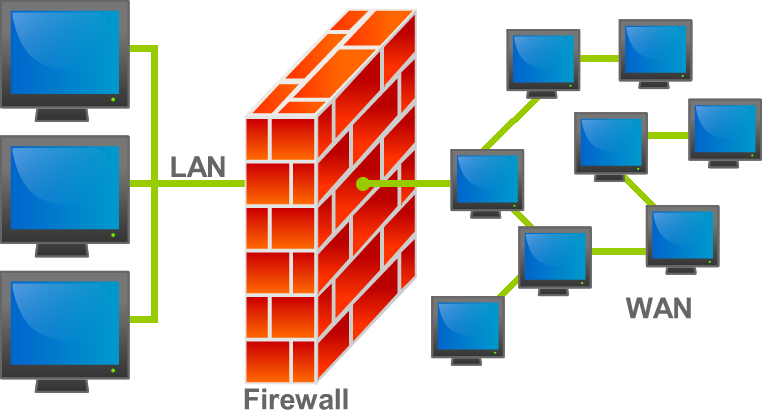

Firewall или файрвол — это программа или устройство для контроля сетевых подключений. Представьте охранника на входе в ночной клуб, который следит за дресс-кодом и впускает только тех посетителей, кто ему соответствует. Точно так же firewall проверяет входящие и исходящие соединения и определяет, какие из них разрешить, а какие заблокировать.

Например, вы можете настроить файрвол так, чтобы он блокировал соединения с банковскими приложениями в открытых Wi-Fi-сетях. То есть в кафе или библиотеке вы так же будете просматривать соцсети и обычные сайты, но не сможете совершать платежи — все ради безопасности данных.

Термин «файрвол» происходит от английского слова firewall и дословно переводится как «противопожарная стена». В строительстве так называют специальную перегородку, которая не дает огню перекинуться из одного помещения в другое. По аналогии компьютерный файрвол сдерживает «пожар», только уже в виде вредоносных программ и хакерских атак.

Брандмауэр и сетевой экран — два термина, которые считаются синонимами файрвола. Слово «брандмауэр» пришло из немецкого языка (Brandmauer) и переводится как «огневая стена». Вы могли встречать название «Брандмауэр Windows» — именно так в 90-е годы решили называть программу Windows Firewall, когда операционная система попала в Россию.

А вот сетевой экран — это более строгий технический термин, который часто используют специалисты по безопасности в документации и инструкциях. Например, в настройках роутера вы можете найти раздел «Сетевой экран», где можно настроить блокировку определенных IP-адресов или портов.

Откуда взялись первые брандмауэры

В 1980-х годах интернет быстро разрастался, и все больше устройств перестали работать изолированно в пределах своих локальных сетей. Этим научились пользоваться злоумышленники, которые подключались к компьютерам научных центров, организаций и университетов.

Антивирусы уже существовали, но они защищали только от вредоносных файлов на одном зараженном устройстве и не предотвращали их распространение.

Инженеры попытались решить проблему с помощью маршрутизаторов, которые выполняли базовую фильтрацию пакетов на сетевом уровне. Однако ранние сетевые протоколы были слишком уязвимы.

К примеру, если хакер отправлял команды через стандартный HTTP-порт 80, маршрутизатор пропускал такой трафик и не видел угрозы. Он анализировал поверхностные параметры сетевых пакетов (IP-адреса и порты) и не проверял содержимое передаваемых данных, где обычно и скрывался весь вредоносный код.

Это привело к мысли, что для защиты сетей нужен специальный инструмент, и так началась разработка firewall. Если провести аналогию, то первые маршрутизаторы были похожи на обычную дорожную развязку без контроля, а фаервол превратился в охраняемый КПП, где проверяют каждого входящего и выходящего.

Например, один из первых коммерческих файрволов Check Point FireWall-1 умел отслеживать состояние соединений и блокировать многие атаки, которые маршрутизаторы просто пропускали.

Как работают современные файрволы

В ответ на брандмауэры злоумышленники разработали более сложные атаки, а специалисты по кибербезопасности ответили новыми методами защиты. Этот процесс продолжается до сих пор, поэтому фаерволы постепенно превратились в полноценные системы безопасности и работают на основе нескольких ключевых принципов. Давайте кратко по ним пройдемся.

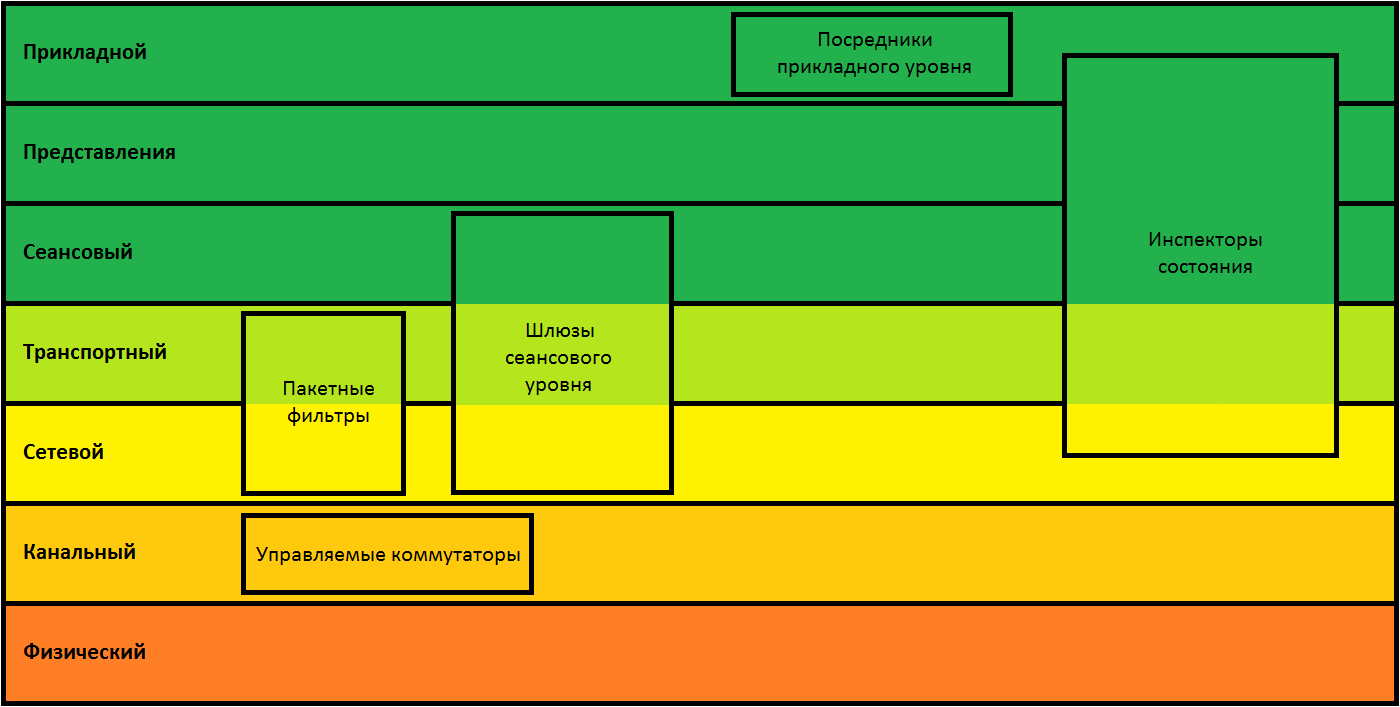

Многоуровневый анализ. Фаервол проверяет трафик сразу на нескольких уровнях модели OSI. На сетевом уровне он контролирует IP-адреса и маршруты, на транспортном — следит за портами и протоколами TCP/UDP, на прикладном — распознает приложения и сервисы вроде HTTP, DNS или SMTP и так далее. Такой подход позволяет выявлять угрозы в содержимом передаваемых данных.

Инспекция состояния. Брандмауэр следит за всеми активными соединениями и хранит информацию о каждом из них. То есть когда вы заходите на какой-то сайт, firewall сразу зафиксирует это соединение и пропустит только пакеты, которые к нему относятся. А если появится поддельный пакет, то фаервол его заблокирует.

Глубокий анализ пакетов (DPI). Этот метод дает возможность выявлять скрытые атаки внутри легального трафика, например SQL-инъекцию в HTTP-запросе. Если хакер отправит команду DROP TABLE users; на удаление таблицы через форму авторизации, то DPI-система распознает ее как зловредный код и разорвет соединение.

Идентификация приложений и пользователей. Администратор может настроить сетевой экран так, чтобы у бухгалтерии был доступ только к финансовым системам, а отдел маркетинга мог пользоваться соцсетями, но не подключаться к CRM-системам и базам клиентов. В итоге каждый сотрудник работает лишь с нужными ему ресурсами, что снижает риск утечки данных и делает сеть более защищенной.

Для реализации этих принципов фаерволы используют целый набор технологий: системы обнаружения и предотвращения вторжений (IDS/IPS), поведенческий анализ и машинное обучение для выявления аномалий, изолированные среды (песочницы) для проверки подозрительных файлов, а также интеграцию с антивирусами и службами мониторинга угроз.

А в будущем мы ожидаем более глубокую интеграцию с нейросетями для прогнозирования атак, внедрение квантовой криптографии для защиты каналов связи и развитие концепции нулевого доверия (ZTA). То есть даже корпоративный ноутбук гендиректора будет проходить полную аутентификацию при каждом запросе к внутренним сервисам компании.

Виды и особенности сетевых экранов

По масштабу применения брандмауэры можно условно разделить на четыре категории: национальные, корпоративные, домашние и персональные.

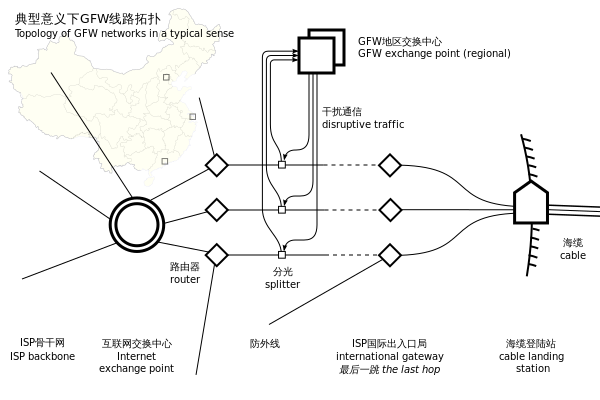

Национальные. Это огромные инфраструктуры государственного уровня, которые способны контролировать весь интернет-трафик в пределах целой страны. Самый известный пример — «Великий китайский файрвол». Он в режиме реального времени анализирует сетевой поток данных, блокирует запрещенные сайты и ограничивает доступ ко многим зарубежным ресурсам.

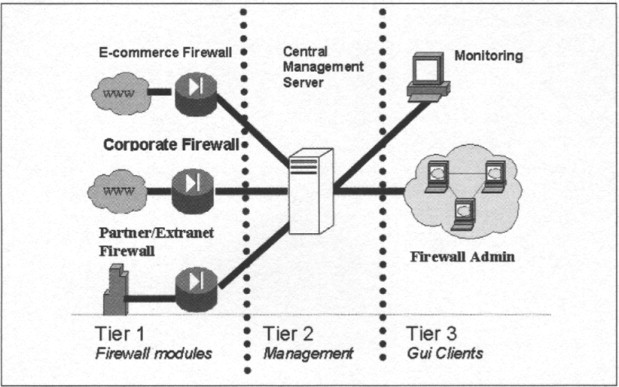

Корпоративные. К этой категории относятся мощные сетевые экраны, которые используют дата-центры и крупные организации для защиты своей инфраструктуры. Такие файрволы могут быть аппаратными устройствами или программными системами для серверов или виртуальных машин. Еще существуют облачные решения, которые позволяют фильтровать трафик на входе в корпоративную сеть до того, как он попадет на внутренние серверы.

Большинство корпоративных решений представлены в формате NGFW — «файрволов нового поколения». Это гибрид классического брандмауэра с технологиями обнаружения и предотвращения угроз. К примеру, Cisco Firepower может сканировать трафик на наличие вирусов, проводить глубокий анализ сетевых пакетов, блокировать вредоносные сайты и автоматически обновлять свою защиту при появлении новых типов угроз.

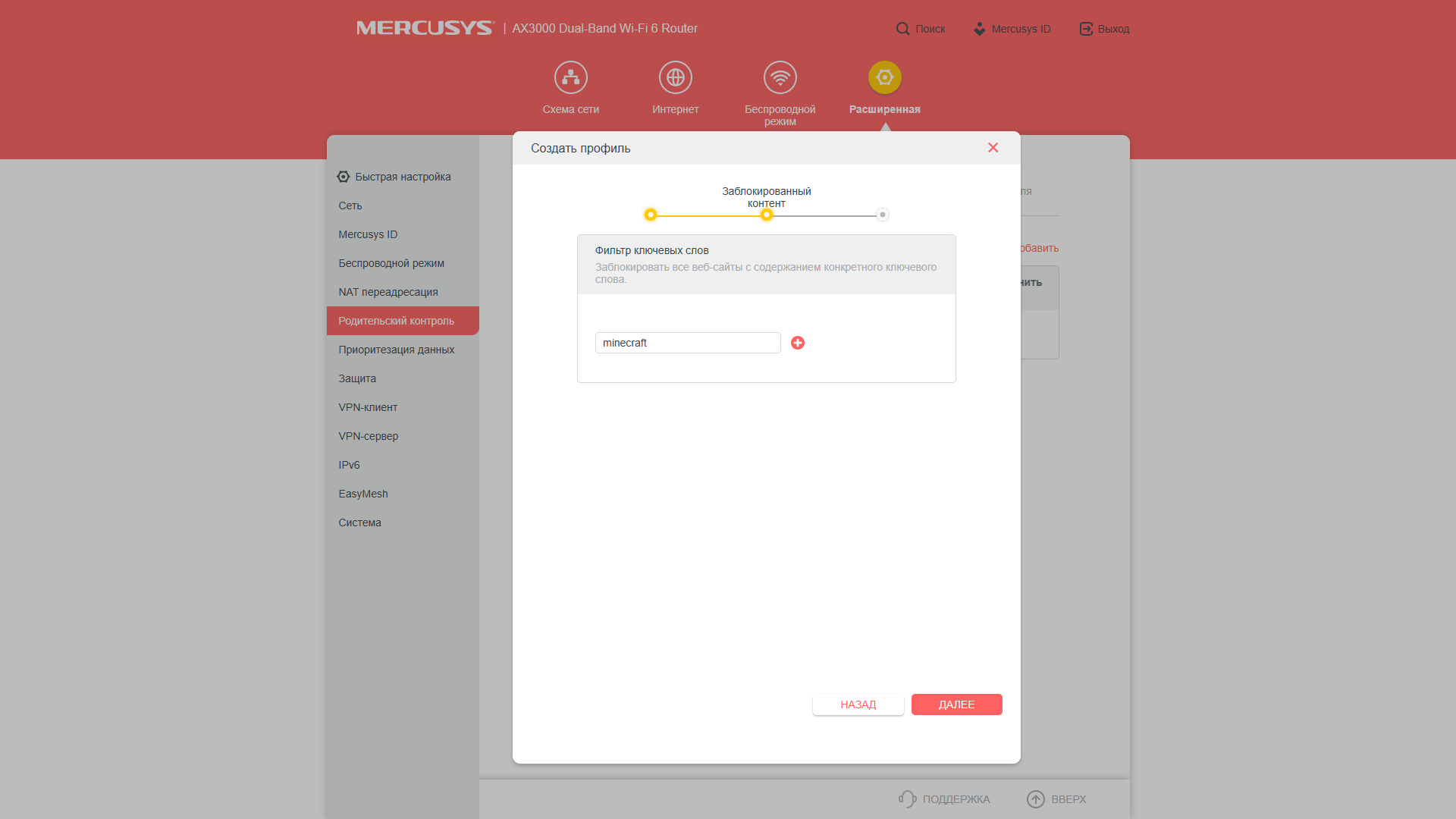

Домашние. Это встроенные в роутеры файрволы, которые обеспечивают базовую защиту домашних Wi-Fi-сетей. Они блокируют подозрительные входящие соединения, а также могут ограничить доступ детей к нежелательному контенту благодаря функции родительского контроля.

Персональные. Это файрволы, которые встроены в операционные системы компьютеров, смартфонов и других устройств. Например, в Windows работает Брандмауэр Windows Defender — он в реальном времени контролирует сетевую активность всех ваших приложений и позволяет настраивать правила доступа к сети отдельно для каждой программы.

Помимо встроенных брандмауэров вы можете устанавливать коммерческие решения, которые предлагают более гибкую фильтрацию, уведомления о подозрительных соединениях и дополнительные функции безопасности.