SQL-инъекция — один из самых распространенных и опасных способов взлома веб-приложений. С его помощью хакеры получают несанкционированный доступ к данным, могут изменить или удалить их, а в некоторых случаях — полностью взять под контроль приложение.

Этот метод используется как в целевых атаках, так и в массовых автоматизированных взломах, и именно поэтому разработчикам и владельцам сайтов важно понимать, как он работает и чем грозит.

Что такое SQL-инъекция и чем она опасна

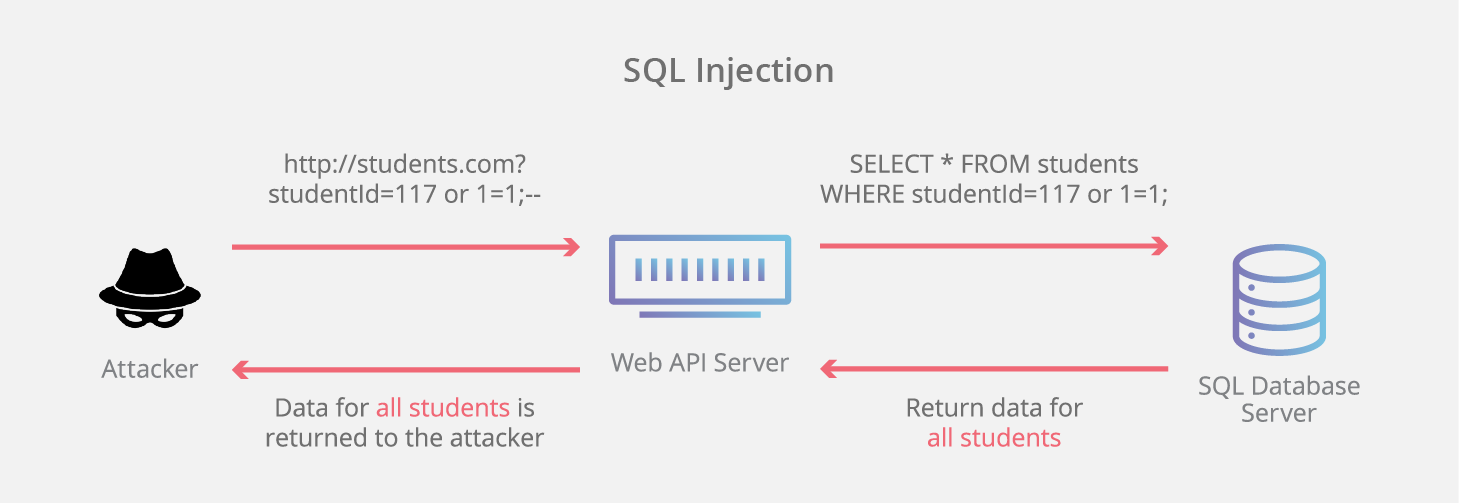

SQL-инъекция — это способ взлома, когда злоумышленник подставляет в запрос к базе данных собственный код, а система принимает его за корректный. Хакер выдает базе данных свои команды вместо обычных пользовательских данных. Например, вместо имени в форме логина он вставляет кусок кода, и сервер, не проверив его, честно выполняет.

Чем это плохо? Все просто: так можно вытащить из базы что угодно — пароли, номера карт, личную переписку. Можно переписать или удалить данные, а иногда и полностью захватить управление сайтом. Проблема в том, что происходит это тихо, без предупреждений, и часто владелец узнает об атаке уже после того, как информация ушла в сеть.

Это реальная угроза, из-за которой компании теряют клиентов, деньги и репутацию. Достаточно одной уязвимой формы на сайте, чтобы злоумышленник смог обойти авторизацию или скачать целую базу данных. И если пароли можно поменять, то утекшие персональные данные или коммерческую тайну уже не вернуть.

Как SQL-инъекция внедряется в систему

Представьте, что веб-приложение задает базе данных вопрос: «Покажи мне пользователя с таким логином и паролем». В нормальной ситуации оно подставляет туда введенные данные и получает ответ. Но если проверка данных настроена плохо, хакер может вставить вместо пароля специальный SQL-код.

Например, запрос, который должен был вернуть одну запись, превращается в команду «Отдай всех пользователей» или «Удалить таблицу с данными». Сервер не видит подвоха, просто выполняет полученный код.

Чаще всего SQL-инъекция выглядит как добавление в запрос фрагментов вроде OR ‘1’=’1′ или DROP TABLE users. Эти строки меняют логику запроса и позволяют обойти авторизацию, прочитать лишнее или повредить базу. Все это происходит на стороне сервера, а пользователь видит только результат — лишний доступ или поломку сайта.

Вот как это работает:

- OR 1=1 — условие, которое всегда будет правдой (1=1). Сервер «считает», что проверка прошла успешно, и выдает доступ.

- — — особый символ, который означает «игнорировать все, что идет дальше». Сервер просто не читает часть про AND password.

SQL-инъекция становится возможной, когда разработчик не проверяет и не фильтрует введенные пользователем данные. В таком случае сервер «доверяет» всему, что введено в форму, и напрямую подставляет это в запрос к базе.

Виды SQL-инъекции и их отличия

SQL-инъекции бывают разными — от простых и заметных до сложных, которые почти невозможно обнаружить без специального анализа.

Классическая (in-band)

Самый прямой вариант: хакер получает результат своей команды сразу в ответе сервера. Запрос выполняется, и нужные данные тут же выводятся на страницу или в интерфейс. Быстро, наглядно и чаще всего — первый шаг для новичков во взломах.

Слепая (blind)

Здесь злоумышленник не видит данных напрямую. Он меняет запрос и по реакции сайта (ошибки, время отклика, изменения страницы) понимает, что происходит. Это медленнее, но все так же эффективно для извлечения информации.

По времени (time-based blind)

Подвид слепой инъекции: вместо явных данных хакер заставляет сервер «задержать» ответ на определенное время. Если пауза есть — условие запроса верно, если нет — неверно. Так можно по крупицам вытащить нужную информацию.

Внеполосная (out-of-band)

Используется, когда прямого ответа от сервера нет и время отклика не помогает. Данные отправляются на внешний ресурс, контролируемый хакером, например через DNS-запросы. Метод сложный, но позволяет обойти ограничения.

Главное различие между типами — в том, как именно хакер получает доступ к данным: сразу, косвенно или через внешние каналы. Но результат везде один — компрометация базы и риск для системы.

Как обнаружить SQL-инъекцию

SQL-инъекции часто остаются незамеченными, особенно если хакер действует аккуратно и не ломает сайт «в лоб». Тем не менее есть признаки и методы, которые помогают понять, что система уязвима или уже подверглась атаке.

- Необычные ошибки в работе сайта

Если в ответ на ввод в формы появляются сообщения вроде SQL syntax error, database error или упоминания названий таблиц, это тревожный сигнал. Такие ошибки говорят о том, что приложение «выдает» внутреннюю информацию, а значит, запросы выполняются без должной обработки. - Подозрительное поведение форм

Например, вход в систему проходит при вводе странных комбинаций (‘ OR 1=1 —), поиск выдает слишком много или нерелевантных результатов, а поля обратной связи принимают неожиданные символы. Это указывает на то, что запросы не фильтруются. - Анализ логов сервера и базы данных

В логах могут быть видны подозрительные запросы с лишними кавычками, операторами OR, UNION, DROP и другими SQL-командами. Если такие записи встречаются регулярно, есть риск, что кто-то тестирует систему на уязвимости. - Использование инструментов тестирования

Существуют специальные сканеры безопасности — например, SQLMap, Burp Suite, Acunetix, — которые могут имитировать действия злоумышленника и выявить слабые места в коде. Они помогают найти инъекции, в том числе слепые и сложные. - Мониторинг производительности

Внезапные задержки в ответах сервера, особенно после ввода определенных данных, могут указывать на time-based blind-инъекции, когда злоумышленник намеренно «задерживает» выполнение запроса. - Пентесты и аудит кода

Проверка исходного кода на прямую подстановку пользовательских данных в запросы — один из самых надежных способов выявить уязвимость до того, как ею воспользуются.

В идеале обнаружение SQL-инъекций должно быть частью регулярного процесса безопасности: автоматизированные сканеры, анализ логов, аудит кода и пентесты позволяют вовремя заметить проблему и устранить ее до того, как она приведет к утечке данных или поломке сервиса.

Как защитить веб-ресурсы от SQL-инъекции

Полностью исключить риск SQL-инъекций можно только при комплексном подходе к разработке и безопасности. Вот ключевые меры, которые стоит применять.

Использовать подготовленные выражения (prepared statements) и параметризированные запросы

Вместо того чтобы напрямую подставлять пользовательские данные в SQL, используйте параметры. Это гарантирует, что введенный текст будет воспринят как данные, а не как команда. Практически все современные языки и фреймворки поддерживают такой подход — например, PDO в PHP, PreparedStatement в Java или ORM-инструменты вроде SQLAlchemy в Python.

Экранировать и валидировать ввод

Даже при использовании параметризированных запросов стоит фильтровать входные данные: удалять или экранировать опасные символы (‘, «, —, ;). Валидация помогает убедиться, что формат данных соответствует ожиданиям (например, телефон — только цифры, дата — в ISO-формате).

Ограничивать права доступа к базе данных

Аккаунт, через который приложение подключается к базе, должен иметь только необходимые права. Если задача — читать данные, не давайте права на удаление или изменение таблиц. Это снизит ущерб, если атака все же произойдет.

Не раскрывать лишние ошибки

Сообщения об ошибках не должны содержать внутренние детали — имена таблиц, структуру базы или полный текст SQL-запросов. Вместо этого используйте пользовательские сообщения, а технические подробности пишите в логи.

Применять веб-фаервол

WAF может фильтровать подозрительные запросы, блокируя попытки SQL-инъекций еще до того, как они дойдут до приложения. Это особенно полезно в случаях, когда уязвимость все же есть, но устранить ее мгновенно невозможно.

Проводить регулярные пентесты и аудит кода

Проверки кода, автоматизированное сканирование и ручное тестирование помогают выявлять уязвимости на раннем этапе. Особенно важно делать аудит после внесения изменений в функционал сайта.

Обновлять ПО и фреймворки

Старые версии CMS, библиотек и серверного ПО могут содержать уже известные уязвимости. Регулярные обновления закрывают такие дыры и уменьшают риск атаки.

Использовать ORM

Объектно-реляционные мапперы (ORM) позволяют строить запросы через программный интерфейс, а не вручную, что снижает риск допустить ошибку с подстановкой данных.

Защита от SQL-инъекций — не разовая задача, а постоянный процесс. Чем раньше в разработке внедрены правильные подходы к обработке данных, тем меньше шансов, что уязвимость станет дверью для взлома.

SQL-инъекция — главное

SQL-инъекция — это одна из самых опасных уязвимостей веб-приложений, позволяющая хакеру управлять запросами к базе данных и получать доступ к конфиденциальной информации. Она работает, когда приложение без проверки подставляет пользовательский ввод в SQL-запрос, и может привести к утечке данных, удалению таблиц или даже захвату сервера.

Чтобы избежать угрозы, важно изначально строить систему с учетом безопасности: использовать подготовленные выражения и параметризацию, фильтровать ввод, ограничивать права доступа, не раскрывать технические ошибки, применять WAF и регулярно проводить аудит кода.

Главный принцип защиты прост: сервер никогда не должен «доверять» тому, что ввел пользователь. Чем раньше этот подход закреплен в разработке, тем меньше риск потерять данные, клиентов и репутацию.