Уязвимость нулевого дня (zero-day vulnerability) — это уязвимость в программном обеспечении, о которой не знают разработчики и для которой еще не успели выпустить патч.

Название говорит само за себя: с момента обнаружения уязвимости у разработчиков ноль дней на подготовку защиты, а злоумышленники сразу же могут запустить zero-day-атаку.

Важно различать:

- уязвимость нулевого дня — слабые места, неизвестные разработчику;

- эксплойт нулевого дня — специальный код, который эксплуатирует уязвимости для совершения нелегитимных действий;

- атака нулевого дня — реальное применение эксплойта — например, для взлома системы или кражи данных.

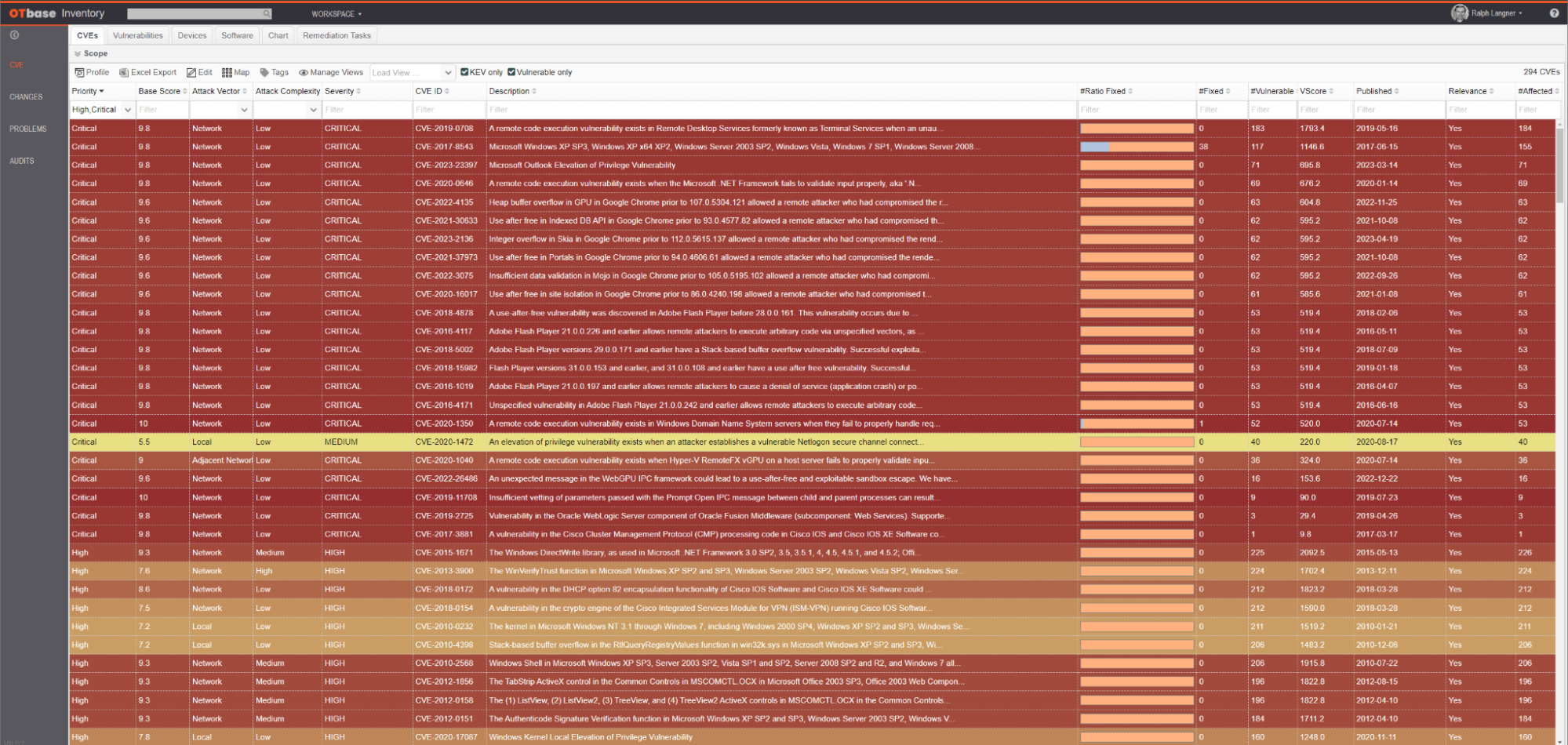

По разным данным, с момента обнаружения критических нулевых уязвимостей до выхода обновления проходит от 22 до 37 дней. После этого уязвимость помещают в публичную базу CVE (Common Vulnerabilities & Exposure), и ей присваивают имя следующего вида: CVE-год обнаружения-уникальный номер.

Сейчас в базе зафиксиовали более 289 000 уязвимостей. Список, конечно, далеко не полный: некоторые компании не хотят портить свою репутацию и публично раскрывать уязвимости, которые они самостоятельно обнаружили и устранили.

По данным Google, чаще всего атаки нулевого дня совершают госструктуры или крупные корпорации — обыкновенные же злоумышленники чаще эксплуатируют уже общеизвестные уязвимости. Страдают от таких атак как обычные пользователи, так и компании и государства.

Кто обнаруживает уязвимости нулевого дня

В идеале уязвимости нулевого дня должны находить сами разработчики или ИБ-отдел в компании. Но чаще всего ресурсов на полноценный анализ не хватает, поэтому уязвимости, как правило, обнаруживают исследователи, хакеры и энтузиасты-любители. Злоумышленники часто продают найденные ими уязвимости в даркнете.

Впрочем, сейчас компании пытаются переманить «черные шляпы» на сторону этичного хакинга с помощью bug-bounty-программ. Благодаря им человек может получить деньги за каждую найденную уязвимость — и чем она серьезнее, тем круглее сумма. На российской платформе Standoff выплаты для багхантеров доходят до 20–60 млн рублей. А еще существуют компании, которые скупают уязвимости и эксплойты нулевого дня и затем перепродают их. Например, недавно российский брокер уязвимостей OperationZero предложил заплатить 4 млн долларов за находку 0-Click-уязвимости в Telegram.

Где находят zero-day-уязвимости

Исследователи Google выявили 75 уязвимостей нулевого дня за 2024 год, которыми пользовались злоумышленники. Большинство из них приходятся на технологии, которыми пользуются каждый день: браузеры, мобильные устройства, операционные системы. Лидерами по количеству zero-day-атак стали Windows, Android и Google Chrome. Но, конечно, список этим не ограничивается — zero-day-уязвимости также постоянно находят в приложениях, браузерах и IoT-устройствах.

При этом атаки на корпоративные системы увеличились по сравнению с предыдущими годами: уж больно много самых разных ценных данных. Здесь киберпреступники эксплуатируют уязвимости в шлюзах и защитных ПО.

Примеры самых громких zero-day-атак

Stuxnet

Сетевой червь Stuxnet эксплуатировал несколько уязвимостей нулевого дня в Windows. Это первая в истории атака нулевого дня, которая привела к физическим разрушениям: червь вывел из строя иранские центрифуги для обогащения урана.

Operation Aurora

Серия атак китайских киберпреступников в 2009–2010 годах, которая эксплуатировала уязвимость в Internet Explorer, позволяющую удаленно исполнять код.

Через вредоносные веб-страницы хакеры устанавливали бэкдоры на компьютеры сотрудников Google, Adobe, Yahoo и других крупных компаний. Так они получили доступ к корпоративным перепискам, исходному коду и данным китайских диссидентов. После атаки Google частично ушел с китайского рынка.

EternalBlue и WannaCry

В 2017 году в сеть утекли хакерские инструменты Минобороны США, в том числе эксплойт EternalBlue. Он эксплуатировал критическую уязвимость в протоколе SMBv1 и позволял запускать код на компьютере без авторизации.

На основе эксплойта появился вредонос WannaCry, который заразил более 200 тысяч устройств по всему миру: ПК, компьютеры в больницах, банках и крупных корпорациях. WannaCry блокировал доступ к файлам и требовал выкуп в биткойнах. По данным компании Cyence, ущерб от атак доходил до 4 млрд долларов.

Как защититься от атаки нулевого дня

Атаки нулевого дня — во многих смыслах лотерея. Полностью избежать риска не получится, но можно самостоятельно отслеживать новости о новых уязвимостях и патчах:

Главное о zero-day-уязвимостях

Уязвимость нулевого дня — это уязвимость, о которой не в курсе разработчики и против которой еще нет защиты. Чаще всего такие уязвимости находят не авторы ПО, а независимые исследователи или хакеры.

Злоумышленники охотнее всего ищут их в популярных продуктах — браузерах, мессенджерах, мобильных ОС и корпоративных системах. Мотивация для атаки может быть самая разная: шпионаж, кража денег, персональных данных и корпоративных тайн.

При этом защититься от атак нулевого дня — задача не из простых, особенно если уязвимость нашли в проприетарном ПО — в этом случае все зависит от скорости реакции разработчиков. В остальных случаях стоит своевременно устанавливать обновления и следовать рекомендациям, которые выпускают до патчей.