Кейлоггер (Keylogger) — это программа или аппаратное устройство, регистрирующее действия пользователя: нажатия клавиш на клавиатуре, движения и клики мышью и т.д. Второе название — клавиатурный шпион.

Собранные сведения кейлоггеры отправляют создателям или хранят на зараженном устройстве. Некоторые кейлоггеры реагируют только на записи в определенных полях, например при вводе номера карты в браузере, и не влияют на систему. Они могут встраиваться в браузерные расширения, в операционную систему, различное ПО. Keylogger может запуститься незаметно от пользователя, поэтому перед обнаружением успевает собрать много информации.

Кто и зачем пользуется кейлоггерами

- Злоумышленники, цель которых — получить и использовать чужие персональные данные и другую конфиденциальную информацию, например данные банковской карты.

- Сотрудники правоохранительных органов в ходе следствия.

- Пентестеры, или «белые» хакеры, при тестировании системы на устойчивость к уязвимостям.

Виды кейлоггеров

Программные

Наиболее распространенные кейлоггеры. Это код, который может быть самостоятельным скриптом или частью вредоносной программы, такой как троян или руткит. Его можно случайно скачать с непроверенного сайта. Код начинает работать автоматически при включении компьютера. Один из самых распространенных типов может разворачивать на целевой машине готовый API, который записывает каждое нажатие клавиш. Также в группу входят клавиатурные шпионы, реализованные на уровне системного ядра, шпионской надстройки «Атакующий-в-браузере» и более сложных конструкций.

Существует несколько способов заражения.

- Фишинг. Фишинг — это явление, когда вредоносный сайт или сервис «притворяется» чем-то другим, например, письмом от друга, социальной сетью и пр. Пользователь переходит по ссылке и скачивает программу. Важно не допускать автоматической загрузки и всегда проверять корректность адресов.

- Файлы с непроверенных сайтов. Пользователь может самостоятельно скачать с сайта вредоносный файл или программу. Это могут быть архивы, браузерные расширения, игры и пр. Вредоносный код может встроиться в ПО или в ОС и начать перехват данных.

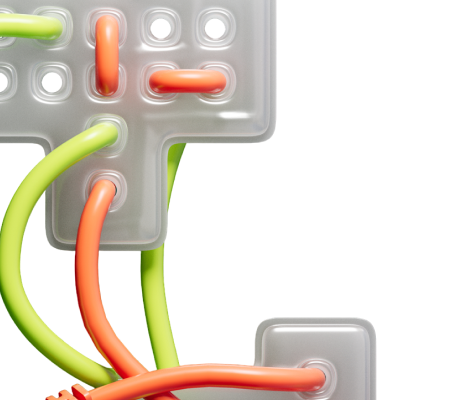

Аппаратные

Менее распространены, так как их сложно реализовать на целевой машине. Для установки необходим непосредственный доступ к компьютеру. Аппаратные кейлоггеры могут встраивать в USB-флешки или карты памяти, в веб-камеры для компьютера и другую технику. Актуальный пример — накладки на банкоматы, которые считывают нажатия и похищают информацию с банковских карт.

Акустические

Такие кейлоггеры используют шпионы, разведчики, секретные службы. Они представляют собой габаритные аппаратные устройства, которые заранее записывают звуки, создаваемые пользователем за устройством при нажатии на клавиши клавиатуры, а затем анализируют их и преобразовывают в текст.

Как избавиться от кейлоггера

Самое сложное — обнаружить программу. Она не проявляет себя и не делает ничего, что было бы заметно пользователю. Определить наличие кейлоггера можно по зависанию системы, незнакомым процессам в диспетчере задач и задержке при вводе текста.

На домашнем ПК проще всего обнаружить и удалить программу с помощью антивируса. Также существует специальное ПО против кейлоггеров, разработанное производителями антивирусных систем защиты. Это программы для безопасного ввода или для входа в систему без запуска дополнительного ПО.

Существуют более опасные угрозы: кейлоггеры в корпоративных сетях способны принести огромный ущерб. Поэтому знания об информационной безопасности нужны каждому IT-специалисту.

0 комментариев