В сети скрыто куда больше угроз, чем кажется на первый взгляд. Масштаб атак растет быстрее, чем бизнес успевает адаптироваться. В «Коммерсанте» посчитали, на период с июля по сентябрь 2025 года пришлось 40% всех кибератак за год. За этот период специалисты зафиксировали 42 тысячи инцидентов — на 73% больше, чем в 2024-м. Давление на цифровую инфраструктуру становится все сильнее и сильнее.

Бизнесу, да и всем нам нужен инструмент, который замечает опасность раньше, чем она доберется до сервиса. С этим справляется WAF — веб-файрвол, который стоит между сайтом и внешними угрозами и фильтрует все подозрительное. Мы выяснили, что это такое, как работает и от каких киберугроз помогает спасти наши сайты, сервисы и приложения.

Что такое WAF

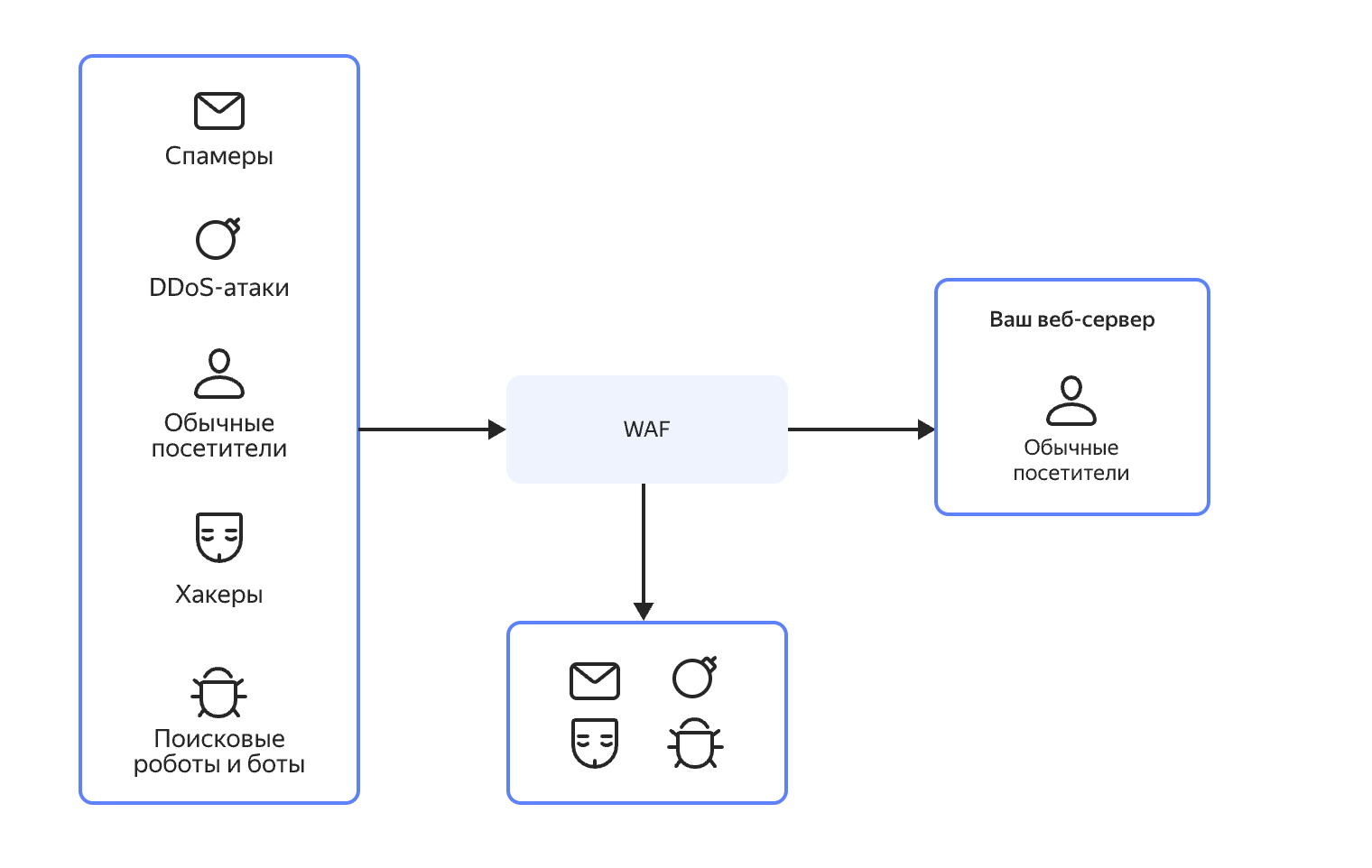

WAF (Web Application Firewall) — это специальный фильтр, который защищает веб-сайты и онлайн-сервисы от вредоносных запросов. Он стоит между пользователем и приложением и проверяет каждый входящий запрос: безопасный он или несет угрозу. Если запрос выглядит подозрительно, WAF его блокирует, не позволяя атаке добраться до сервера.

Проще всего представить WAF в качестве охранника у входа в здание. Он открывает проход тем, у кого есть пропуск, но остановит того, у кого его нет, кто пытается пройти с запрещенными предметами или ведет себя странно.

Разберем на примере, как это работает. На сайт интернет-магазина приходит запрос: злоумышленник пытается подменить параметры в URL, чтобы получить доступ к базе данных. Для обычного сервера такой запрос может выглядеть нормальным. Однако WAF знает характерные признаки SQL-инъекций, сравнивает запрос с шаблонами опасного поведения и блокирует его еще до того, как тот попадет внутрь системы. Для пользователя и бизнеса это выглядит так: сайт продолжает работать, данные остаются в безопасности, а атака останавливается автоматически.

Как работает WAF

Чтобы отличить безопасный запрос от вредоносного, WAF использует три основных подхода:

- Белый список. Файрвол заранее знает, какие модели поведения считаются нормальными. Все, что выходит за эти рамки, он блокирует. Это как вход в офис по спискам сотрудников: если человека нет в перечне — его не пропускают.

- Черный список. В этом случае WAF ориентируется на базы сигнатур — описания известных видов атак. Если запрос совпадает с одной из таких сигнатур, он блокируется. Остальное считается безопасным.

- Гибридный подход. Самый гибкий вариант: файрвол учитывает и разрешенные модели поведения, и запрещенные. Такой подход позволяет охватывать больше ситуаций и реагировать точнее.

Однако полагаться только на сигнатуры уже недостаточно. Атаки быстро меняются, злоумышленники легко обходят классические фильтры, подбирая новые способы маскировки запросов. Поэтому современные WAF применяют более продвинутые механизмы — правила и модели, которые позволяют распознавать угрозы, даже если их нет в списке известных атак.

Какие задачи решает веб-файрвол

Современный WAF — это многофункциональный инструмент, который закрывает ключевые риски веб-приложений и помогает поддерживать стабильную работу сервисов. Среди его основных возможностей:

Фильтрация вредоносного трафика

WAF анализирует каждый запрос и блокирует попытки SQL-инъекций, XSS, подборов паролей, атак на авторизацию и другие распространенные виды взломов. Он делает невидимую работу по защите еще до того, как запрос попадет в систему.

Обнаружение новых типов атак

Благодаря ML-алгоритмам WAF способен выявлять подозрительное поведение, которое не похоже на нормальную активность. Это позволяет распознавать атаки, которые еще не вошли в сигнатурные базы и меняют свои паттерны в реальном времени.

Защита от автоматизированных угроз и ботов

Многие атаки совершаются не людьми, а скриптами. WAF умеет отличать реальных пользователей от автоматизированного трафика и блокировать ботов, которые:

- ищут уязвимости;

- перегружают сервис;

- сканируют структуру сайта;

- пытаются подбирать учетные данные.

Контроль доступа к веб-приложению

WAF может ограничивать запросы по IP, географии, частоте обращений и другим параметрам. Это помогает, например, отфильтровать трафик из высокорискованных регионов или остановить всплеск подозрительных запросов.

Защита от DDoS на уровне приложения

Хотя WAF не заменяет полноценную анти-DDoS-систему, он способен выявлять и блокировать атаки, которые стремятся перегрузить слой приложения частыми нестандартными запросами.

Логирование и аналитика

Инструмент собирает детальные данные о трафике, типах заблокированных атак и аномалиях. Это помогает безопасности и бизнес-командам понимать, что происходит с приложением и какие уязвимости требуют внимания.

Гибкая настройка правил

Можно задавать свои ограничения, формировать собственные модели поведения, включать дополнительные проверки или исключения. Это позволяет адаптировать WAF под специфику конкретного сервиса, не снижая производительности.

Какие бывают WAF

Они могут быть программными, аппаратными и облачными. Все зависит от того, как устроена инфраструктура и какие ресурсы есть у компании.

Программные WAF

Представляют собой дополнительный софт, который устанавливается в существующую инфраструктуру и усиливает ее защиту. Такой вариант подходит небольшим компаниям: он дешевле и проще в установке. Но у программных WAF есть ограничения — они хуже масштабируются и требуют самостоятельной поддержки.

Аппаратные WAF

Физические устройства, которые ставятся в офисе и работают как шлюз между интернетом и серверами компании. Это надежное решение, но более дорогое и трудоемкое: оборудование нужно закупать, обслуживать и обновлять, а его настройка требует специалистов. Со временем физические устройства устаревают и выходят из строя — это дополнительные расходы.

Облачные WAF

Самый гибкий и современный вариант, который выбирают многие компании. Он работает по модели сервиса: поставщик берет на себя настройку, обновления и поддержку. Облачные решения проще масштабировать, они адаптируются под нагрузку и закрывают больше сценариев защиты.

Какие угрозы блокирует WAF

Современные веб-приложения сталкиваются с десятками типов атак — от попыток украсть данные до перегрузки сервера и манипуляций с пользовательскими действиями. WAF закрывает самые распространенные и опасные из них.

SQL-инъекции (SQLi)

Злоумышленник внедряет вредоносный SQL-запрос через форму, URL или API, чтобы получить доступ к базе данных или изменить ее содержимое. WAF фильтрует такие запросы, отслеживает подозрительные SQL-конструкции и распознает аномальное поведение, даже если атака маскируется под обычный запрос.

Межсайтовый скриптинг (XSS)

При XSS-атаке вредоносный скрипт загружается на страницу и запускается у пользователя, что может привести к краже данных или перехвату сессии. WAF блокирует вставку подозрительного кода и учитывает контекст, в котором появляется скрипт, чтобы предотвратить скрытые попытки внедрения.

Подделка межсайтовых запросов (CSRF)

CSRF заставляет пользователя выполнять действия на сайте без его согласия — от изменения настроек до перевода средств. WAF проверяет корректность заголовков, токенов и отклоняет запросы, которые не соответствуют ожидаемому поведению пользователя.

Атаки на API

API часто становятся целью из-за возможности обойти авторизацию и получить доступ к данным. WAF контролирует обращение к API, ограничивает подозрительные запросы и использует механизмы rate limiting, чтобы предотвратить массовые попытки взлома.

DDoS-атаки уровня приложения

Такие атаки перегружают приложение нестандартными или слишком частыми запросами. WAF определяет аномальный трафик, отсеивает вредоносные обращения и снижает частоту запросов от подозрительных источников, не давая атаке вывести сервис из строя.

WAF — главное

Если упростить, WAF — это фильтр между сайтом и внешним миром. Он проверяет каждый запрос, отсеивает все подозрительное и не пускает атаки дальше, то есть туда, где хранятся данные и работает бизнес-логика сервиса.

Сегодня это стало необходимостью, ведь количество кибератак растет. Веб-приложения — самый простой вход для злоумышленников, и именно здесь чаще всего случаются проблемы. WAF блокирует типовые атаки, помогает ловить новые, защищает API, не дает ботам и DDoS-потокам перегружать сервис.