Криптография (от англ. cryptography) — передовая область кибербезопасности, занимающаяся шифрованием и защитой данных. Если говорить простыми словами, то она использует сложные алгоритмы для преобразования информации в зашифрованный вид, обеспечивая конфиденциальность и целостность данных в цифровом мире. Криптошифрование играет важную роль в защите личных и финансовых данных, обеспечивая безопасность в сети и защиту от киберугроз. Это главная задача криптографии.

Криптографическая защита информации — процесс использования криптографических методов и алгоритмов для обеспечения конфиденциальности, целостности, аутентификации и доступности данных. Он используется для защиты информации от несанкционированного доступа, изменений и других видов киберугроз.

Основы криптографии

Несмотря на то, что криптография в первую очередь ассоциируется с достижениями современной науки, ее использование тянется через несколько тысячелетий истории. В прошлом данную технологию в основном применяли государственные деятели и спецслужбы, но сегодня она прочно вошла в жизнь каждого, кто имеет доступ к интернету.

Ежедневно мы обмениваемся множеством сообщений, снимаем наличные с банкоматов, оплачиваем покупки при помощи кредитных карт, осуществляем онлайн-заказы, отправляем и получаем электронные письма — и все эти данные подвергаются процессам кодирования и расшифровки. Реализация сложнейших криптографических преобразований, с точки зрения обычного человека, занимает лишь доли секунды.

Основной метод, используемый в современной криптографии, это процесс шифрования, который трансформирует информацию в закодированный формат, доступный для дешифровки лишь с применением соответствующего ключа. Если только отправитель и получатель имеют код, передаваемые данные остаются непонятными символами для всех остальных.

Основные понятия криптографии

| Понятия | Описание |

|---|---|

| Шифрование | Процесс преобразования данных в зашифрованный вид для обеспечения конфиденциальности |

| Дешифрование | Обратный процесс, при котором зашифрованные данные возвращаются к исходному виду |

| Ключ | Секретная информация, используемая в алгоритме шифрования для преобразования данных |

| Криптографический протокол | Совокупность шагов и правил для выполнения безопасных криптографических операций |

| Протокол SSL/TLS | Протоколы обеспечивают шифрование данных при передаче через интернет, обеспечивая безопасное соединение |

| Ключевое управление | Процесс генерации, хранения и управления ключами шифрования для обеспечения безопасности |

| Криптографические средства | Инструменты, методы и алгоритмы для реализации криптографической защиты информации |

Алгоритмы шифрования

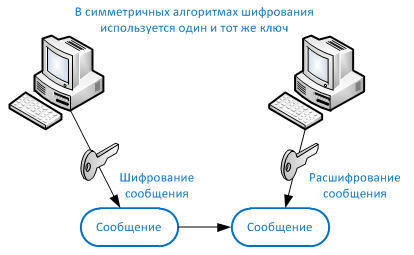

В криптографии существуют два главных типа алгоритмов шифрования.

- Симметричные алгоритмы, которые используют один и тот же секретный ключ как для зашифрования, так и для расшифровки данных. Примером симметричного шифрования является его применение в финансовых транзакциях и онлайн-платежах. Однако такие алгоритмы уязвимы для атак, связанных с возможностью перехвата ключа. В этом случае злоумышленники получают доступ к зашифрованным данным.

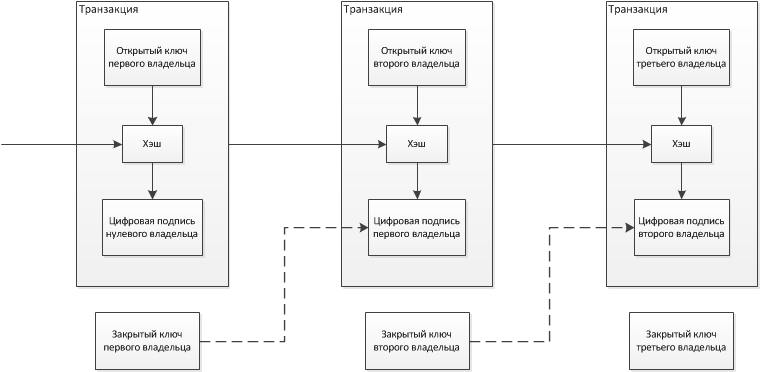

- Асимметричные алгоритмы, которые решают проблему безопасности с использованием двух ключей: публичного и приватного. Первоначально отправитель шифрует сообщение с помощью своего открытого ключа и отправляет его получателю. Для декодирования сообщения получатель использует свой приватный ключ. Уникальная пара «публичный ключ отправителя — приватный ключ получателя» обеспечивает надежную защиту данных и предотвращает возможность кражи. Асимметричные алгоритмы применяются для создания цифровых подписей и других задач.

Виды криптографии тезисно

Для большей наглядности подготовилитаблицу.

| Вид криптографии | Описание | Примеры методов и алгоритмов |

|---|---|---|

| Симметричная | Использует один ключ для шифрования и расшифрования данных | AES, DES, 3DES, Blowfish |

| Асимметричная (RSA) | Использует пару ключей: публичный и приватный. Публичный ключ используется для шифрования, а приватный — для расшифровки | RSA, ECC |

| Хэширование | Преобразует данные в фиксированную длину хэша. Хэши используются для проверки целостности данных | MD5, SHA-256, SHA-3 |

| Цифровые подписи | Используется для аутентификации отправителя и обеспечения целостности данных | RSA (для подписей), ECDSA (эллиптические кривые для подписей) |

| Протоколы аутентификации | Обеспечивают безопасную идентификацию субъектов | OAuth, Kerberos, OpenID |

| Квантовая криптография | Использует свойства квантовой механики для создания безопасных криптографических систем | Квантовая криптография на основе однофотонных источников, квантовое распределение ключей (Quantum Key Distribution) |

В таблице представлены лишь некоторые из видов и методов криптографии. Криптография — широкая область, и с течением времени появляются новые методы и алгоритмы, а также изменяются рекомендации по использованию в зависимости от текущих требований безопасности.

История криптографии

До появления интернета люди на протяжении многих веков общались, используя разнообразные методы кодирования. Применение шифрования было необходимо для секретности военных указаний, коммерческих тайн и дипломатических переговоров. С расширением сети и увеличением глобализации экономики в конце XX века все больше людей начали осознавать необходимость защиты своей личной информации в виртуальной среде. Шифрование приобрело статус незаменимого инструмента для обеспечения безопасности ценных данных.

Истоки криптографии и ее развитие до начала XX века

Первые записи о преднамеренно измененных символах относятся к 1900 году до нашей эры, когда в археологических находках из гробницы древнеегипетского аристократа Хнупхотепа II были обнаружены модифицированные иероглифы. Исследователи предполагают, что символы не использовались для шифрования, а скорее были для привлечения внимания, предоставляли интересующимся возможность потренироваться в расшифровке закодированного текста.

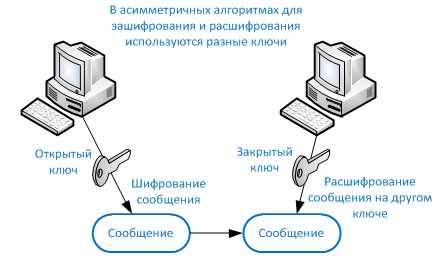

Со временем криптография нашла применение среди государственных деятелей для военных целей и обеспечения доверенного общения. В этот период появился шифр Цезаря, названный в честь римского императора. История свидетельствует о том, что он передавал свои приказы генералам на фронте в зашифрованной форме. Одним из методов, использованных Цезарем, был моноалфавитный шифр, или шифр простой замены. Принцип работы этого шифра заключается в замене букв на следующие по алфавиту через определенный шаг. Например, при шифровании с тройным сдвигом, буква A заменяется на D, B — на E и так далее.

В средние века искусство криптографии нашло практическое применение у большинства западноевропейских монархов и правителей. На протяжении длительных веков процесс шифрования оставался практически неизменным. Однако в XV веке итальянский ученый Леон Баттиста Альберти по приказу папской канцелярии создал полиалфавитный шифр, который заменил устаревшие моноалфавитные коды и поднял криптографию на более высокий уровень. Его методика основывалась на применении медного шифровального диска с двумя кольцами, на каждом из которых была изображена буква алфавита. Вращение колец позволяло осуществлять двойное шифрование информации.

Со времен мировых войн до зарождения первых компьютерных систем

В XX веке радиосвязь стремительно развивалась, становясь неотъемлемой частью современной жизни. Военные начали активно применять радио для оперативной передачи сообщений. Однако подход имел существенный недостаток: важнейшие стратегические данные стали более подвержены перехвату. Именно это стало толчком для нового этапа развития криптографии.

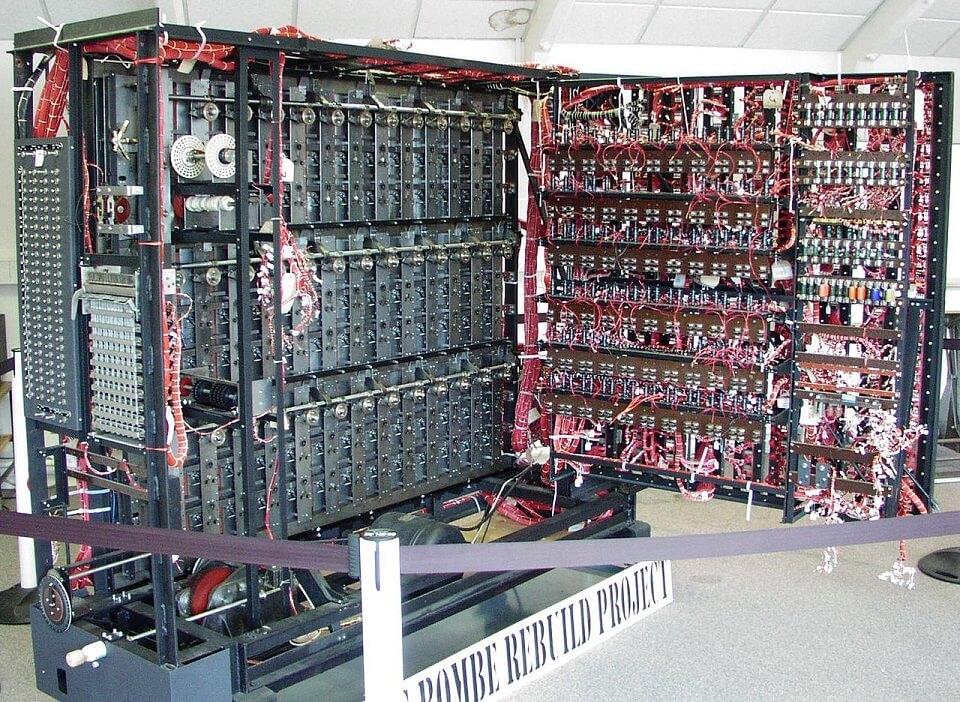

В 1918 году немецкий инженер Артур Шербиус представил шифровальное устройство, которое затем стало прародителем знаменитой «Энигмы». Более поздними версиями машины пользовался Вермахт во время Второй мировой войны. Текст шифровался путем пропуска символов через три или более роторов, вращающихся с разной скоростью в процессе набора текста. Это приводило к замене каждого символа в сообщении. Оригинальное положение роторов играло роль ключа для расшифровки.

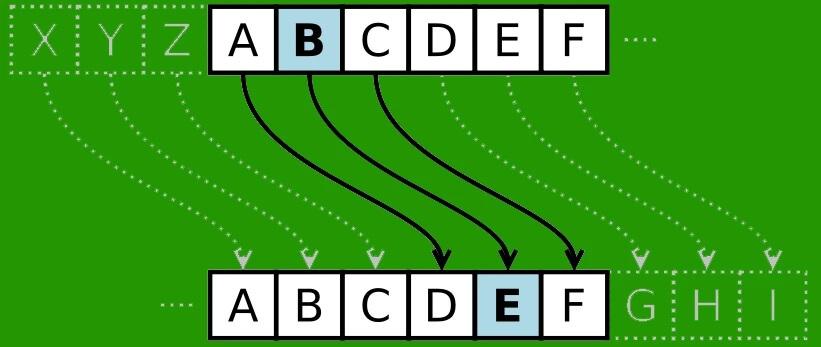

В период Второй мировой войны британскому математику Алану Тьюрингу и его коллегам из Правительственной школы кодов и шифров Великобритании была поручена критически важная задача: научиться перехватывать и расшифровывать зашифрованные сообщения немецкого командования. В результате усилий была создана вычислительная машина «Бомба», специально разработанная для дешифровки кодов, созданных механизмом «Энигма».

По завершении военных действий Уинстон Черчилль донес королю Георгу VI, что именно благодаря проекту Тьюринга страна сумела получить конкурентное преимущество над противником. Этот успех и созданные после него вычислительные устройства, аналогичные современным компьютерам, положили начало новой эры в вычислительной технологии.

Криптография для всех

В послевоенный период ученые начали проявлять интерес к потенциалу использования криптографии в гражданских сферах. Ведущие исследователи из Стэнфордского университета, Массачусетского технологического института и компаний в области телекоммуникаций стали пионерами в этой области.

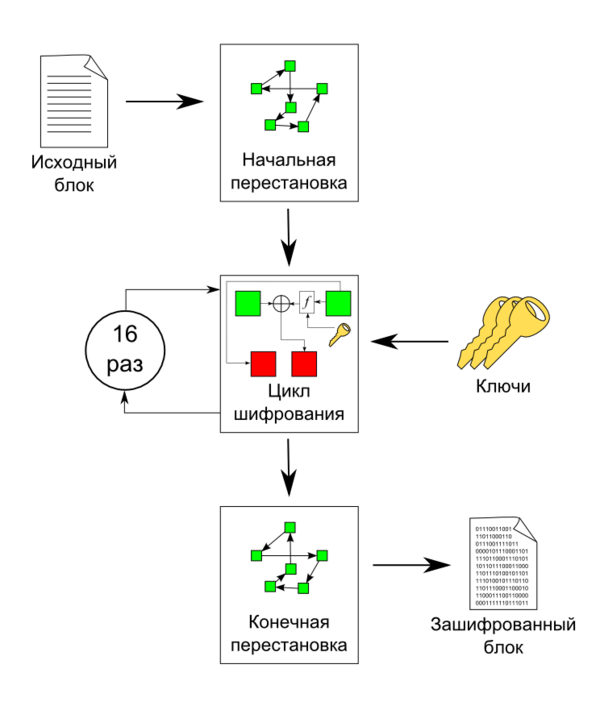

В начале 1970-х годов компания IBM разработала алгоритм с названием Lucifer, который стал первым блочным шифром (шифрующим данные блоками фиксированной длины) для общественных нужд. Это событие совпало с быстрым экономическим ростом в США и установлением глобальной финансовой системы, активно внедряющей электронные транзакции. Безопасный алгоритм для защиты данных стал жизненно важным.

Позднее по заказу Национального бюро стандартов США на базе алгоритма Lucifer был разработан шифр DES (Data Encryption Standard). Он лег в основу симметричного шифрования, основанного на использовании одного секретного ключа. С 1977 года государственные органы США были обязаны применять DES для обеспечения конфиденциальности информации в государственных компьютерных системах и сетях. Этот стандарт продолжал использоваться до начала 2000-х годов, когда его сменил более совершенный стандарт AES (Advanced Encryption Standard).

Совместно с развитием интернета в 1990-е годы возникла потребность обеспечить безопасность данных обычных пользователей. Независимые эксперты в области криптографии начали трудиться над продвинутыми методами шифрования, которые могли бы быть доступны каждому. Одновременно они стремились повысить уровень защиты, внедряя дополнительные аспекты по сравнению с симметричным шифрованием.

Была предложена идея использования двух ключей вместо одного. В 1977 году был представлен алгоритм RSA, наименование которого образовано от имен разработчиков — Рона Ривеста, Ади Шамира и Леонарда Адлемана, работавших в Массачусетском технологическом институте. Этот алгоритм стал популярным примером асимметричного шифрования.

В 1991 году американский программист Фил Циммерман разработал программу для шифрования, получившую название PGP (Pretty Good Privacy) — дословно переводится как «достаточно хорошая конфиденциальность». Это была первая общедоступная кодовая программа. Циммерман, проявив настоящий энтузиазм и преданность своему делу, бесплатно опубликовал ее в сети интернет.

Однако он столкнулся с правовыми трудностями: тот инструмент, который сегодня обеспечивает безопасность каждого в сети, тогда был секретным. В отношении Циммермана было возбуждено уголовное дело за нарушение Закона об оружии и контроле над его экспортом, так как в то время в США криптографическое программное обеспечение рассматривалось как военный ресурс. Хотя расследование было прекращено без предъявления обвинений уже в 1996 году, PGP стала неформальным стандартом для защиты электронной почты.

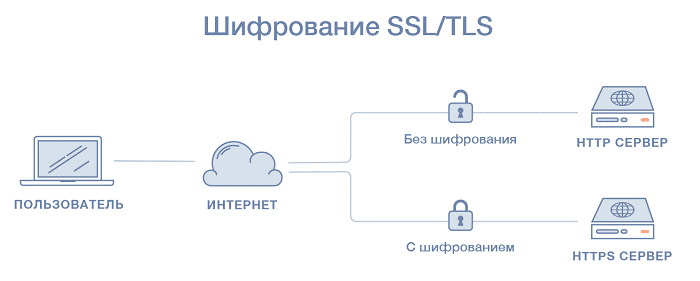

Другим важным событием в развитии криптографии стала разработка командой компании Netscape протокола SSL (Secure Sockets Layer) для обеспечения зашифрованного соединения между веб-сервером и веб-браузером. Созданный в 1990-е годы SSL представляет собой предшественника шифрования TLS (Transport Layer Security), который используется в наши дни. Сайты, использующие SSL/TLS, имеют префикс HTTPS в адресе URL вместо обычного HTTP. Буква S указывает на наличие дополнительного уровня защиты.

Принципы современной криптографии

Современные методы криптографии опираются на ряд ключевых принципов, соблюдение которых неотъемлемо для обеспечения безопасности.

- Конфиденциальность. Данные остаются доступными только для тех, кто имеет соответствующие авторизационные ключи для дешифрования.

- Целостность. Сохранение данных в неизменном состоянии во время передачи. В случае передачи информации через открытые сети, такие как интернет, криптографический алгоритм должен гарантировать, что данные доставлены получателю без искажений.

- Невозможность отказа от ответственности. Использование механизмов, позволяющих определить источник данных. Это предотвращает возможность отказа авторства сообщения, так как каждое сообщение привязано к конкретному отправителю. Можно удалить сообщение, но невозможно изменить авторство.

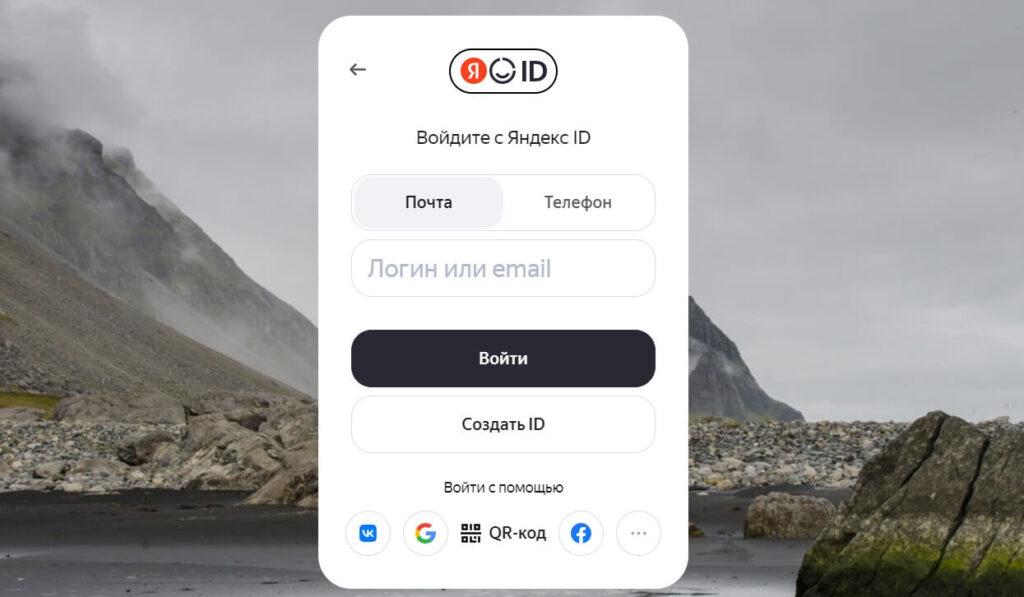

- Аутентификация. Подтверждение личности пользователя в системе. Этот принцип обеспечивает уверенность в том, что пользователь действительно является тем, кем он утверждает себя в сети.

Соблюдение этих принципов является неотъемлемым для обеспечения надежной защиты данных с использованием современных криптографических методов преобразования.

В прошлом шифры разрабатывались с соблюдением строжайшей конфиденциальности, так как это считалось гарантом безопасности. В настоящее время надежность системы оценивается только после тщательных тестов и анализа профессиональным сообществом. После создания нового алгоритма он становится доступным для общественности и предлагается коллегам для проведения попыток взлома. Такие имитации хакерских атак помогают выявить уязвимости системы на ранних этапах, что позволяет в дальнейшем усовершенствовать ее.

Первоначальная концепция открытых алгоритмов была сформулирована голландским криптографом Кергоффсом еще в конце XIX века. Он предложил идею, что безопасность системы не должна зависеть от ее секретности, так как при раскрытии одного из ее компонентов возможно полное компромитирование путем раскрытия ключевой информации о генерации ключей. По мнению Кергоффса, надежный алгоритм заключается в постоянном изменении ключей дешифрования, обеспечивая тем самым защиту данных, даже если принцип его работы известен.

Принципы Кергоффса имеют альтернативу в концепции безопасности через неясность (Security through obscurity или STO), которая предполагает, что уязвимости системы остаются невидимыми для злоумышленников благодаря сокрытости алгоритмов.

Где применяется криптография

Криптография невидимо проникает во множество операций, которые мы выполняем ежедневно, и на самом деле уже влилась в нашу повседневную рутину. Разберем обычный день офисного работника.

После пробуждения он проверяет соцсети и электронную почту. Еще до начала рабочего дня он успевает подать заявку на государственные услуги через интернет, используя цифровую подпись. В пути на работу он заправляет автомобиль, оплачивая топливо картой, затем прибывает на место работы.

Далее он паркуется и оплачивает парковку, а после этого заходит в ближайшее кафе за чашкой кофе. Как постоянный клиент этого заведения, он может расплатиться бонусами, накопленными в его профиле.

Весь рабочий день, начиная с обмена сообщениями в корпоративных чатах и заканчивая видеоконференциями в Zoom, сопровождается криптографическими операциями, которые обеспечивают защиту личных данных. По возвращении домой вечером он выбирает фильм для просмотра в онлайн-кинотеатре, используя личный аккаунт.

Все шаги подразумевают применение криптографических методов, которые гарантируют сохранность и безопасность персональной информации.

Аутентификация

Аутентификация — процесс, который используется для подтверждения правдивости информации. Для предоставления пользователю доступа к виртуальному аккаунту система проводит аутентификацию его личности, например с использованием пароля или биометрических данных, таких как сканирование отпечатка пальца или сетчатки глаза. Для проверки подлинности документов применяются цифровые подписи, которые можно сравнить с электронными отпечатками пальцев. В случае закодированного сообщения цифровая подпись связывает автора с документом.

Примером, демонстрирующим важность цифровой подписи, может служить случай с утечкой данных с компьютера Хантера Байдена, сына кандидата (на тот момент) в президенты Джо Байдена. Эксперты в области криптологии, сотрудничавшие с изданием Washington Post, смогли подтвердить подлинность части электронных писем именно благодаря цифровым подписям и временным отметкам. Поскольку письма были отправлены через почтовый сервис Google, использующий надежные сертификаты, не осталось никаких сомнений в том, что письма не являлись подделкой хакеров.

Безопасное соединение между сервером и браузером

Процесс осуществляется в основном с помощью протоколов SSL/TLS и обеспечивает надежную защиту и конфиденциальность данных пользователей в интернете. При переходе по ссылке пользователь попадет именно на тот сайт, который он ожидает, а не на какой-либо другой.

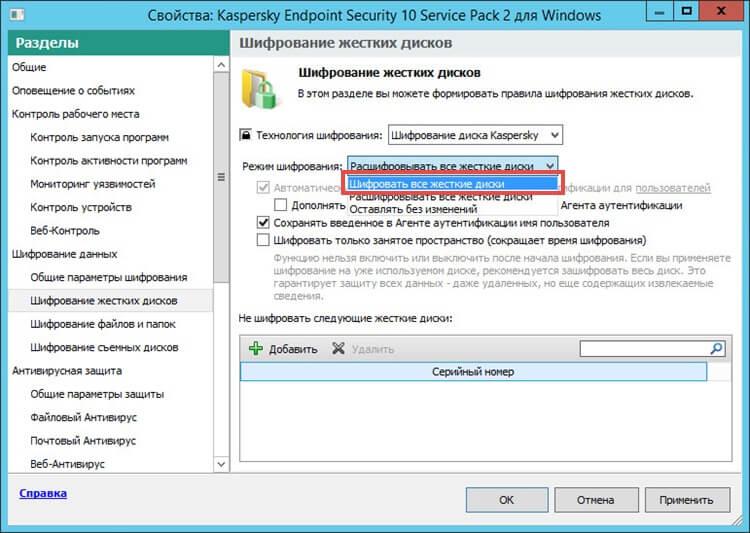

Шифрование жестких дисков

Шифрование жестких дисков — это процесс применения криптографических методов для защиты данных, хранящихся на жестких дисках компьютера или другого устройства. Этот процесс обеспечивает конфиденциальность и безопасность информации, предотвращая несанкционированный доступ к данным в случае утери или кражи. При использовании шифрования жесткого диска данные записываются в зашифрованной форме, и для их просмотра или редактирования требуется предоставить соответствующий ключ или пароль. Это обеспечивает защиту в случае физического доступа к устройству или попытки взлома.

Сквозное шифрование (end-to-end encryption)

Данный метод передачи данных основан на использовании ключей, известных лишь обоим пользователям, что обеспечивает высокий уровень конфиденциальности и безопасности информации. В процессе обмена данными оба пользователи используют ключи для зашифрования и расшифрования сообщений. Даже оператор сервера не имеет доступа к содержанию сообщений, так как они остаются зашифрованными.

Современные мессенджеры, такие как WhatsApp* и Telegram, предлагают метод как один из наиболее защищенных способов общения. Он становится особенно важным в условиях, когда обмен личными данными и конфиденциальной информацией становится все более распространенным. Такие приложения используют протоколы шифрования, такие как протокол Signal, чтобы обеспечить надежную защиту данных при общении пользователей.

Система обмена ключами в шифровании данных способствует минимизации рисков утечки информации и несанкционированного доступа к ней. Этот метод позволяет пользователям быть уверенными в том, что их личные беседы остаются приватными и защищенными, даже если они осуществляются через публичные сети.

Электронные деньги

Шифрование имеет важное значение в области защиты данных при совершении транзакций. Это особенно актуально для таких чувствительных данных, как номера счетов и суммы платежей. За счет применения шифрования информация о транзакциях становится недоступной для третьих лиц и злоумышленников, что обеспечивает высокий уровень конфиденциальности.

Цифровые подписи, такие как PIN-коды или одноразовые коды, играют важную роль в авторизации платежей с использованием кредитных карт. Механизмы обеспечивают дополнительный уровень безопасности, подтверждая, что владелец карты действительно авторизует оплату. Это позволяет предотвратить несанкционированные транзакции и мошенничество.

Современная эпоха интернет-покупок неотделима от внимания к информационной безопасности. С развитием онлайн-торговли пользователи стали все более требовательны к сохранности личных и финансовых данных. Применение шифрования и цифровых подписей повышает уровень доверия между покупателями и интернет-магазинами. Без надежной защиты многие сомневались бы в безопасности своих финансовых операций в онлайн-среде.

Криптовалюты

В 2009 году на арену вышла первая в мире криптовалюта, получившая имя биткоин. Криптовалюта основана на сложных математических алгоритмах и шифрах, что придает ей уникальные характеристики. Биткоин, созданный под псевдонимом Сатоси Накамото, представляет собой децентрализованную криптовалюту, не подчиняющуюся ни одному государству. Это означает, что управление и распределение биткоинов не контролируются центральными органами.

Биткоин и несколько других криптовалют, включая Ethereum, оперируют на основе математических принципов, таких как криптография эллиптических кривых. Это обеспечивает безопасность транзакций, используя асимметричное шифрование с публичными и приватными ключами. Это означает, что только владелец приватного ключа может осуществлять транзакции с его кошельком.

Криптовалюты завоевали популярность благодаря математической надежности и отсутствию необходимости доверия между участниками сделки. В то время как в традиционных финансовых системах требуется посредник, криптовалюты позволяют пользователям совершать прямые транзакции, минимизируя риски мошенничества.

Это новаторское сочетание математики и криптографии сделало биткоин и другие криптовалюты важной частью финансовой и технологической революции, обеспечивая безопасные и децентрализованные способы передачи ценности через интернет.

Квантовая криптография

Квантовая криптография — инновационная технология защиты информации, основанная на принципах квантовой механики, и она часто рассматривается как будущее криптографии. Методология использует свойства квантовых частиц, таких как квантовая суперпозиция и квантовая запутанность, для обеспечения высокой степени безопасности при передаче данных.

Квантовая криптография позволяет создавать криптографические ключи, которые могут быть переданы между отправителем и получателем с гарантией их невозможности подслушивания или подмены. Это стало возможным благодаря явлениям, которые характерны только для микромира, где состояния частиц могут изменяться при наблюдении.

Хотя квантовая криптография до сих пор находится в стадии исследования и разработки, ведущие компании в области технологий уже делают значительные шаги в этом направлении. Например, IBM, Google и другие гиганты информационной индустрии рассказывают о своих успехах в создании квантовых компьютеров и систем безопасности на основе квантовых принципов.

Однако, несмотря на перспективы, стоимость и сложность реализации квантовой криптографии остаются значительными вызовами. Но возможность использования квантовых свойств для обеспечения безопасности данных делает эту область интересной и перспективной для будущих инноваций в области кибербезопасности.

Криптографическая защита информации играет критическую роль в современном мире информационных технологий и кибербезопасности, помогая обеспечивать конфиденциальность и безопасность данных в сети.

* Принадлежит компании Meta, деятельность которой признана экстремистской в России.

0 комментариев